گروه باج افزار CL0P حملات خود را علیه بخشهای زیرساخت حیاتی تشدید کرده است به طوری که سازمانهای مخابراتی و بهداشتی در سراسر جهان گزارشهایی از نفوذ گسترده این بلج افزار و رمزگذاری دادهها سیستمهایشان ارائه کردهاند.

مهاجمان با اکسپلویت یک آسیب پذیری روز صفر در نرم افزار یکپارچه سازی Cleo (CVE-2024-50623)، به بیش از 80 سازمان در فوریه 2025 نفوذ کردهاند که این میزان حملات نسبت به تعداد حملات سال ۲۰۲۳ (تعداد 384 نفوذ) افزایش چشمگیری داشته است.

شرکت Cleo در اواخر دسامبر ۲۰۲۴ به یک آسیب پذیری بحرانی روز صفر که بر نرم افزارهای انتقال فایل مدیریت شده از جمله LexiCom، VLTrader و Harmony تأثیر میگذارد، پرداخت. پلتفرم Cleo Integration Cloud (CIC) به منظور مدیریت داده، انتقال فایل و یکپارچهسازی دادهها طراحی شده است.

این آسیب پذیری (CVE-2024-50623) که از اوایل دسامبر به طور فعال در حملات سرقت داده مورد سوء استفاده قرار گرفته است، به کاربران غیرمجاز و احراز هویت نشده اجازه میدهد تا دستورات دلخواه را در سیستمهای آسیب پذیر اجرا کنند. آسیب پذیری CVE-2024-50623 منجر به اجرای کد از راه دور (RCE) و دسترسی غیرمجاز به فایلها میشود.

گروه CL0P تأیید کرده که پشت حمله به Cleo بوده و اعلام کرده است که قصد دارد دادههای مربوط به حملات قبلی را حذف کند تا روی دور جدید اخاذی تمرکز نماید. تعداد کل شرکتهایی که قربانی این باج افزار شدهاند مشخص نیست، اما Cleo گزارش کرده است که نرمافزار آن در بیش از ۴,۰۰۰ سازمان در سراسر جهان استفاده میشود. این حمله جدید نشان دهنده تداوم استفاده CL0P از آسیب پذیریهای روز صفر در پلتفرمهای محبوب برای اجرای حملات وسیع ربودن داده و اخاذی است.

تاکتیکهای جدید این گروه شامل سوء استفاده از آسیب پذیریهای انتقال فایل برای سرقت سوابق بیماران، سیستمهای صورتحساب و دادههای پیکربندی شبکه پیش از استقرار پیلودهای رمزگذاری است. تحلیلگران امنیتی تایید کردهاند که CL0P، یک گروه سایبری وابسته به روسیه است که تاکتیک خود را در زمینه سرقت، رمزگذاری و افشای اطلاعات به منظور ایجاد اختلالات بیشتر بهبود بخشیده است.

این گروه اکنون اسکریپتهای اکسپلویت اتومات شده خود را با حرکت جانبی در سیستم قربانی ترکیب کرده و سیستمهای پچ نشده و اینترنتی را مورد هدف قرار میدهد.

کارشناسان امنیتی در Cyberint اشاره کردند که دادههای اخیر از قربانیان نشان میدهند که مهاجمان فرایندهای پشتیبانگیری را از طریق دستورات taskkill /IM powerpnt.exe /F و net stop BackupExecAgentBrowser /y برای جلوگیری از بازیابی متوقف کرده و سپس دادههای پشتیبان را از طریق دستور vssadmin delete shadows /all /quiet حذف میکنند.

فعالیتهای باج افزار CL0P در ماه فوریه به دلیل سوءاستفاده از آسیب پذیری در پلتفرمهای LexiCom، VLTrader و Harmony نرمافزار Cleo که به طور گسترده برای یکپارچه سازی دادههای بهداشتی و ادغامهای صورتحساب مخابراتی استفاده میشوند، افزایش یافت.

نمونه PoCهای موجود نشان میدهند که مهاجمان چگونه فایلهای مخرب DLL را از طریق HTTP API نرم افزار Cleo بارگذاری کرده و به سیستم دسترسی کامل پیدا میکنند.

زنجیره حمله ی Cleo شامل نفوذ اولیه از طریق آسیب پذیریهای Cleo، جمع آوری دادههای لاگین و گواهیهای اعتبار، استخراج داده در طول 72 تا 96 ساعت، استقرار باینریهای رمزگذاری فایل که شامل کلیدهای عمومی RSA خاص هر قربانی میشوند، میباشد.

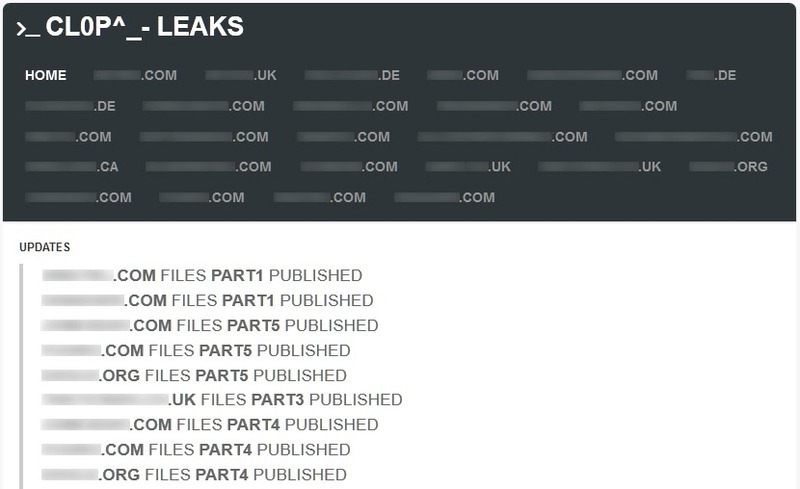

فایلهای رمزگذاری شده دارای پسوند “.Cl0p_2025“ و نشانگرهایی (رشتههای هگزادسیمال Clop^_-) برای شناسایی سریع میباشند.

قابل توجه است که CL0P از درخواستهای باج مستقیم با بیتکوین به مذاکرههای ناشناس از طریق پورتالهای چت میزبانی شده در Tor تغییر مسیر داده است. این تغییر در عملیات با بهروزرسانی 12 فوریه آنها در مورد افشای دادههای مبتنی بر تورنت همزمان شده است.

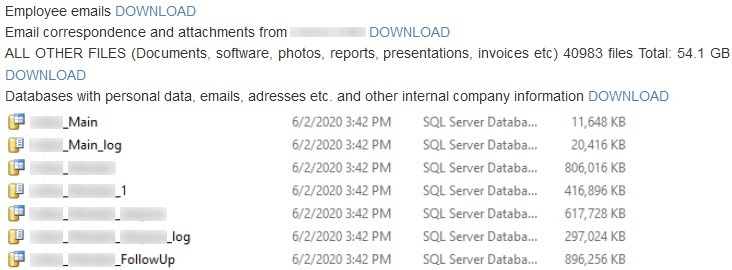

بیش از 22 ترابایت دادههای ربوده شده از بیمهگذاران بهداشتی و تأمینکنندگان مخابراتی در شبکههای همتا به همتا (P2P) منتشر شده است، که شامل موارد زیر میباشند:

- سوابق درمانی بیماران همراه با شماره تامین اجتماعی آنها (31 میلیون رکورد)

- نقشههای توپولوژی شبکه 5G از اپراتورهای مخابراتی آسیایی.

- فریمور دستگاههای پزشکی از زنجیرهای از بیمارستانهای ایالات متحده.

آسیب پذیریهای بحرانی که در کمپینهای موازی مورد سوءاستفاده قرار گرفته اند به شرح زیر میباشند:

- CVE-2021-27101 – یک آسیبپذیری SQL injection بحرانی در نرم افزار Accellion FTA است که در نسخههای 9_12_370 و قدیمیتر این نرم افزار وجود دارد. این آسیب پذیری به مهاجمان اجازه میدهد تا با دستکاری هدر Host در درخواست HTTP، کد SQL مخرب را به پایگاه داده ارسال کنند.

- CVE-2021-27102 – یک آسیب پذیری OS command execution در نرمافزار Accellion File Transfer Appliance (FTA) است که در نسخههای 9_12_411 و قدیمیتر وجود دارد. این آسیب پذیری به مهاجم اجازه میدهد تا از طریق یک فراخوانی سرویس وب لوکال، بدون احراز هویت، دستورات مخرب را روی سرور اجرا کند.

- CVE-2021-27103 – یک آسیب پذیری بحرانی از نوع SSRF در نرمافزار Accellion File Transfer Appliance (FTA) است که در نسخههای9_12_411 و قدیمیتر وجود دارد. این آسیب پذیری به مهاجمان اجازه میدهد تا از طریق ارسال درخواستهای جعلی، به منابع داخلی و خارجی که توسط سرور قابل دسترسی هستند، دسترسی پیدا کنند.

- CVE-2021-27104 – یک آسیب پذیری بحرانی از نوع اجرای کد از راه دور (RCE) در نرمافزار Accellion File Transfer Appliance (FTA) است که در نسخههای 9_12_370 و قدیمیتر وجود دارد. این آسیب پذیری به مهاجم اجازه میدهد تا از طریق ارسال یک درخواست HTTP دستکاری شده، دستورات دلخواه را روی سیستم اجرا کند.

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) بر لزوم به روزرسانی فوری به نسخه 5.8.0.21 نرم افزار Cleo تاکید میکند.

کارشناسان امنیت شبکه میبایست مراقب دستورات vssadmin resize shadowstorage و ترافیک TLS به دامنه hiperfdhaus.com باشند که یک دامنه متعلق به سرور فرماندهی و کنترل (C&C) شناخته شده گروه CL0P است.

با توجه به تهدید گروه برای افشای تاریخچه نسخههای تجویزی و سوابق تماسهای اضطراری، بخشهای متاثر تحت فشار فزایندهای برای بازنگری و بهروزرسانی سیستمهای قدیمی قرار دارند.

با توجه به اینکه تاکتیکها، تکنیکها و رویههای CL0P شباهت زیادی به حملات حمایت شده توسط دولتها دارند، این کمپین نشان دهنده خطرات سیستماتیک در زیرساختهای حیاتی به هم پیوسته است.