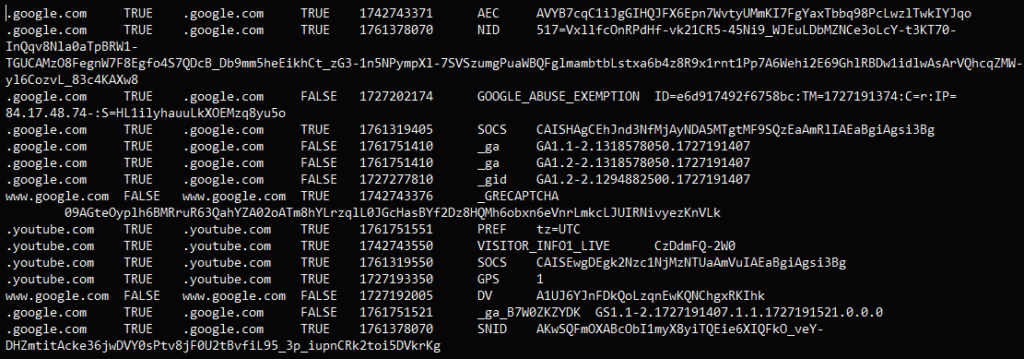

توسعهدهندگان بدافزارهای Infostealer (یا رباینده اطلاعات)، بهروزرسانیهایی را منتشر کردهاند که مدعی هستند میتوانند ویژگی اخیراً معرفیشده گوگل کروم، یعنی App-Bound Encryption یا رمزگذاری محدود به اپلیکیشن را که به منظور محافظت از دادههای حساس مانند کوکیها افزوده شده بود، دور بزنند.

ویژگی رمزگذاری محدود به اپلیکیشن در کروم 127 معرفی شد و برای رمزگذاری کوکیها و رمزهای عبور ذخیره شده با استفاده از یک سرویس ویندوز که با سطح دسترسی سیستمی اجرا میشود، طراحی شده است.

این ویژگی به بدافزارهای infostealer که با سطح دسترسی user لاگین کردهاند، اجازه نمی دهد رمزهای ذخیره شده در مرورگر کروم را بربایند.

به گفته ویل هریس از تیم امنیتی کروم، برای دور زدن این محافظت، بدافزار به سطح دسترسی سیستمی (system ) یا تزریق کد به مرورگر کروم نیاز دارد که هر یک از این دو بسیار پر سر و صدا هستند که احتمالاً هشدارهایی را از سوی ابزارهای امنیتی به دنبال خواهند داشت.

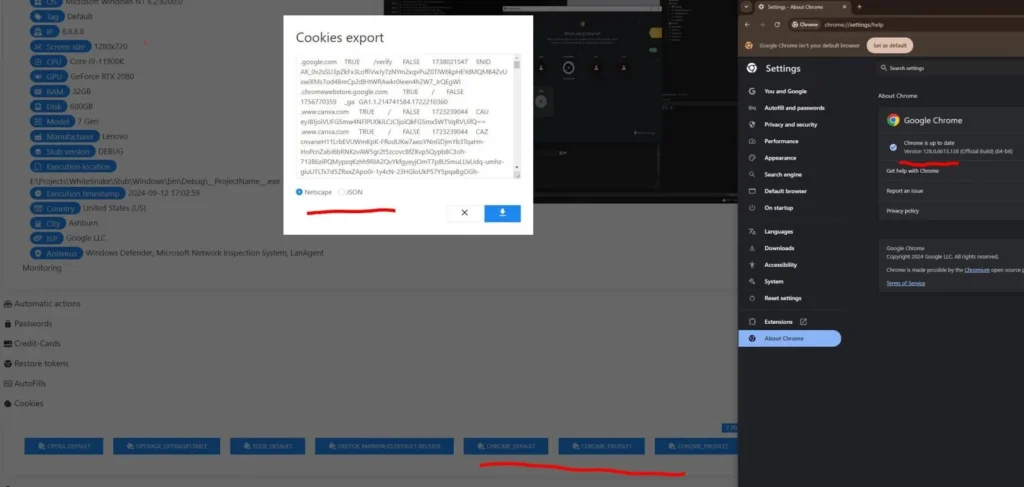

با این حال، محققان امنیتی g0njxa و همچنین RussianPanda9xx، چندین توسعه دهنده infostealer (همچون MeduzaStealer، Whitesnake، Lumma Stealer، Lumar (PovertyStealer)، Vidar Stealer، StealC) را مشاهده کردهاند که اعلام کردهاند یک بای پس (دور زدن) برای ابزارهای خود پیادهسازی کردهاند.

به نظر میرسد که حداقل برخی از ادعاها واقعی هستند، زیرا g0njxa به BleepingComputer ثابت کرده است که آخرین نسخه Lumma Stealer میتواند ویژگی رمزگذاری را در کروم 129، نسخه فعلی مرورگر، دور بزند.

g0njxa، این بدافزار را بر روی سیستم ویندوز 10 پرو در محیط سندباکس آزمایش کرده است.

از نظر زمان بندی، Meduza و WhiteSnake بیش از دو هفته پیش، Lumma هفته گذشته و Vidar و StealC این هفته مکانیزمهای دور زدن یا بای پس خود را اجرا کردهاند.

Lumar ابتدا با اجرای یک راه حل موقت که نیازمند راه اندازی بدافزار با سطح دسترسی admin بود، به App-Bound Encryption پاسخ داد، اما به دنبال آن یک مکانیزم دور زدن که با سطح دسترسی user لاگین شده کار میکند را ارائه کرد.

توسعه دهندگان Lumma Stealer به مشتری آن اطمینان دادند که برای کارکرد سرقت کوکی نیازی به اجرای بدافزار با سطح دسترسی admin وجود ندارند.

اینکه دقیقاً چگونه دور زدن ویژگی رمزگذاری محدود به اپلیکیشن به دست میآید فاش نشده است، اما نویسندگان بدافزار Rhadamanthys اظهار داشتند که برای معکوس کردن رمزگذاری، تنها 10 دقیقه زمان نیاز است!