هکرها تکنیک جدیدی به نام FileFix را در حملات باجافزار Interlock به کار گرفتهاند تا یک تروجان دسترسی از راه دور (RAT) را روی سیستمهای هدف توزیع کنند. این باجافزار از ماههای گذشته فعالیت خود را افزایش داده و از تزریقکننده وب KongTuke (معروف به LandUpdate808) برای توزیع پیلودهای مخرب از طریق وبسایتهای به خطر افتاده استفاده میکند.

جزئیات حمله باجافزار Interlock

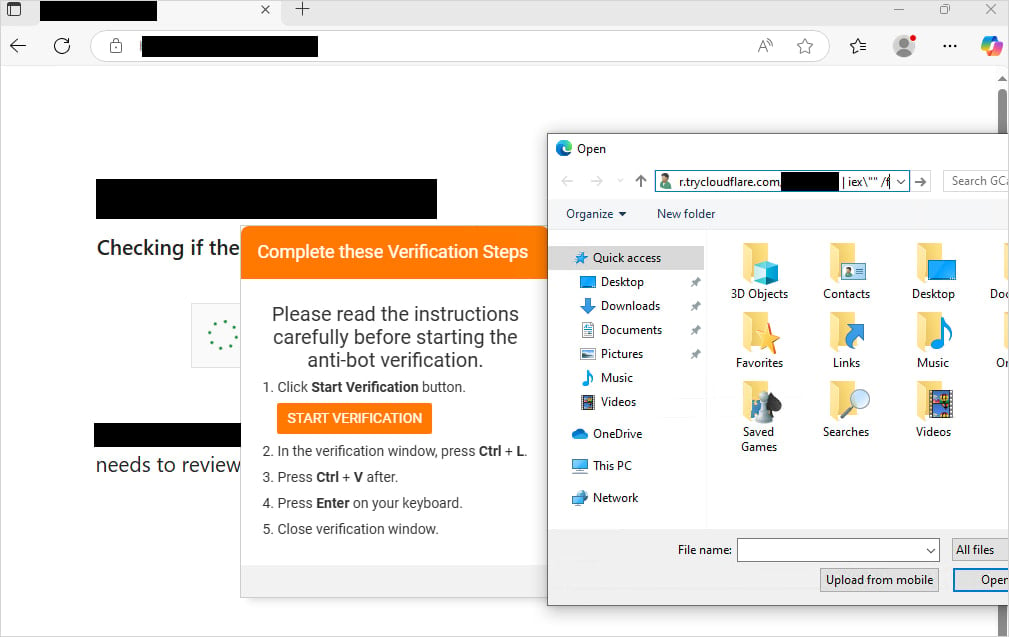

محققان The DFIR Report و Proofpoint از ماه می ۲۰۲۵ تغییر در روش عملیاتی این باجافزار را مشاهده کردند. در آن زمان، بازدیدکنندگان وبسایتهای به خطر افتاده با یک CAPTCHA جعلی و فرآیند تأیید مواجه میشدند که آنها را وادار میکرد محتوای ذخیرهشده در کلیپبورد را در پنجره Run ویندوز جایگذاری کنند. این تاکتیک، که با حملات ClickFix سازگار است، کاربران را به اجرای یک اسکریپت PowerShell هدایت میکرد که نسخهای مبتنی بر Node.js از تروجان Interlock RAT را دریافت و اجرا میکرد.

در ژوئن ۲۰۲۵، نسخهای مبتنی بر PHP از Interlock RAT در حملات مشاهده شد که با همان تزریقکننده KongTuke توزیع میشد. در اوایل ماه جاری، تغییر قابلتوجهی در روش توزیع رخ داد و باجافزار Interlock به روش FileFix، که نسخه پیشرفتهتری از ClickFix است، روی آورد.

روش FileFix

FileFix یک تکنیک مهندسی اجتماعی است که توسط محقق امنیتی mr.d0x توسعه یافته و از روش ClickFix، که در سال گذشته یکی از رایجترین روشهای توزیع پیلود مخرب بود، تکامل یافته است. در این روش، مهاجمان از عناصر رابط کاربری مورد اعتماد ویندوز، مانند File Explorer و برنامههای HTML (HTA)، برای فریب کاربران به اجرای کدهای مخرب PowerShell یا JavaScript بدون نمایش هشدارهای امنیتی استفاده میکنند.

در حملات FileFix، از کاربران خواسته میشود رشتهای که به کلیپبورد کپی شده را در نوار آدرس File Explorer جایگذاری کنند. این رشته یک دستور PowerShell است که با استفاده از comment syntax بهعنوان یک مسیر فایل جعلی ظاهر میشود. در حملات اخیر Interlock، کاربران به جایگذاری دستوری هدایت میشدند که تروجان PHP را از دامنه trycloudflare.com دانلود و اجرا میکرد.

پس از آلودگی، تروجان مجموعهای از دستورات PowerShell را اجرا میکرد تا اطلاعات سیستم و شبکه را جمعآوری کرده و آنها را بهصورت دادههای JSON ساختارمند به مهاجم ارسال کند. The DFIR Report همچنین شواهدی از فعالیتهای تعاملی، از جمله شناسایی Active Directory، بررسی نسخههای پشتیبان، مرور دایرکتوریهای محلی و بررسی کنترلکنندههای دامنه گزارش کرد.

سرور فرمان و کنترل (C2) میتواند دستورات شل را برای اجرای توسط تروجان ارسال کند، پیلودهای مخرب جدید را معرفی کند، پایداری را از طریق کلید رجیستری ایجاد کند یا از طریق پروتکل دسکتاپ از راه دور (RDP) در شبکه گسترش پیدا کند.

پیشینه و تأثیرات

باجافزار Interlock در سپتامبر ۲۰۲۴ راهاندازی شد و قربانیان برجستهای مانند دانشگاه فنی تگزاس، DaVita و Kettering Health را هدف قرار داد. این باجافزار ابتدا از روش ClickFix برای آلوده کردن اهداف استفاده میکرد؛ اما تغییر به FileFix نشاندهنده انطباق سریع مهاجمان با روشهای مخفیتر است.

این اولین تأیید عمومی استفاده از FileFix در حملات سایبری واقعی است. انتظار میرود که این روش به دلیل کارایی و مخفی بودن، محبوبیت بیشتری در میان مهاجمان سایبری پیدا کند.