ایوانتی (Ivanti) هشتم ژانویه ۲۰۲۵، هشدار داد که آسیب پذیری بحرانی CVE-2025-0282 بر روی محصولات Connect Secure، Policy Secure و ZTA Gateway این شرکت تاثیر میگذارد. سوء استفاده از آسیب پذیری CVE-2025-0282 از اواسط دسامبر ۲۰۲۴ با شواهدی مبنی بر حملاتی که به طور خاص دستگاههای Ivanti Connect Secure را هدف قرار میدادند، آغاز شد. تعداد محدودی از مشتریان ایوانتی گزارش کردهاند که تحت تأثیر این آسیب پذیری قرار گرفتهاند.

CVE-2025-0282 به عنوان یک آسیب پذیری سرریز بافر مبتنی بر stack (امتیاز CVSS 9.0) شناخته میشود که به مهاجمان غیرمجاز از راه دور امکان میدهد تا کد دلخواه را اجرا کنند. این آسیب پذیری در واقع به مهاجمان غیرمجاز امکان میدهد تا با ارسال درخواستهای خاص به دستگاههای آسیب پذیر، کد مخرب را از راه دور اجرا کنند. این امر میتواند منجر به دسترسی کامل به سیستم و شبکههای مرتبط شود.

ایوانتی همچنین آسیب پذیری دیگری به نام CVE-2025-0283 را فاش کرده است که به مهاجمان لوکال احراز هویت شده اجازه میدهد تا سطح دسترسی خود را افزایش دهند. در حالی که هنوز هیچ مدرکی دال بر اکسپلویت این آسیب پذیری مشاهده نشده است، اما یک خطر جدی به شمار میآید و باید در کنار CVE-2025-0282 مورد توجه قرار گیرد.

نسخههای آسیب پذیر و پچ محصولات ایوانتی به شرح زیر میباشند:

CVE | نام محصول | نسخههای آسیب پذیر | نسخه به روزرسانی | در دسترس بودن پچ |

CVE-2025-0282 | Ivanti Connect Secure | 22.7R2 تا 22.7R2.4 | 22.7R2.5 | پرتال دانلود: https://portal.ivanti.com/ |

CVE-2025-0283 | Ivanti Connect Secure | 22.7R2.4 و نسخههای قبلی؛ 9.1R18.9 و نسخههای قبلی | 22.7R2.5 | پرتال دانلود: https://portal.ivanti.com/ |

CVE-2025-0282 | Ivanti Policy Secure | 22.7R1 تا 22.7R1.2 | پچ این آسیب پذیری، ۲۱ ژانویه منتشر خواهد شد. | |

CVE-2025-0283 | Ivanti Policy Secure | نسخههای 22.7R1.2 و پایین تر | پچ این آسیب پذیری، ۲۱ ژانویه منتشر خواهد شد. | |

CVE-2025-0282 | Ivanti Neurons برای گیتویهای ZTA | 22.7R2 تا 22.7R2.3 | 22.7R2.5 | پچ این آسیب پذیری، ۲۱ ژانویه منتشر خواهد شد. |

CVE-2025-0283 | Ivanti Neurons برای گیتویهای ZTA | نسخههای 22.7R2.3 و پایین تر | 22.7R2.5 | پچ این آسیب پذیری، ۲۱ ژانویه منتشر خواهد شد. |

Mandiant گوگل که بر روی جزئیات حملات CVE-2025-0282 متمرکز میباشد، اعلام کرده است که استقرار اکوسیستم بدافزار SPAWN را در چندین دستگاه آسیب پذیر از چندین سازمان مشاهده کرده است. استفاده از SPAWN به تهدید کننده China-nexus معروف به UNC5337 نسبت داده شده است که با اطمینان متوسط، بخشی از UNC5221 ارزیابی میشود.

اکسپلویت آسیب پذیری CVE-2025-0282، مستلزم انجام یک سری مراحل به منظور غیرفعال سازی SELinux، جلوگیری از ارسال syslog و mount کردن مجدد درایو به عنوان read-write ، اجرای اسکریپتها برای استقرار shellهای وب، استفاده از sed برای حذف ورودیهای لاگ خاص از لاگهای دیباگر و اپلیکیشن، سپس فعال سازی مجدد SELinux و mount کردن مجدد درایو است.

یکی از پیلودهای اجرا شده با استفاده از اسکریپت shell، اسکریپت shell دیگری است که به نوبه خود، یک باینری ELF را که مسئول راه اندازی PHASEJAM است، اجرا میکند.

عملکردهای اولیه PHASEJAM عبارتند از قرار دادن shell وب در فایلهای getComponent.cgi و restAuth.cgi، مسدود کردن آپگرید سیستم با تغییر فایل DSUpgrade.pm و بازنویسی فایل اجرایی remotedbug به طوری که بتوان از آن برای اجرای دستورات دلخواه استفاده کرد.

shell وب قادر است دستورات shell را رمزگشایی کند و نتایج اجرای دستورات را به مهاجم بازگرداند، فایلهای دلخواه را روی دستگاه آلوده بارگذاری کند و محتوای فایل را بخواند و ارسال کند.

شواهد حاکی از آن است که این حمله کار یک تهدید کننده پیچیده است. Mandiant همچنین اذعان داشت که ابزارهای مختلف tunneling در دسترس عموم و منبع باز از جمله SPAWNMOLE را مشاهده کرده است که ارتباطات بین دستگاه آسیب پذیر و زیرساخت فرماندهی و کنترل (C2) مهاجم را تسهیل میسازد. برخی از فعالیتهایی که پس از اکسپلویت آسیب پذیری CVE-2025-0282 انجام شدهاند به شرح زیر میباشند:

- شناسایی شبکه داخلی با استفاده از ابزارهای nmap و dig .

- استفاده از اکانت سرویس LDAP برای گرفتن کوئریهای LDAP و حرکت جانبی در داخل شبکه، از جمله سرورهای اکتیو دایرکتوری، از طریق SMB یا RDP.

- سرقت پایگاه داده cache اپلیکیشن حاوی اطلاعات مرتبط با نشستهای VPN، کوکیهای نشست، کلیدهای API، گواهیهای اعتبار و دادههای لاگین.

- استفاده از یک اسکریپت پایتون به نام DRYHOOK برای جمع آوری دادههای لاگین.

Mandiant همچنین هشدار داد که ممکن است چندین گروه سایبری مسئول ایجاد و استقرار SPAWN، DRYHOOK و PHASEJAM باشند، اما اشاره کرد که اطلاعات کافی برای تخمین دقیق تعداد تهدید کنندههایی که این آسیب پذیری را مورد سوء استفاده قرار میدهند، ندارد.

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) با توجه به اکسپلویت فعال CVE-2025-0282، این آسیب پذیری را به لیست کاتالوگ آسیب پذیریهای مورد سوء استفاده شناخته شده (KEV) اضافه کرد و از آژانسهای فدرال خواسته است که این آسیب پذیری را تا ۱۵ ژانویه ۲۰۲۵ پچ کنند.

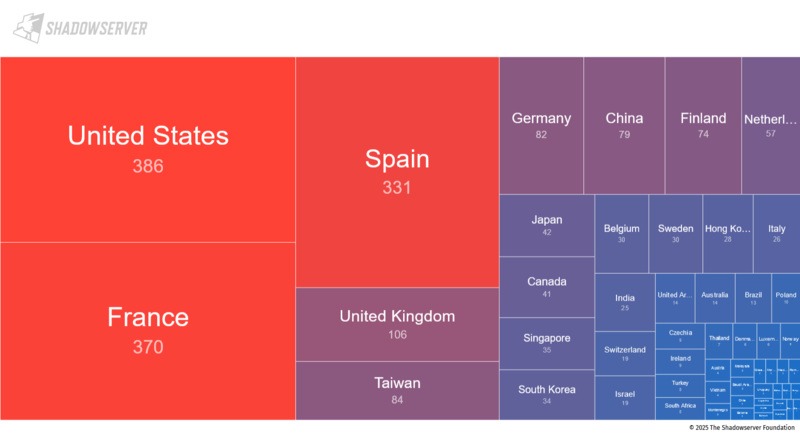

طبق اظهارات بنیاد Shadowserver، تا نهم ژانویه ۲۰۲۵، تعداد ۲,۰۴۸ مورد دستگاه آسیب پذیر در سراسر جهان وجود داشته است که اکثر آنها در ایالات متحده، فرانسه، اسپانیا، بریتانیا و تایوان مستقر میباشند.

ایوانتی قویاً به همه کاربران محصولات آسیب پذیر خود توصیه کرده است که برای مقابله با این آسیب پذیریها به آخرین نسخه به روزرسانی کنند.