مرکز واکنش اضطراری رایانه ژاپن (JPCERT/CC[1])، نکاتی را در خصوص شناسایی حملات باج افزارهای مختلف بر اساس ورودی لاگ رخدادهای ویندوز به اشتراک گذاشته است. این دادهها امکان تشخیص به موقع حملات در حال انجام را فراهم میآورند و از گسترش بیش از حد باج افزار در شبکه جلوگیری میکنند.

نمونهای از آثار باج افزار در لاگ رخدادهای یندوز

استراتژی پیشنهاد شده توسط JPCERT/CC، چهار نوع لاگ رخداد ویندوز را پوشش میدهد: لاگ برنامه، لاگ امنیتی، لاگ سیستمی و لاگ تنظیمات.

این لاگها اغلب حاوی ردپاهایی هستند که باج افزارها از خود به جای میگذارند و میتوانند نقاط ورود استفاده شده توسط هکرها و هویت دیجیتالی آنها را آشکار سازند.

در اینجا چند نمونه از شواهد باج افزارهای حائز اهمیت در گزارش آژانس آمده است که به آنها خواهیم پرداخت:

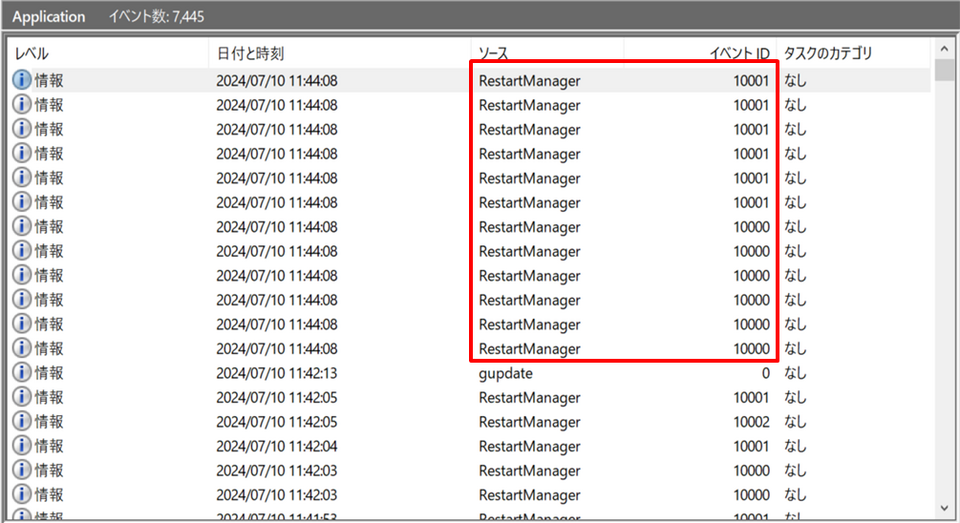

Conti: این باج افزار توسط بسیاری از لاگهای مربوط به Restart Manager ویندوز (شناسه رویداد: 10000، 10001) قابل شناسایی است.

رخدادهای مشابه باج افزار Conti توسط سایر باج افزارها همچون Akira، Lockbit3.0، HelloKitty، Abysslocker، Avaddon، Bablock و Lockbit ایجاد میشوند.

Phobos: این باج افزار هنگام حذف نسخههای پشتیبان (بک آپ) سیستم (شناسههای رویداد: 612، 524، 753) ردی از خود بر جای میگذارد. لاگهای مشابه توسط باج افزارهای base8 و Elbie نیز تولید میگردد.

Midas: تنظیمات شبکه را برای گسترش نفوذ تغییر میدهد و شناسه رخداد 7040 را در لاگها باقی میگذارد.

BadRabbit: شناسه رخداد 7045 را هنگام نصب یک کامپوننت رمزگذاری ثبت میکند.

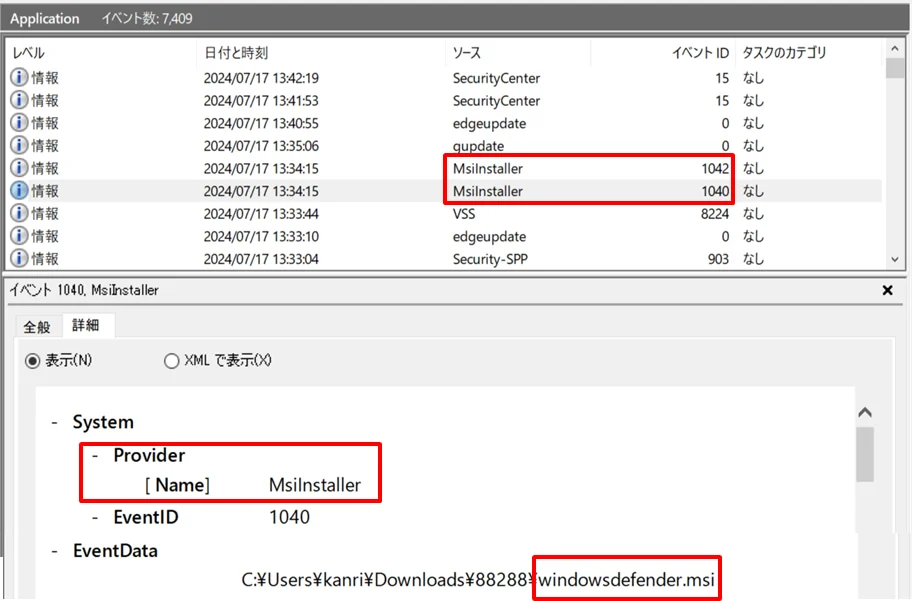

Bisamware: آغاز (1040) و پایان (1042) فرآیند Windows Installer را ثبت میکند.

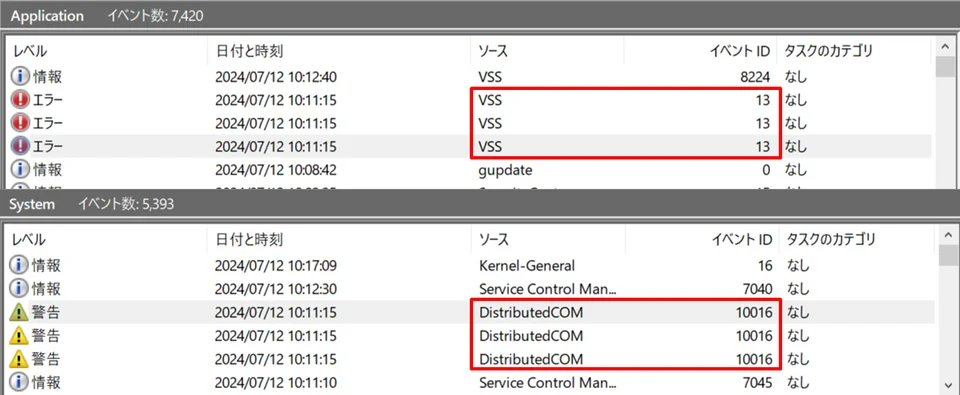

JPCERT/CC همچنین اشاره میکند که انواع باج افزارهای به ظاهر نامرتبط مانند Shade، GandCrab، AKO، AvosLocker، BLACKBASTA و Vice Society آثار بسیار مشابهی از خود بر جای میگذارند (شناسههای رویداد: 13، 10016).

هر دو خطا به دلیل عدم دسترسی به برنامههای COM برای حذف کپیهای Volume Shadow که باج افزار معمولاً آنها را برای جلوگیری از بازیابی آسان فایلهای رمزگذاری شده حذف میکند، ایجاد میشوند.

توجه به این نکته مهم است که هیچ روش شناسایی نباید به عنوان تضمینی برای محافظت کافی در برابر باج افزارها در نظر گرفته شود، اما نظارت بر لاگهای خاص زمانی که با اقدامات دیگر برای شناسایی حملات قبل از گسترش بیش از حد آنها در شبکه ترکیب شود، میتواند قاعده بازی هکرها را تغییر دهد.

JPCERT/CC خاطرنشان میکند که گونههای باج افزارهای قدیمیتر مانند WannaCry و Petya ردپایی در لاگهای ویندوز باقی نمیگذاشتند اما این وضعیت در بدافزارهای جدید تغییر کرده است، بنابراین، این تکنیک اکنون موثر میباشد.

SANS نیز در سال 2022، راهنمای شناسایی خانوادههای باج افزارهای مختلف را با استفاده از لاگ رخدادهای ویندوز به اشتراک گذاشت.

[1] Japan’s Computer Emergency Response Center