کارشناسان ThreatFabric در ماه می 2024، گزارشی در خصوص نسخه macOS بدافزار LightSpy منتشر کردند. کارشناسان طی این بررسی، متوجه شدند که هکرهای پشت این بدافزار از یک سرور برای حمله به سیستم عاملهای macOS و iOS استفاده میکنند.

LightSpy یک جاسوس افزار ماژولار است که پس از چندین ماه عدم فعالیت دوباره ظاهر شده است. دنباله تحقیقات کارشناسان منجر به کشف نسخه جدیدی از بدافزار LightSpy (نسخه ۷.۹.۰) شد که دارای پلاگینهای جدید (۲۸ عدد) با قابلیتهای جاسوسی گسترده است.

به عنوان مثال، هفت مورد از این پلاگینها میتوانند در فرآیند بوت دستگاه اختلال ایجاد کنند و یا برخی دیگر قادر به پاک کردن تاریخچه مرورگر هستند.

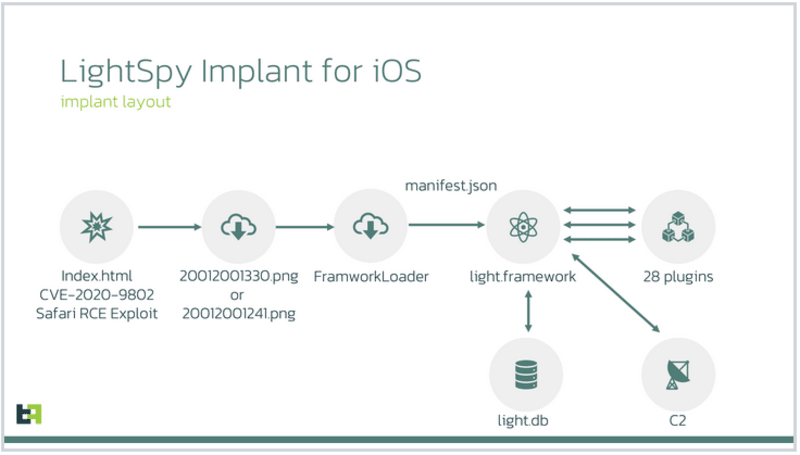

نسخه جدید LightSpy میتواند سیستم عاملهای iOS را تا نسخه ۱۳.۳ مورد نفوذ قرار دهد. این بدافزار از آسیب پذیری CVE-2020-9802 برای ایجاد دسترسی اولیه و از CVE-2020-3837 برای افزایش سطح دسترسی سوء استفاده میکند.

محققان بر این باورند که اکسپلویت این حمله از طریق سایتهای مخربی توزیع میشود که از آسیب پذیری CVE-2020-9802 سوء استفاده میکنند و در نهایت به اجرای کد از راه دور در مرورگر سافاری منجر میشود.

همانطور که اشاره شد دسترسی اولیه، از آسیب پذیری CVE-2020-9802 در Apple iOS و macOS برای راهاندازی یک اکسپلویت WebKit استفاده میکند که فایلی با پسوند “PNG.” را که در واقع یک باینری Mach-O است در دستگاه مستقر میکند.

این باینری مسئول بازیابی پیلودهای مرحله بعدی از یک سرور راه دور با سوء استفاده از CVE-2020-3837 است. این بدافزار ارتباط را از طریق پنج سرور فعال C2 (سرور فرماندهی و کنترل) با استفاده از اتصالات WebSocket برای انتقال داده حفظ میکند.

زنجیره نفوذ شامل یک کامپوننت به نام FrameworkLoader است که به نوبه خود، ماژول هسته LightSpy و پلاگینهای مختلف آن را دانلود میکند و تعداد آن به 28 پلاگین در نسخه ۷.۹.۰ افزایش یافته است.

دستگاه سپس از طریق زنجیرهای از اکسپلویتها، جیلبریک شده، بوت لودر تحویل داده میشود و در نهایت نسخه جدید LightSpy بر روی دستگاه مستقر میگردد.

کارشناسان در طول تجزیه و تحلیل این بدافزار، متوجه شدند که مهاجمان از اکسپلویتها و کیتهای جیلبریک (jailbreak ) در دسترس عموم برای دسترسی به دستگاهها و افزایش سطح دسترسی خود سوء استفاده میکنند.

از آنجایی که هکرها از « جیلبریک بدون root» استفاده میکنند، بدافزار پس از راهاندازی مجدد دستگاه، حذف خواهد شد!

از این رو، راهاندازی مجدد میتواند بهترین روش برای حذف این بدافزار از دستگاههای اپل باشد. اگرچه راهاندازی مجدد از نفوذ دوباره جلوگیری نمیکند، اما ممکن است میزان اطلاعاتی را که مهاجمان میتوانند از دستگاه خارج کنند، محدود نماید.

بدافزار LightSpy مبتنی بر iOS برای اولین بار در سال 2020 مشاهده شد. متخصصان آزمایشگاه کسپرسکی سپس نفوذی از این بدافزار را در آیفونهای کاربران هنگکنگ کشف کردند. هکرهای LightSpy در آن زمان به دنبال کنترل دستگاههای هک شده و سرقت دادههای قربانیان بودند.

هکرها همچنین از آسیب پذیریهای iOS برای توزیع LightSpy سوء استفاده کرده بودند و طیف گستردهای از دادهها را از دستگاههای جیلبریک شده، از جمله اطلاعات مکانی، تاریخچه تماس، تاریخچه مرورگر، پیامها و رمز عبور جمعآوری کردند.

نسخههایی از LightSpy که اندروید و macOS را هدف قرار میدهند بعداً کشف شدند و در اوایل امسال نیز جدیدترین حملات جاسوسی LightSpy، کاربران جنوب آسیا و هند را مورد هدف قرار دادند و به نظر میرسد که منشا این حملات متعلق به هکرهای چینی تحت حمایت دولت بوده است.

نسخه اخیر LightSpy (نسخه ۷.۹.۰) میتواند تا 28 افزونه را دانلود کند که برای حذف فایلها و پیکربندیهای Wi-Fi، گرفتن عکس، ضبط صدا و تهیه اسکرین شات استفاده میشوند و همچنین میتوانند مخاطبین، تاریخچه تماسها، تاریخچه مرورگر، پیامها از جمله SMS، ایمیل و پیام رسانهای فوری همچون دادههای برنامههای Files، LINE، Mail Master، Telegram، Tencent QQ، WeChat و WhatsApp را بربایند.

این بدافزار همچنین به هکرها اجازه دسترسی به سیستم دستگاه را میدهد و آنها را قادر میسازد تا دادههای KeyChain کاربر و لیستهای دستگاه را بازیابی کنند و دستورات shell را اجرا نمایند و به طور بالقوه کنترل کامل دستگاه را به دست آورند.

هنوز دقیقاً مشخص نیست که این نسخه از LightSpy چگونه توزیع شده است، اما کارشناسان ThreatFabric معتقدند که مهاجمان از تکنیک watering hole استفاده میکنند.