Lucid یک پلتفرم پیچیده ارائه سرویس فیشینگ یا PhAAS است. این پلتفرم توسط عوامل تهدید چینیزبان اداره میشود و ۱۶۹ نهاد را در ۸۸ کشور جهان هدف قرار داده است. این پلتفرم با ۱۲۹ نمونه فعال و بیش از ۱۰۰۰ دامنه ثبتشده، در کنار پلتفرمهایی مانند Darcula و Lighthouse در رده برجستهترین پلتفرمهای PhAAS قرار دارد. مدل اشتراکی و مقیاسپذیر آن به مجرمان سایبری امکان اجرای کمپینهای گسترده فیشینگ برای سرقت اطلاعات کارتهای اعتباری و ارتکاب به کلاهبرداری مالی را میدهد. این پلتفرم وبسایتهای فیشینگ قابل تنظیم را که عمدتاً از طریق پیامک توزیع میشوند، در خود دارد. بهمنظور افزایش اثربخشی، Lucid از سرویس iMessage اپل و فناوری RCS اندروید استفاده میکند تا فیلترهای اسپم پیامک سنتی را دور بزند و نرخ ارسال به موفقیت را بهطور قابل توجهی افزایش دهد.

Lucid از تکنیکهای پیشرفته ضد شناسایی، مانند مسدودسازی IP و فیلتر کردن بر اساس User-Agent بهره میبرد تا طول عمر وبسایتهای فیشینگ خود را افزایش دهد. علاوه بر این، این پلتفرم دارای یک تولید کارت اعتباری نیز هست که به مهاجمان سایبری امکان میدهد تا دادههای پرداخت دزدیده شده را سریع و مؤثر تأیید و مورد سوءاستفاده قرار دهند. با توجه به زیرساخت پیشرفته و فعالیت مداوم آن، Lucid یک تهدید سایبری جدی و پایدار محسوب میشود. فعالیتهای آن نمایانگر استفاده روزافزون مجرمان سایبری از پلتفرمهای PhAAS برای ارتکاب به کلاهبرداریهای پرداختی و جرایم سایبری مالی است و بر لزوم افزایش هوشیاری و اقدامات پیشگیرانه تأکید دارد.

مقدمه

از تابستان ۲۰۲۳، پیامکها و ایمیلهای فیشینگ جعلی که خود را بهجای نهادهای مختلفی جا میزنند، بهویژه در اروپا، بریتانیا و ایالات متحده، بهشدت افزایش یافتهاند و تهدیدی جدی در حوزه امنیت سایبری ایجاد کردهاند. مهاجمان سایبری از روشهای متقاعدکننده برای هدایت کاربران به صفحات فیشینگ استفاده میکنند، اگرچه شرکتهای واسطه معمولاً تلاش میکنند این حملات را کاهش دهند. برای نمونه، حملات Smishing (فیشینگ مبتنی بر پیامک) میتوانند توسط اپراتورهای مخابراتی در لیست سیاه قرار گیرند و سرویسهایی مانند Gmail نیز میتوانند از طریق فیلترهای خودکار گوگل ایمیلهای جعلی را مسدود کنند؛ اما با پیشرفت روشهای شناسایی، مهاجمان نیز به فناوریهای جدید و راهکارهای مقابلهای روی میآورند تا این دفاعها را دور بزنند.

اخیرا استفاده از فناوریهای اینترنتمحور مانند RCS در دستگاههای اندروید و iMessage در دستگاههای iOS افزایش چشمگیری داشته است؛ این فناوریها برخلاف پیامک سنتی نیازی به اپراتورهای مخابراتی ندارند و به مهاجمان اجازه میدهند حملات را سریعتر و مؤثرتر انجام دهند. در نتیجه، استفاده از پلتفرمهای PhAAS بهشدت افزایش یافته است. این خدمات ابزارهای آمادهای در اختیار مجرمان قرار میدهند که انجام حملات را تسهیل و امکان توزیع گسترده را فراهم میکنند.

گروهی که Lucid را توسعه دادهاند (با نامهای مستعار “فناوری سیاه” یا XinXin) از سال ۲۰۲۳ فعال هستند و زیرساختهای آنان در جریان تحقیقات مستمر شناسایی شده است. این گروه که فعالیت خود را در مقیاس محلی آغاز کرده بود، اکنون دامنه فعالیت خود را بهطور چشمگیری گسترش داده و پیشبینی میشود در سال ۲۰۲۵ شاهد افزایش بیشتری در این زمینه باشیم. Lucidاکنون به یکی از منابع اصلی حملات smishing در اروپا، بریتانیا و ایالات متحده تبدیل شده است که تمرکز آن عمدتاً بر سرقت اطلاعات کارتهای اعتباری و اطلاعات شناسایی شخصی (PII) قرار دارد. مشابه پلتفرمهایی مانند Lighthouse و Darcula، Lucid نیز از یک رابط مدیریتی مشترک استفاده میکند که نشان میدهد چندین عامل از طریق سرورهای خریداریشده بهصورت هماهنگ در حال انجام حمله هستند.

عبارت “فناوری سیاه” یا به انگلیسی Black Technology، اصطلاحی رایج در چین است که به فناوریهای پیشرفته و نوآورانهای اشاره دارد که فراتر از درک فعلی بهنظر میرسند. این واژه ریشه در فرهنگ انیمه و بازیهای ژاپنی دارد و برای توصیف فناوریهای بسیار پیشرفته و مرموز بهکار میرود.

تحلیل الگوهای حمله، که در تصویر زیر نشان داده شده است، حاکی از آن است که ایالات متحده به همراه بسیاری از کشورها و نهادها، هدف اصلی حملات هستند. حملات Smishing که بهشکل پیامک برای کاربران ظاهر میشوند، در واقع از طریق RCS و iMessage ارسال میگردند و اغلب برای ایالتها یا نهادهای خاصی شخصیسازی شدهاند، که تاثیرگذاری و دامنه اجرایی آنها را افزایش میدهد.

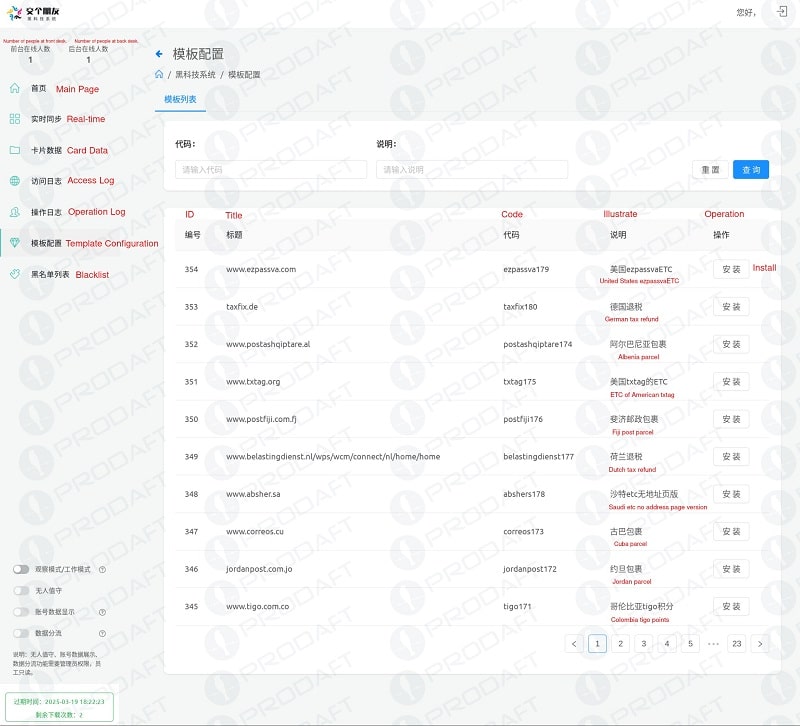

گروه XinXin که توسعهدهنده Lucid و سایر پلتفرمهای PhAAS است، قالبهایی(Template) برای فیشینگ به فروش میرساند که ادارات پستی، شرکتهای حملونقل، سامانههای عوارض جادهای و نهادهای بازپرداخت مالیاتی را جعل میکنند. افزون بر آن، آنها ابزارهای خودکاری ارائه میدهند که ایجاد وبسایتهای فیشینگ را آسان میسازند و امکان اجرای کمپینهای گسترده را با حداقل تلاش فراهم میآورند.

تصویر زیر نشان میدهد که چگونه عاملان تهدید از مزارع دستگاه (device farms) برای مدیریت عملیات ارسال اسپم استفاده مینمایند. چندین دستگاه موبایل بهصورت همزمان بهکار گرفته میشوند تا پیامها را ارسال کرده و اطلاعات کارتهای اعتباری را جمعآوری کنند و همه اینها از طریق یک سیستم مرکزی کنترل میشود. این تصویر، که از گروه خود عاملان تهدید بهدست آمده است، هماهنگی و خودکارسازی پشت این عملیات را برجسته میسازد.

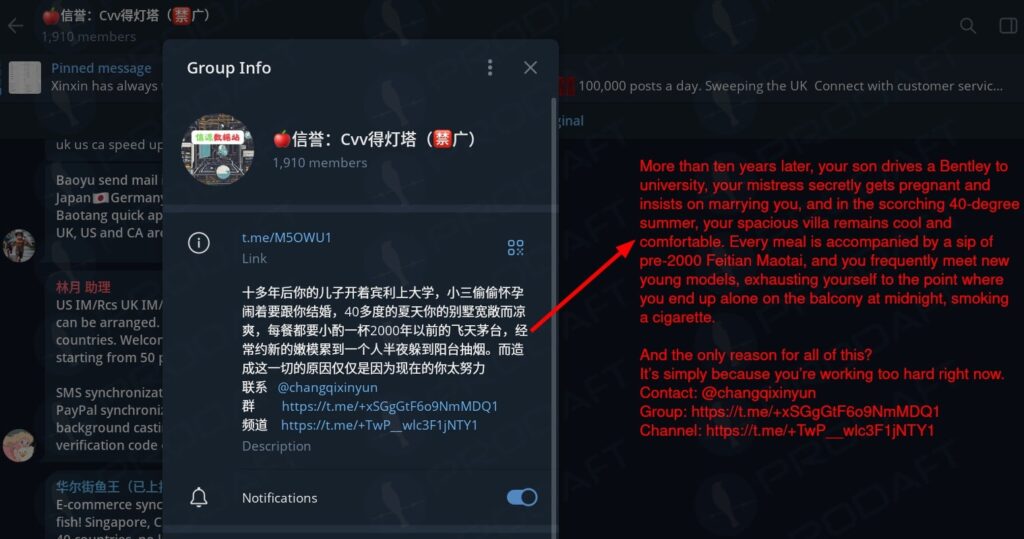

مهاجمان در کانالهای تلگرام توانایی ارسال بیش از ۱۰0,۰۰۰ پیامک Smishing در روز را تبلیغ میکنند. هرچند آنها مدعی هستند حجم زیادی از اطلاعات کارتهای اعتباری را جمعآوری میکنند، میزان واقعی این جمعآوریها بسته به اثربخشی هر کمپین متفاوت است. قابل توجه است که گروه XinXin نهتنها از این خدمات برای اجرای کمپینهای خود استفاده میکند، بلکه آنها را به فروش نیز میرساند. آنان یک پلتفرم فروش درون یک گروه تلگرام راهاندازی کردهاند که اکنون بیش از ۲۰۰۰ عضو دارد. توضیحات این گروه، بینشی از انگیزههای آنها ارائه میدهد. توسعهدهنده ابزار Lucid که دارای پایگاه مشتری وسیعی در کانالهای مختلف است، بهصراحت بیان کرده که انگیزههای مالی و نیز جلب توجه زنان، عوامل اصلی مشارکت او در این فعالیتها هستند. این موضوع ترکیبی از انگیزههای سودجویانه و شخصی را در پسزمینه فعالیتهای این گروه آشکار میسازد.

این گزارش نشاندهنده تغییری چشمگیر در اقتصاد زیرزمینی است، بهویژه در میان عوامل تهدید چینیزبان که معمولاً در مقایسه با تیمهای روسزبان کمتر قابلمشاهده بودهاند. عوامل چینیزبان در حال معرفی سیستمهای نوآورانه و مقرونبهصرفهای هستند که به آنها امکان میدهد کاربران بیشتری را با خدمات پیشرفته هدف قرار دهند. رویکرد آنان آغازگر عصری نوین در مدلهای کسبوکار زیرزمینی است که بر مقیاسپذیری و بهرهوری در عملیات مجرمانه سایبری تأکید دارد.

جزئیات فنی

از طریق سرویسهای مختلف Smishing که توسط گروه XinXin اداره میشوند، پیامهایی ظاهراً معتبر بهصورت تصادفی برای کاربران هدف ارسال میگردد. این پیامها به طور معمول به مواردی مانند جریمههای پرداختنشده عوارض جادهای، هزینههای حملونقل یا اظهارنامههای مالیاتی اشاره دارند. بهدلیل حجم بالای پیامهای ارسالشده، این حملات بهطور اجتنابناپذیری با موفقیت همراه هستند.

برخلاف خدمات فیشینگ هدفمند که کاربران یا گروههای خاصی را هدف میگیرند، این کمپینها بر جمعآوری بیشترین تعداد شماره تلفن ممکن متمرکز هستند؛ مسئلهای که نشاندهنده افزایش نفوذ عوامل چینیزبان در اقتصاد زیرزمینی است. همانطور که در تصویر زیر نشان داده شده، پیامهای اسپم به کاربران اندروید از طریق RCS و به کاربران آیفون از طریق iMessage ارسال میشوند و درحالیکه قالب آنها ثابت است، محتوای پیامها متفاوت میباشد.

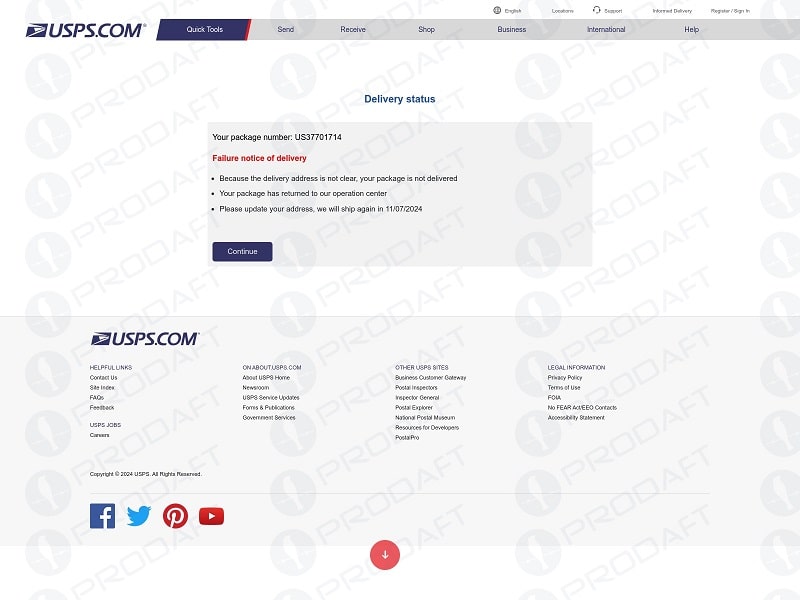

زمانی که قربانیان روی لینکهای موجود در این پیامها کلیک میکنند، لینکهایی که بهظاهر از سوی نهادهای رسمی ارسال شدهاند، به لندینگ پیج (Landing page) هدایت میشوند. برای مثال، در نمونه زیر از اداره پست USPS، کاربر با صفحهای روبهرو میشود که مبالغ پرداختنشده را نمایش میدهد و از او خواسته میشود اطلاعات کارت اعتباری خود را وارد کند تا پرداخت انجام شود.

RCS و iMessage هر دو بهصورت بنیادین با SMS/MMS سنتی تفاوت دارند:

- RCS: توسط GSMA توسعه یافته و توسط گوگل بر روی دستگاههای اندروید پیادهسازی شده است. این سرویس مبتنی بر IP است و از رسانههایی با کیفیت بالا، رسید خواندن پیام و رمزنگاری سرتاسری (در صورت پشتیبانی) میان مشتریان سازگار پشتیبانی میکند.

- iMessage: پروتکل اختصاصی اپل است که فقط در اکوسیستم این شرکت عمل میکند. پیامها از طریق سرورهای اپل و نه شبکههای مخابراتی ارسال میشوند و تأیید هویت بر پایه Apple ID انجام میگردد.

این تفاوت نشان میدهد که مهاجمان چگونه از این پروتکلهای پیامرسانی پیشرفته برای دور زدن مکانیزمهای سنتی شناسایی مبتنی بر پیامک استفاده میکنند و امکان اجرای کمپینهای گسترده و مؤثر Smishing را فراهم میآورند.

اسیب پذیری های بهره برداری شده توسط مهاجمان Lucid

مهاجمان، بهویژه آنهایی که از پلتفرمهایی مانند Lucid استفاده میکنند، از چند آسیبپذیری ساختاری بهره میبرند:

نقاط کور رمزنگاری

رمزنگاری سرتاسری در هر دو پروتکل باعث پیامدی ناخواسته شده است: فیلترینگ در سطح شبکه غیرممکن میشود. در حالی که این رمزنگاری از حریم خصوصی کاربران محافظت میکند، در عین حال نقطه کوری ایجاد میکند که مهاجمان از آن سوءاستفاده میکنند. برخلاف sms که اپراتورهای مخابراتی میتوانند آن را برای مطابقت با قوانین ضد اسپم اسکن کنند (مانند قوانین FCC برای رباتتکستها)، پیامهای رمزنگاریشده فقط در اندپوینتها قابل تحلیل هستند.

مهاجم -> پیام رمزگذاری شده -> ارائهدهنده سرویس -> پیام هنوز رمزنگاریشده -> گیرنده (ناتوان از بررسی محتوا)

سوءاستفاده از اعتماد کاربر

مهاجمان پیشرفته از عوامل روانشناختی مانند شاخصهای بصری اعتماد استفاده میکنند. حبابهای آبیرنگ در iMessage یا برچسب “Chat message” در RCS ، حس مشروعیت بیشتری ایجاد میکنند. کاربران بهصورت ناخودآگاه به پیامهایی که از زیرساخت اپل یا گوگل میآیند، اعتماد بیشتری دارند.

دور زدن محدودیتهای کلیک

برای دور زدن محدودیتهای کلیک روی لینکها در iMessage، از تکنیکی استفاده میشود که از کاربر میخواهد “Y” را برای ادامه مکالمه پاسخ دهد. برای فیلترگذاری RCS توسط گوگل، دامنهها و شمارههای ارسالکننده بهطور مداوم تعویض میشوند تا از شناسایی الگو جلوگیری شود.

فرآیند عملیاتی حملات گروه XinXin از طریق بهینهسازی مداوم توسعه یافته اصلاحشده است. مهاجمان ابتدا شمارههای تلفن را از طریق نشت دادهها، اطلاعات منبع باز (OSINT) یا خرید از بازارهای زیرزمینی بهدست میآورند. سپس از شکافهای فنی در تأیید هویت فرستنده در هر دو پلتفرم پیامرسانی سوءاستفاده میکنند. در iMessage، این امر با ساخت Apple ID موقت با نام نمایشی جعلی انجام میشود، در حالی که سوءاستفاده از RCS از طریق عدم سازگاری بین اپراتورها در تأیید فرستنده صورت میگیرد.

پیامها از طریق پلتفرمهای خودکار با استفاده از شمارههای VoIP یا حسابهای کاربری قربانیان دیگر ارسال میشوند و اغلب بهصورت چندمرحلهای و با زمانبندی دقیق انجام میگردند تا اثربخشی کمپین بیشتر شود. لینکهای فیشینگ درجشده در این پیامها دارای تکنیکهای پیشرفته مخفیسازی هستند، از جمله URLهای یکبار مصرف و با محدودیت زمانی، که بر اساس اثر انگشت دستگاه، تاریخ انقضا دارند یا تغییر مسیر میدهند تا از تحلیل امنیتی فرار کنند.

از نظر اقتصادی، مهاجمان برتری دارند، چراکه برخلاف پیامکهای سنتی، RCS و iMessage هزینهای برای هر پیام ندارند و امکان اجرای کمپینهای گسترده با هزینه عملیاتی ناچیز را فراهم میسازند.

مهاجمان از طریق تنظیمات قالب Lucid، تمهای فیشینگ را طراحی و سفارشیسازی کرده و سپس آنها را برای تعداد زیادی کاربر ارسال میکنند. قبل از ارسال انبوه لینکهای فیشینگ، فرآیند شامل ساخت و طراحی لندینگ پیج است که کاربران با آن مواجه میشوند. با استفاده از لندینگ پیج های مختلف و صفحات تأیید هویت در Lucid، پنل بهطور خودکار با دریافت یک نام دامنه، یک دامنه مناسب برای قالب انتخابشده ایجاد میکند. هنگام ساخت قالب، کاربران پلتفرم PhAAS میتوانند لندینگ پیج را برای دامنههای هدف مانند phishingdomain.com/xxx سفارشی کنند. همچنین، پنل امکان تنظیمات پویا بر اساس آدرس IP قربانی را فراهم میسازد، که شامل هدفگیری منطقهای، تمرکز بر نوع دستگاه (iOS یا Android) و مراحل تأیید اضافی برای کاربر است.

برای افزایش هدفمندی و جلوگیری از شناسایی، اقداماتی در نظر گرفته میشود تا دسترسی از آدرسهای IP خارج از منطقه هدف یا کاربرانی که به طور مستقیم آدرس دامنه را در مرورگر وارد میکنند، مسدود شود. صفحات پرداخت فقط به قربانیانی نمایش داده میشوند که در منطقه مشخصشده قرار دارند.

پنل همچنین به مهاجمان اجازه میدهد تا جزئیاتی مانند میزان جریمه یا هزینههایی را که به کاربر نمایش داده میشود، وارد کنند. اطلاعات کارت اعتباری واردشده توسط قربانیان نیز تحت بررسیهای اضافی قرار میگیرد.

پس از ساخت قالب فیشینگ، این قالب به منابع موجود در پنل Lucid اضافه میشود و مراحل بعدی بهصورت خودکار انجام میگیرد. برای مثال، قالبی که برای IPهای بریتانیا، با زبان انگلیسی و دامنه جعلی مشابه evri.com تنظیم شده، میتواند بهصورت زیر در API اضافه شود:

{"status":1,"msg":"请求成功","page":1,"total":2,"data":[{"language":"en","domain":"["{evriphishingdomain}.top"]","entrypoint":"cb","allowIp":"["GB"]","disableCheckIp":"1","pay-description":"","pay-price":"","verify-page":"[]","card-error-msg":"",

"card-deny-msg1":"","card-deny-msg2":"","disableCheckPC":"1","disableCheckIOS":"0","disableCheckAN":"0","digital-code":"0","indexVerify":"0","indexVerifyMessage":"","title":"www.evri.com","description":"新版英国evri包裹",

"icon":"","version":"43","code":"evrinew"}

توضیحات در مورد پنل Lucid

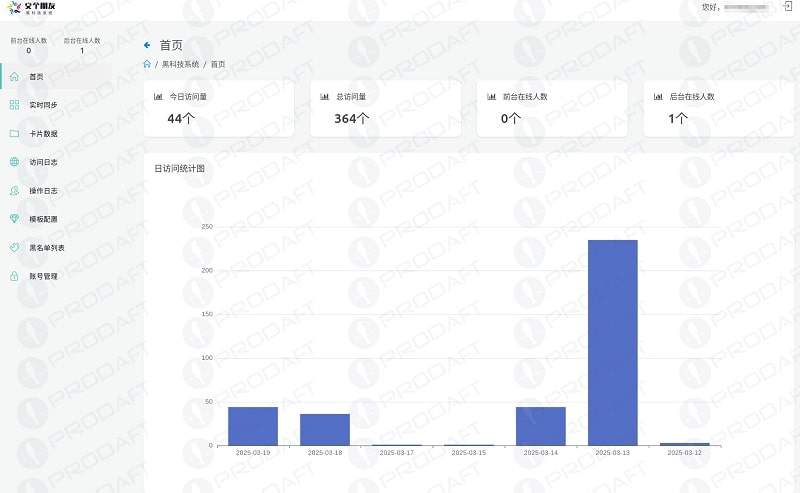

تعامل کاربر با لینکهای فیشینگ به صورت لحظهای و بلادرنگ در بخش گزارشات دسترسی پنل ثبت میشود. مهاجمان با استفاده از Lucid میتوانند فعالیت قربانی را بهصورت زنده از بخش Real-time رصد کنند؛ از جمله زمان دسترسی، نوع دستگاه مورد استفاده، دامنه فیشینگ بازدیدشده و اینکه آیا کاربر اطلاعات خود را وارد کرده یا خیر، قابل مشاهده است.

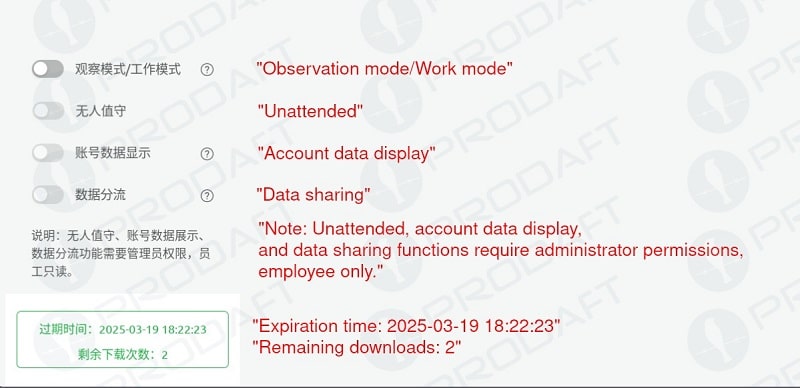

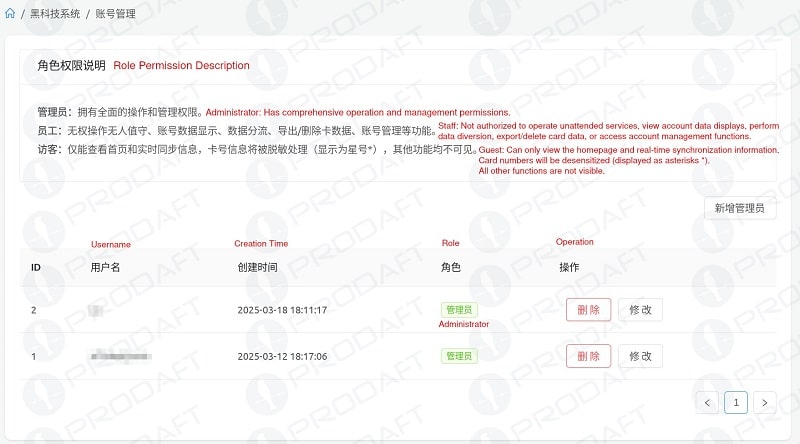

بررسیها نشان داده که عاملان تهدیدی که از Lucid استفاده میکنند، میتوانند از طریق چند پنل مختلف بهصورت همزمان همکاری داشته باشند و در چارچوبی سلسلهمراتبی شامل مدیران، کارمندان و کاربران مهمان فعالیت کنند.

یک پنل واحد میتواند چندین کمپین حمله را بهطور همزمان مدیریت نماید. همچنین، این پنل امکان نظارت بر فعالیت کاربران بخش کاربری (frontend) و کاربران بخش بکاند (backend) را فراهم میسازد؛ اطلاعاتی که در گوشهی بالا-چپ پنل نمایش داده میشوند. در همین حال، تعداد کاربرانی که به دامنههای فیشینگ Lucid دسترسی پیدا کردهاند، بهصورت صوتی و به زبان چینی اعلام میشود.

تحلیل قالبهای از پیش بارگذاریشده در پنل نشان داد که دامنهها و سازمانهای هدف مربوط به کمپینهای فیشینگ شناختهشده، از قبل به سیستم افزوده شدهاند و در لیست اهداف ذخیره شدهاند. به عنوان نمونه، تصویر زیر نشان میدهد که یک عامل تهدید میتواند از طریق پنل خریداریشدهی Lucid به چندین کمپین دسترسی داشته باشد و با استفاده از دستورInstall حملات را بهصورت مستقیم اجرا نماید.

با اجرای دستور Install، دادههایی که توسط قربانیان در دامنههای فیشینگ وارد میشوند، بهصورت بلادرنگ مانیتور میشوند. هرگونه اطلاعات واردشده مربوط به کارتهای اعتباری، بلافاصله ثبت و در جدولی به صورت زنده نمایش داده میشود. علاوه بر اطلاعات پرداخت، سیستم همچنین نشانی منزل قربانی، آدرس ایمیل و اطلاعات دستگاه را جمعآوری میکند.

بررسیهای بیشتر از پنل نشان داد که کاربران به طور معمول مجوزهای خود را بهصورت هفتگی فعال میکنند. پس از پایان اعتبار مجوز، تمام کمپینهای مرتبط بهطور خودکار متوقف میشوند و کاربران باید یک کلید مجوز جدید و معتبر وارد کنند تا عملیات از سر گرفته شود.

پنل همچنین بین نقشهای مختلف کاربران (از جمله مدیر، کارمند و کاربر مهمان) تفاوت قائل شده و سطوح دسترسی مبتنی بر نقش را اعمال میکند. این ساختار سلسلهمراتبی، بیانگر مقیاس و سازمانیافتگی روزافزون در این مدل نوظهور کسبوکار سایبری است.

تحلیل سیستم احراز هویت پنل نشان داد که از توکنهای JWT برای مدیریت نشستها استفاده شده است. پیادهسازی این سیستم بر بستر فریمورک متنباز PHP به نام Webman انجام شده که توسط توسعهدهندهای با نام “Tinywan” توسعه یافته است و از یک کتابخانهی عمومی JWT در گیتهاب استفاده میکند. با این حال، از آنجا که این مؤلفهها بهصورت عمومی در دسترس هستند، استفاده از آنها بهتنهایی نمیتواند مدرک قطعی برای نسبت دادن این فعالیتها به توسعهدهندهی خاصی باشد.

"iss": "webman.tinywan.cn",

"aud": "webman.tinywan.cn",

"iat": 1741795463,

"nbf": 1741795463,

"exp": 1742400263,

"extend": {

"id": 1,

"username": "{REDACTED}",

"login_time": 1741795463

}

}

شناسایی عوامل تهدید کننده پشت Lucid

تحلیلهای اولیه منشأ Lucid، فروش آن را به کاربری با شناسه LARVA-242 (با نام changqixinyun) نسبت دادهاند؛ فردی که از تاریخ ۵ اکتبر ۲۰۲۳، اقدام به عرضهی این پنل از طریق یک کانال اختصاصی در تلگرام کرده است.LARVA-242 ادارهکننده، کانالی با عنوان “Xinxin 🍎Reputation: Cvv lighthouse (🈲 advertisement)” است؛ جایی که تمام ارتباطات مرتبط با Lucid در آن به اشتراک گذاشته میشوند. همچنین مشاهده شده که این گروه از محصول PhAAS دیگری به نام Darcula نیز استفاده میکند؛ محصولی که پیشتر توسط پژوهشگران امنیتی به عنوان یکی از اجزای کلیدی کمپینهای کلاهبرداری شناسایی شده است. این پلتفرمها از مجموعه اهداف مشترکی بهره میبرند و نقش محوری در عملیات این گروه دارند.

در سلسلهمراتب این گروه، فردی با شناسه LARVA-243 (با نام Niuniu888niu) به عنوان مدیر دیگر در کانالی که توسط LARVA-242 اداره میشود، شناسایی شده است. وی توسعهدهنده Lucid و یکی از چهرههای کلیدی گروه XinXin بهشمار میرود. فروش و پشتیبانی فنی پنل فیشینگ Lucid توسط دو کاربر دیگر با شناسههای LARVA-244 (ladeng999888) و LARVA-245 (daxiong199708) انجام میشود؛ که تحت عنوان “خدمات مشتری” فعالیت میکنند. بهجز کانال اصلی تلگرام، از تاریخ ۱۳ دسامبر ۲۰۲۳، فروش این پنل از طریق گروهی جداگانه با عنوان “Reputable Fish Pond Contracting – Xinxin Group” نیز ادامه یافته است.

تحلیل مکالمات درون این گروهها نشان داده که تیم XinXin از سال ۲۰۲۳ بهطور فعال از پنل Darculav3 PhAAS استفاده کردهاند. این پنل از طریق کانال تلگرامی “Xiao Xiao Hui Magical Cat Phishing SMS” به فروش میرسد و گروه مذکور چندین نسخه مختلف از آن را توسعه داده است. بهطور مشابه، سرویس PhAAS دیگری به نام Lighthouse که اهداف و روشهای حمله مشابهی با Lucid دارد، نیز مشاهده شده که از تکنیکهای توسعه و تاکتیکهای یکسانی برای اجرای کمپینهای اسپم مبتنی بر RCS و iMessage استفاده میکند. شباهت در الگوهای نامگذاری و روشهای عملیاتی میان این گروهها، در کنار همراستایی اهداف کمپینهایی که توسط LARVA-241 (با نام Lao Wang / Wang Duo Yu) اجرا میشود، نسبت دادن این عملیاتها به گروه XinXin را تقویت میکند.

گروه XinXin

تحلیل سازمانهای هدف، دامنههای ثبتشده و پنلهای فیشینگ مرتبط نشان میدهد که بخش قابلتوجهی از حملات اخیر از طریق زیرساخت Lucid PhAAS انجام شدهاند. بررسی دامنههای مرتبط با حملات نشان داد که تنها در عرض یک ماه، ۱۲۹ نمونهی متفاوت از Lucid راهاندازی شدهاند. دادههای عملیاتی نشان میدهند که کمپینهای مبتنی بر Lucid بهطور میانگین حدود ۵٪ نرخ موفقیت دارند و برخی دامنهها بیش از ۵۵۰ بازدید در هفته داشته اند. در یکی از نمونههای مشاهدهشده، یک سایت فیشینگ توانست در طی ۷ روز، اطلاعات ۳۰ کارت اعتباری را از ۳۰ قربانی جمعآوری کند.

پنلهای Lucid را میتوان از طریق تحلیل هش بدنه پاسخ HTTP و هش آیکون (favicon) شناسایی کرد:

هش HTTP:

9db51a4a98430c003f04cb7b0aba67367116bd4d0d7b0b22c5f928f3c4e8d324

هش Favicon:

0cea7756f84a86db7a4dc435dfe65ebf7b653dd6de01a9f00e5f55de0117b60d

پنل دیگری که توسط این گروه استفاده میشود، مستقیماً با پلتفرم Darcula مرتبط است. اسکرینشاتها و محتوای بهاشتراکگذاشتهشده در گروه XinXin نشان میدهد که LARVA-242 بهطور گسترده از Darcula استفاده میکند. این پلتفرم که توسط فردی با شناسه LARVA-246 (X667788X0) توسعه یافته، مدتهاست که با کمپینهای اسپم متعدد در ارتباط بوده و توسط این گروه برای هماهنگی عملیاتهای مشترک مورد استفاده قرار میگیرد. اشتراک در نامگذاری پنلها و اهداف کمپینها، ادغام آنها در عملیات گروه XinXin را تأیید میکند.

نتیجهگیری

پنلLucid ، اکوسیستمی کاملاً سازمانیافته و بههمپیوسته از پلتفرمهای فیشینگ بهعنوان سرویس را آشکار میسازد که توسط عاملان تهدید چینیزبان و عمدتاً تحت عنوان گروه XinXin اداره میشود. Lucid، در کنار Darcula و Lighthouse، نشاندهندهی توانایی بالای اتوماسیون، زیرساختهای مشترک و قابلیتهای هدفگیری در سطح جهانی است که اجرای کمپینهای فیشینگ در مقیاس وسیع را ممکن میسازد. این پلتفرمها با استفاده از فناوریهایی مانند RCS و iMessage، بهخوبی از شناسایی فرار میکنند. همپوشانی در قالبها، اهداف و تاکتیکها در میان این پلتفرمها، به منظرهای یکپارچه از تهدید اشاره دارد که در آن عاملان تهدید چینیزبان، نوآوری در اقتصاد زیرزمینی را هدایت میکنند. توانایی آنها در گسترش عملیات در سطح جهانی و استفاده از تکنیکهای پیشرفته پنهانکاری، چالشهای بزرگی را برای دفاع سایبری ایجاد میکند. با پیشرفت پلتفرمهای PhAAS، درک عملکرد آنها و بهبود مکانیزمهای شناسایی، برای کاهش تأثیر آنها حیاتی خواهد بود.