هفتاد و هفت برنامه مخرب اندروید با بیش از ۱۹ میلیون نصب، چندین خانواده بدافزاری را به کاربران Google Play منتقل میکردند. تیم ThreatLabs شرکت Zscaler این نفوذ بدافزاری را هنگام بررسی موج جدیدی از آلودگی با تروجان بانکی Anatsa (یا Tea Bot) در دستگاههای اندروید کشف کرد.

توضیح تنوع 77 برنامه مخرب اندروید

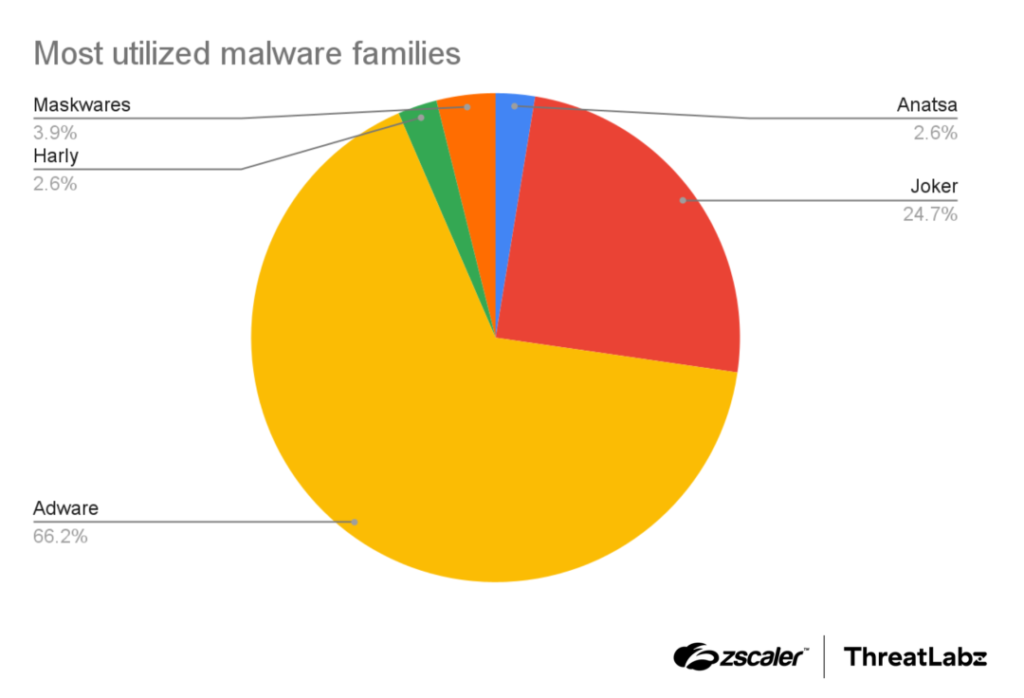

بیش از ۶۶٪ برنامههای مخرب شامل اجزای تبلیغافزاری بودند؛ اما شایعترین بدافزار Joker بود که در حدود ۲۵٪ برنامههای تحلیلشده یافت شد. بدافزار Joker پس از نصب، قادر به خواندن و ارسال پیامک، گرفتن اسکرینشات، برقراری تماس تلفنی، سرقت فهرست مخاطبان، دسترسی به اطلاعات دستگاه و اشتراک کاربران در سرویسهای پولی است.

درصد کمتری از برنامهها شامل maskware بودند، اصطلاحی برای برنامههای مخربی که خود را بهعنوان برنامههای بیخطر معرفی میکنند. این بدافزارها ممکن است مانند یک برنامه معتبر عمل کنند؛ اما در پسزمینه اطلاعات ورود، دادههای بانکی یا دادههای حساس (مثل موقعیت مکانی و پیامک) را سرقت کرده یا بدافزارهای دیگر را تحویل دهند.

محققان Zscaler نسخهای از Joker به نام Harly را کشف کردند که بهعنوان برنامهای معتبر با پیلود مخرب مخفی در کد برای دور زدن بررسیها عمل میکند. طبق گزارش Human Security در مارس، Harly میتواند در برنامههای محبوب مانند بازیها، تصاویر پسزمینه، چراغقوه و ویرایشگرهای عکس مخفی شود.

تکامل تروجان Anatsa

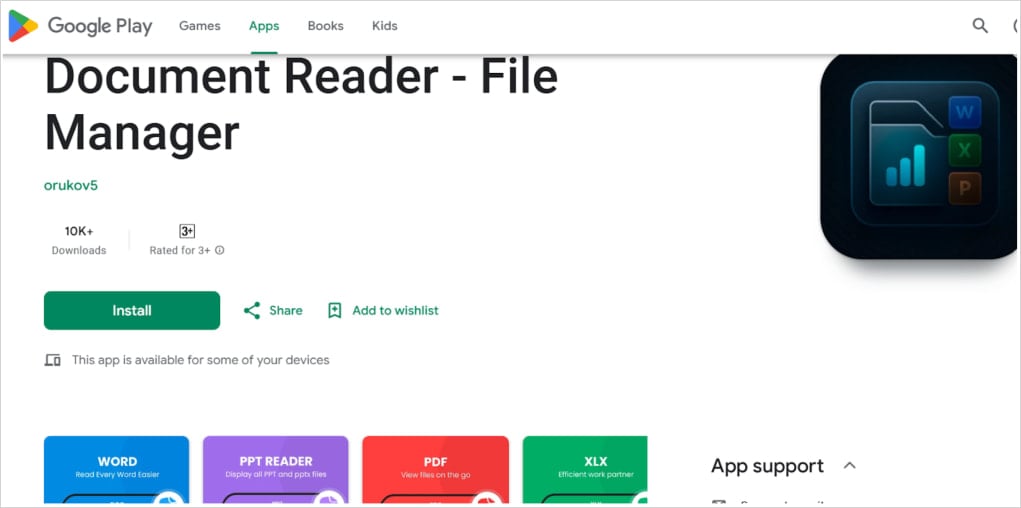

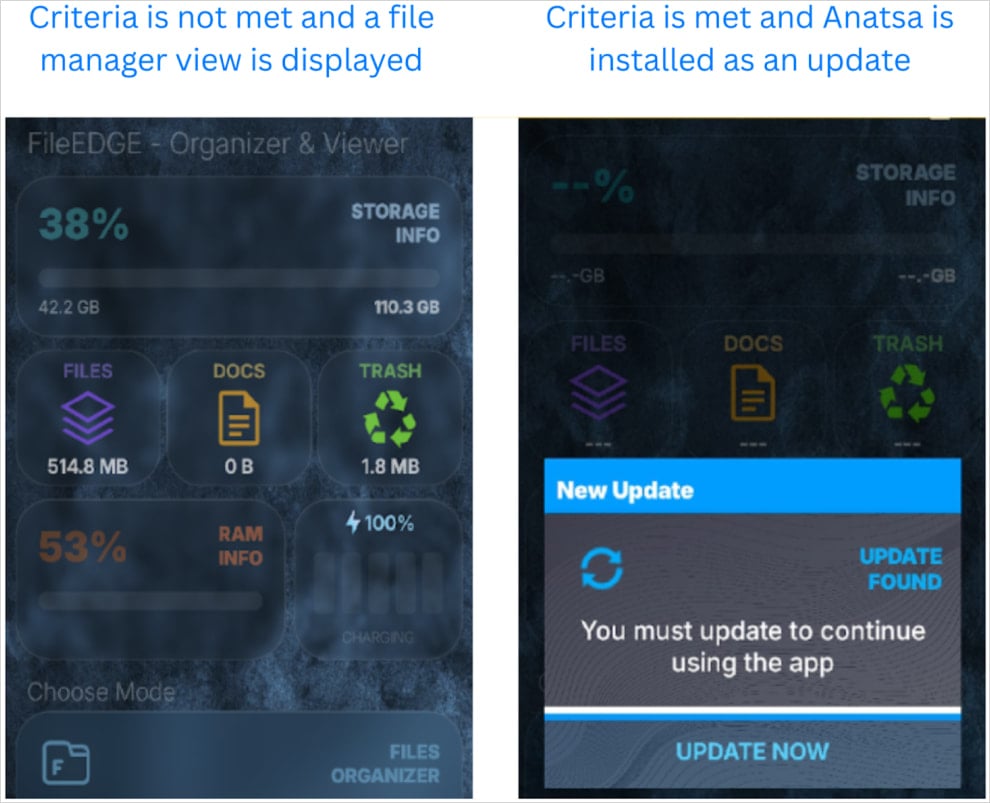

طبق گزارش Zscaler، نسخه جدید تروجان Anatsa دامنه هدفگذاری خود را گسترش داده و تعداد برنامههای بانکی و رمزارزی که دادههایشان را هدف قرار میدهد از ۶۵۰ به ۸۳۱ افزایش یافته است. مهاجمان از برنامهای به نام Document Reader – File Manager بهعنوان طعمه استفاده میکنند که پس از نصب، پیلود مخرب Anatsa را دانلود کرده تا از بررسیهای کد گوگل فرار کند.

کمپین اخیر از بارگذاری کد پویا DEX از راه دور به نصب مستقیم پیلود تغییر کرده، که از فایلهای JSON استخراج شده و سپس حذف میشوند. برای فرار از تشخیص، از آرشیوهای APK ناقص برای شکست تحلیل استاتیک، رمزگشایی رشتههای مبتنی بر DES در زمان اجرا و تشخیص شبیهسازی استفاده میکند. نام پکیجها و هشها نیز بهصورت دورهای تغییر میکنند.

Anatsa با سوءاستفاده از مجوزهای دسترسی (Accessibility) امتیازات گستردهای به خود اعطا میکند، صفحات فیشینگ برای بیش از ۸۳۱ برنامه (شامل آلمان و کره جنوبی) از سرورش دریافت میکند و ماژول کیلاگر برای سرقت دادههای عمومی اضافه شده است.

این کمپین پس از موج دیگری در جولای کشفشده توسط ThreatFabric با جعل یک نمایشگر PDF با بیش از ۵۰,۰۰۰ دانلود، حملات PDF و QR Code Reader در می ۲۰۲۴ با ۷۰,۰۰۰ آلودگی، حمله Phone Cleaner و PDF در فوریه ۲۰۲۴ با ۱۵۰,۰۰۰ دانلود و حمله نمایشگر PDF در مارس ۲۰۲۳ با ۳۰,۰۰۰ نصب دنبال شده است.

موج برنامههای مخرب اندروید در Google Play

علاوه بر برنامههای Anatsa، اکثر برنامههای کشفشده توسط Zscaler تبلیغافزار بودند و پس از آن Joker، Harly و انواع maskware قرار داشتند. ابزارها و برنامههای شخصیسازی بیش از نیمی از طعمههای توزیع این برنامهها را تشکیل میدادند، بنابراین این دستهها به همراه سرگرمی، عکاسی و طراحی باید پرخطر تلقی شوند. در مجموع، این ۷۷ برنامه مخرب شامل Anatsa، ۱۹ میلیون بار از Google Play دانلود شده بودند. Zscaler گزارش داده که گوگل پس از گزارش آنها، تمام این برنامههای مخرب را از Play Store حذف کرده است.

توصیه و هشدار امنیتی

کاربران اندروید باید اطمینان حاصل کنند که سرویس Play Protect در دستگاهشان فعال است تا برنامههای مخرب برای حذف علامتگذاری شوند. در مورد آلودگیهای تروجان Anatsa، برای محافظت از حسابهای بانکی الکترونیکی یا اطلاعات ورود به خطر افتاده، اقدامات جداگانهای با بانک لازم است.

برای کاهش خطر لودرهای بدافزار در Google Play، فقط به ناشران معتبر اعتماد کنید، چند نظر از کاربران را بخوانید و فقط مجوزهایی را اعطا کنید که مستقیما به عملکرد اصلی برنامه مرتبط هستند.