مایکروسافت جزئیات یک کمپین گستردهی تبلیغات مخرب (Malvertising) را فاش کرده که تخمین زده میشود بیش از یک میلیون دستگاه را در سراسر جهان آلوده کرده باشد. این حمله که یک حملهی فرصتطلبانه برای سرقت اطلاعات حساس محسوب میشود، به مجموعهی Storm-0408 تعلق دارد. این نام مستعار به گروهی از مهاجمان سایبری اطلاق میشود که از روشهای فیشینگ، سئو مخرب (SEO Poisoning) و تبلیغات آلوده برای توزیع بدافزارهای دسترسی از راه دور (RAT) و رباینده های اطلاعات استفاده میکنند.

روش اجرای حمله تبلیغات مخرب

مایکروسافت اعلام کرده که این حمله از طریق وبسایتهای استریم غیرقانونی آغاز شده که کدهای مخرب تبلیغاتی را در خود جای دادهاند. این تبلیغات کاربران را به یک وبسایت واسطه هدایت کرده و در نهایت آنها را به GitHub و دو پلتفرم دیگر منتقل میکند.

این کمپین، طیف گستردهای از سازمانها و صنایع را تحت تأثیر قرار داده و هم دستگاههای شخصی و هم سیستمهای سازمانی را هدف قرار داده است. مهاجمان از GitHub به عنوان بستری برای توزیع اولین مرحلهی آلودگی استفاده کردهاند. علاوه بر این، در دو مورد دیگر، پیلودهای مخرب در Discord و Dropbox نیز مشاهده شدهاند. GitHub پس از شناسایی، این مخازن مخرب را حذف کرده، اما تعداد دقیق آنها مشخص نیست.

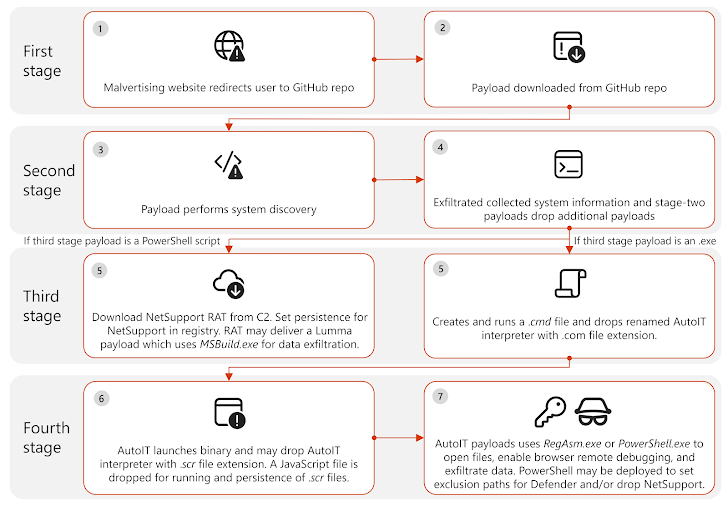

bhvnحمله شامل چندین مرحله است که به ترتیب زیر اجرا میشوند:

مرحلهی اول: ایجاد پایگاه اولیه روی دستگاه قربانی

در اولین مرحله، پیلود اولیه از طریق یک باینری میزبانیشده در GitHub روی دستگاه قربانی بارگذاری میشود. این پیلود به عنوان نقطهی ورود اولیه به سیستم قربانی عمل میکند. از اواسط ژانویه ۲۰۲۵، نمونههای شناساییشده از این پیلود دارای امضای دیجیتالی با گواهیهای جدید بودند. ۱۲ گواهی مختلف برای امضای این بدافزار استفاده شده که همگی لغو شدهاند. این پیلود اولیه چندین فایل قانونی را در سیستم قربانی می گذارد که به عنوان پوششی برای فعالیتهای مخرب مورد استفاده قرار میگیرند.

مرحلهی دوم: شناسایی سیستم، جمعآوری اطلاعات و ارسال پیلودهای مخرب

اطلاعاتی که جمعآوری میشود شامل موارد زیر است:

- حجم حافظه رم

- جزئیات کارت گرافیک

- وضوح صفحهنمایش

- سیستمعامل و نسخه آن

- مسیرهای کاربری در سیستم

- نام فایل پیلود مرحله دوم

برای جمعآوری این اطلاعات، بدافزار رجیستری ویندوز را از مسیر زیر جستجو میکند:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProductName

همچنین با اجرای دستورات زیر در خط فرمان، اطلاعات نام دستگاه و دامنه کاربری را استخراج میکند:

echo %COMPUTERNAME%

echo %USERDOMAIN%

اطلاعات جمعآوریشده بهصورت Base64 رمزگذاری شده و به سرور C&C ارسال میشوند.

مرحلهی سوم: اجرای دستورات، پایداری در سیستم، فرار از شناسایی، برقراری ارتباط با سرور فرمان و کنترل و سرقت دادهها

پس از اجرای پیلود مرحله دوم، یک یا چند فایل اجرایی (.exe) روی دستگاه قربانی اجرا میشود. در برخی موارد، این بدافزار یک اسکریپت رمزگذاریشده PowerShell را نیز اجرا میکند.

پیلود مرحله دوم، فایلهای اجرایی مرحله سوم را از طریق خط فرمان (cmd.exe) اجرا میکند. به عنوان مثال:

cmd.exe /d /s /c "C:\Users\<user>\AppData\Local\Temp\ApproachAllan.exe"

فلگ /c باعث میشود که دستور اجرا شده سریعاً اجرا شده و بلافاصله بسته شود. هنگامی که فایل اجرایی مرحله سوم اجرا میشود، یک فایل دستوری (.cmd) ایجاد کرده و آن را از طریق خط فرمان اجرا میکند. برای مثال:

cmd.exe /c copy Beauty Beauty.cmd && Beauty.cmd

این فایل .cmd چندین عملیات را انجام میدهد، از جمله:

- اجرای دستور tasklist برای فهرست کردن برنامههای در حال اجرا در سیستم.

- اجرای دستور findstr برای جستجوی کلیدواژههایی که به نرمافزارهای امنیتی مرتبط هستند.

ترکیب چندین فایل اجرایی در یک فایل واحد با نام یککاراکتری که در مرحله بعد استفاده می شود:

cmd /c copy /b ..\Verzeichnis + ..\Controlling + ..\Constitute + ..\Enjoyed + ..\Confusion + ..\Min +..\Statutory J

پس از اجرای مراحل قبلی، فایل اجرایی مرحله سوم یک مفسر AutoIT v3 ایجاد میکند. این مفسر از فایل اجرایی اصلی AutoIt3.exe گرفته شده اما نام آن تغییر داده شده و با پسوند .com ذخیره میشود. سپس، فایل .cmd اجرای این فایل .com را آغاز میکند و آن را در برابر یک باینری تکحرفی به عنوان پارامتر ورودی اجرا میکند (برای مثال، Briefly.com J).

چندین فایل با پسوند .com شناسایی شدهاند که از فایلهای اجرایی مختلف ایجاد شدهاند. هرکدام وظایف متفاوتی دارند، اما برخی از آنها رفتارهای مشابهی نشان میدهند. این فایلها برای ماندگاری در سیستم، تزریق process، دیباگ از راه دور و سرقت اطلاعات از روشهای مختلفی استفاده میکنند.

علاوه بر ابزارهای سرقت اطلاعات، روی سیستم قربانی، اسکریپتهای PowerShell، JavaScript، VBScript و AutoIT اجرا می شود. مهاجمان همچنین از باینریها و اسکریپتهای LOLBAS (Living-Off-The-Land Binaries and Scripts) مانند PowerShell.exe، MSBuild.exe و RegAsm.exe برای ارتباط با سرور فرمان و کنترل (C&C) و استخراج اطلاعات کاربران از مرورگرها استفاده کردهاند.

اگر اسکریپت PowerShell نیز توسط پیلود مرحله دوم اجرا شود، شامل دستورات مبهمسازیشده در Base64 خواهد بود که اقدامات مختلفی را انجام میدهد، از جمله:

- استفاده از curl برای دانلود فایلهای اضافی مانند NetSupport از سرور فرمان و کنترل

- ایجاد پایداری برای NetSupport RAT

- استخراج اطلاعات سیستم و ارسال آن به سرور فرمان و کنترل

برای جلوگیری از نمایش هرگونه خطا یا نوار پیشرفت در دستگاه قربانی، دستور curl اغلب با گزینه –silent اجرا میشود.

مرحلهی چهارم: اجرای یک اسکریپت PowerShell برای غیرفعال کردن Microsoft Defender و دانلود اطلاعات از سرور مهاجمان

در این مرحله، PowerShell نقش کلیدی را در اجرای دستورات مخرب بازی میکند. بسته به نوع فایلی که اجرا شده (به عنوان مثال: Briefly.com)، ممکن است یک فایل AutoIT تغییر نامیافته اجرا شود که یک اسکریپت PowerShell را بارگیری و اجرا کند. ویژگیهای این اسکریپت:

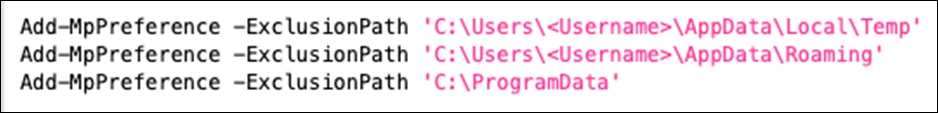

- از دستور Add-MpPreference برای افزودن استثناها به Microsoft Defender استفاده میکند تا از اسکن شدن فایلهای مخرب جلوگیری کند.

توضیح: دستورات اجرا شده برای افزودن استثناها

- اجرای کدهای PowerShell رمزگذاریشده بهصورت Base64.

دستورات مخرب PowerShell که در این مرحله اجرا میشوند:

- ارسال یک درخواست وب به hxxps://360[.]net و بستن پاسخ.

- ارسال درخواست مشابه به hxxps://baidu[.]com و بستن پاسخ.

- دانلود یک فایل متنی از hxxps://klipcatepiu0[.]shop/int_clp_sha.txt با استفاده از یک وب کلاینت.

- ذخیره دادههای دانلودشده در قالب فایل ZIP با نام null.zip در مسیر: C:\Users<Username>\AppData\Local\Temp

مایکروسافت تأیید کرده که مهاجمان برای سرقت اطلاعات مالی، اسکن ویژهای برای شناسایی کیف پولهای دیجیتال نیز روی دستگاههای آلوده انجام دادهاند.

شباهت استفاده از PowerShell این حمله به کمپینهای قبلی

همزمان با افشای این حمله، کسپرسکی (Kaspersky) گزارشی منتشر کرده که نشان میدهد سایتهای جعلی که خود را بهعنوان چتباتهای هوش مصنوعی مانند DeepSeek و Grok معرفی میکنند، در حال آلودهسازی کاربران با یک رباینده جدید اطلاعات مبتنی بر پایتون هستند. این صفحات جعلی توسط حسابهای تأییدشده در شبکه اجتماعی X تبلیغ شدهاند. مهاجمان با استفاده از PowerShell و SSH، دسترسی از راه دور به سیستم قربانیان را فراهم میکنند. روشهای حمله شامل فیشینگ، استفاده از لینکهای جعلی در پیامرسانها و خرید ترافیک تبلیغاتی به سمت سایتهای مخرب است.

توصیههای امنیتی

مایکروسافت هشدار داده که این نوع حملات میتوانند هر نوع کاربر یا سازمانی را هدف قرار دهند. بنابراین، کاربران باید اقدامات امنیتی زیر را رعایت کنند:

- از کلیک روی تبلیغات مشکوک و لینکهای نامعتبر خودداری کنند.

- همواره بهروزرسانیهای امنیتی سیستم و مرورگر خود را انجام دهند.

- ابزارهای امنیتی معتبر مانند Microsoft Defender یا نرمافزارهای ضدبدافزار را فعال نگه دارند.

- GitHub، Discord و Dropbox را قبل از دانلود هر فایلی بررسی کنند و به منابع نامعتبر اعتماد نکنند.

به دلیل گسترش روزافزون تبلیغات مخرب و حملات مبتنی بر بدافزارهای سرقت اطلاعات، کاربران باید بیش از گذشته در برابر لینکهای فیشینگ و دانلودهای نامطمئن هوشیار باشند.