بدافزار اندرویدی جدیدی که خود را بهعنوان ابزار آنتیویروس منتسب به سرویس امنیتی فدرال روسیه (FSB) معرفی میکند، مدیران کسبوکارهای روس را هدف قرار داده است.

تحلیل بدافزار اندرویدی اخیر

شرکت امنیت موبایلی روس Dr. Web در گزارشی این جاسوسافزار را با نام Android.Backdoor.916.origin ردیابی کرده و هیچ ارتباطی با خانوادههای شناختهشده بدافزار پیدا نکرده است. این بدافزار قادر به شنود مکالمات، پخش تصاویر از دوربین گوشی، ثبت ورودیهای کاربر با کیلاگر و استخراج دادههای ارتباطی از برنامههای پیامرسان است.

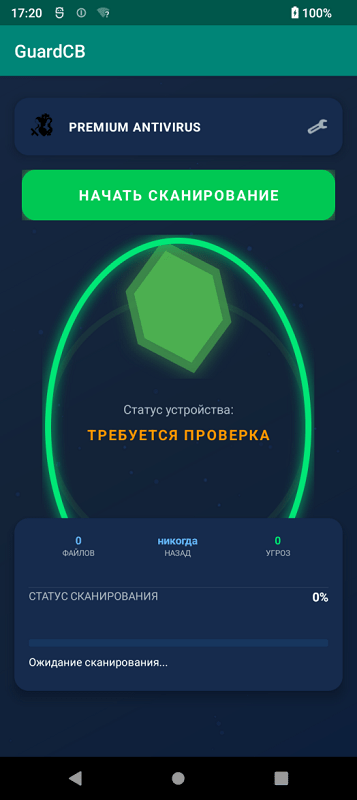

Dr. Web گزارش داده که از زمان کشف اولیه در ژانویه ۲۰۲۵، نسخههای متعددی از این بدافزار شناسایی شده که نشاندهنده توسعه مداوم آن است. با توجه به روشهای توزیع، شیوههای آلودگی، و رابط کاربری صرفا به زبان روسی، محققان معتقدند این بدافزار برای حملات هدفمند علیه کسبوکارهای روس طراحی شده است. Dr. Web دو تلاش اصلی برای برندسازی مشاهده کرده: یکی با نام GuardCB که بانک مرکزی فدراسیون روسیه را جعل میکند و دو گونه با نامهای SECURITY_FSB و ФСБ که ظاهرا نرمافزارهای سرویس امنیتی روسیه را تقلید میکنند.

این ابزار آنتیویروس فاقد قابلیتهای امنیتی واقعی است؛ اما برای جلوگیری از حذف توسط قربانی، وانمود به ابزار امنیتی معتبر میکند. با کلیک کاربر روی «اسکن»، رابط کاربری شبیهسازیشدهای در ۳۰٪ موارد نتیجه مثبت جعلی با ۱ تا ۳ تشخیص تصادفی نمایش میدهد.

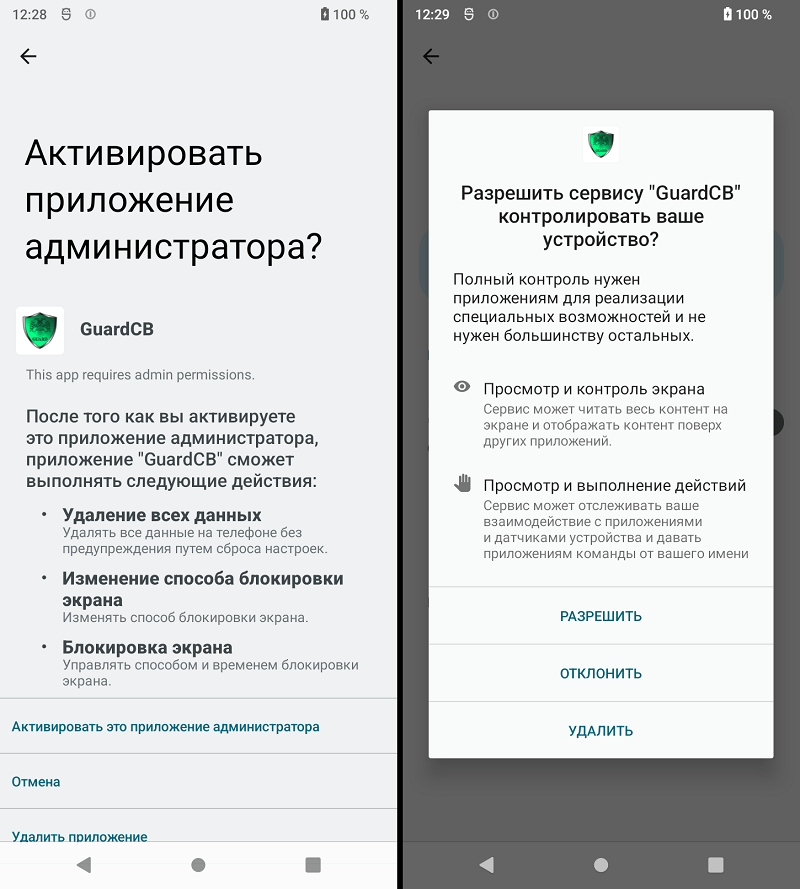

پس از نصب، بدافزار مجوزهای پرخطر مانند موقعیت جغرافیایی، دسترسی به پیامکها و فایلهای رسانهای، دوربین و ضبط صدا، سرویس دسترسی (Accessibility Service) و اجرای مداوم در پسزمینه را درخواست میکند.

این بدافزار چندین سرویس را اجرا میکند تا از طریق ارتباط با سرور فرمان و کنترل (C2) دستوراتی مانند استخراج پیامکها، مخاطبین، تاریخچه تماس، موقعیت جغرافیایی، تصاویر ذخیرهشده، فعالسازی میکروفون، دوربین و پخش صفحه، ضبط ورودیهای متنی و محتوای پیامرسانها یا مرورگرها (Telegram، WhatsApp، Gmail، Chrome، Yandex)، اجرای دستورات شل، حفظ پایداری و فعالسازی خودحفاظتی را دریافت کرده و انجام دهد. Dr. Web گزارش داده که این بدافزار میتواند بین ۱۵ ارائهدهنده هاست جابهجا شود، که اگرچه این قابلیت فعلا فعال نیست، نشاندهنده طراحی مقاوم آن است. شاخصهای نفوذ این بدافزار در مخزن GitHub منتشر شده است.