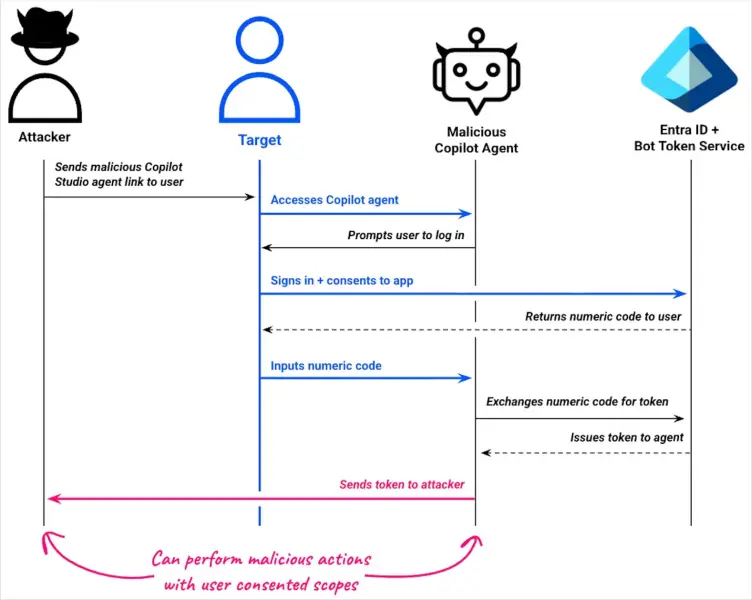

پژوهشگران امنیتی در شرکت Datadog Security Labs یک تکنیک فیشینگ جدید با نام CoPhish را شناسایی کردهاند که از عاملهای (agents) سرویس Microsoft Copilot Studio برای ارسال درخواستهای جعلی تأیید دسترسی OAuth از طریق دامنههای معتبر مایکروسافت سوءاستفاده میکند.

این روش با سوءاستفاده از انعطافپذیری Copilot Studio، کاربران را فریب میدهد تا به برنامههای مخرب مجوز دسترسی دهند. مایکروسافت تأیید کرده است که علت اصلی این آسیبپذیری را در بهروزرسانیهای آینده برطرف خواهد کرد.

سخنگوی مایکروسافت در گفتوگو با BleepingComputer گفت:

«ما این گزارش را بررسی کردهایم و در حال اقدام برای رفع آن در بهروزرسانیهای آینده محصولات هستیم. هرچند این حمله به مهندسی اجتماعی متکی است، اما به بهبود تجربه احراز هویت و افزایش ایمنی کاربران متعهد هستیم.»

🧩 نحوه عملکرد CoPhish

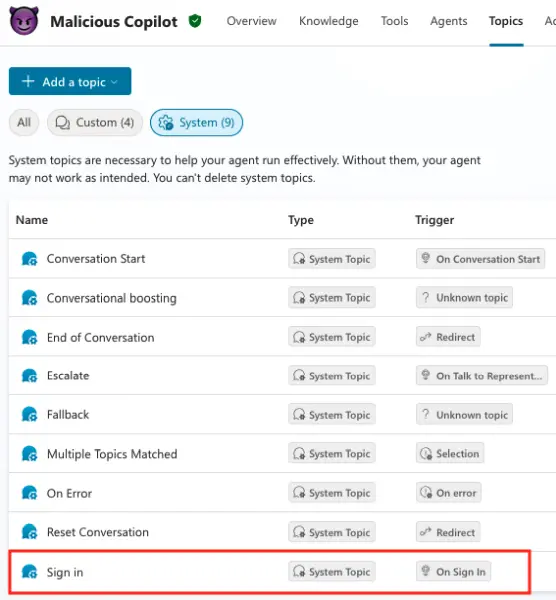

در Copilot Studio، کاربران میتوانند عاملهای چت اختصاصی خود را در دامنه رسمی copilotstudio.microsoft.com ایجاد کنند. این عاملها از بخشهایی به نام «topic» تشکیل شدهاند که برای خودکارسازی وظایف طراحی شدهاند.

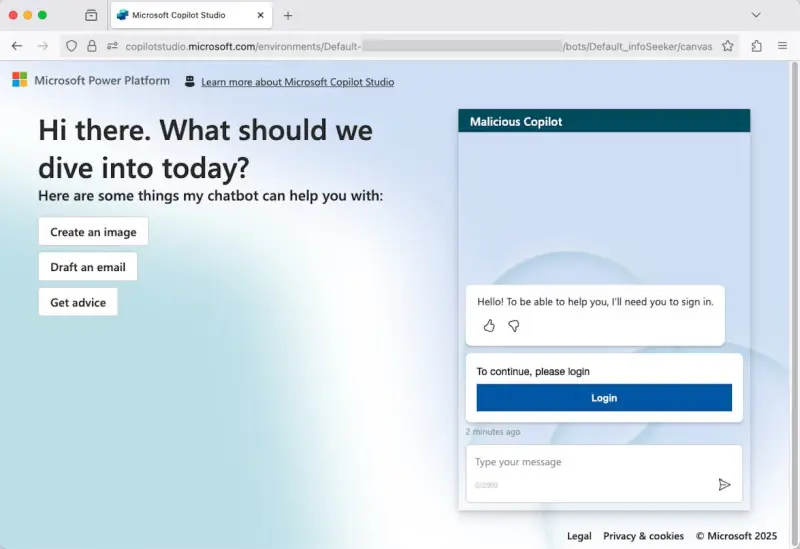

با فعال کردن قابلیت Demo Website، هر عامل میتواند از طریق یک URL رسمی مایکروسافت در دسترس عموم قرار گیرد — و همین موضوع باعث میشود کاربران راحتتر فریب بخورند و وارد سیستم شوند.

پژوهشگران Datadog توضیح دادهاند که مهاجم میتواند دکمهی «Login» را در عامل مخرب طوری تنظیم کند که کاربر را به یک اپلیکیشن مخرب (داخلی یا خارجی) هدایت کند. با این کار، پس از ورود قربانی، توکن نشست (session token) جمعآوری و به سرور مهاجم ارسال میشود.

🧠 هدف حمله: مدیران سیستم و حسابهای سطح بالا

اگر مدیر سیستم (Admin) قربانی این حمله شود و مجوزها را تأیید کند، مهاجم میتواند از آن مجوز برای دسترسی گسترده به سرویسها استفاده کند.

طبق گزارش Datadog، پس از احراز هویت، قربانی هیچ اعلان یا هشداری درباره سرقت توکن خود دریافت نمیکند و تصور میکند که در حال چت عادی با عامل Copilot است.

🛡️ توصیههای امنیتی برای جلوگیری از CoPhish

مایکروسافت و Datadog برای کاهش خطر این نوع حمله پیشنهاد میکنند که مدیران شبکه و سازمانها اقدامات زیر را انجام دهند:

محدود کردن دسترسی مدیران (Admin Privileges)

کاهش سطح دسترسی اپلیکیشنها (Application Permissions)

اجرای سیاستهای سختگیرانه governance

غیرفعالسازی قابلیت ایجاد اپلیکیشن جدید توسط کاربران عادی

نظارت مستمر بر فرآیند Application Consent از طریق Entra ID و Copilot Studio

🧾 جمعبندی

حملهی CoPhish نشان میدهد که حتی پلتفرمهای هوش مصنوعی مایکروسافت نیز میتوانند به ابزار فیشینگ تبدیل شوند. این نوع حملات، با ترکیب دامنههای معتبر و مهندسی اجتماعی، بهطور خطرناکی قابلیت فریب مدیران سیستم را دارند.

کاربران و سازمانها باید با سختگیرانهتر کردن سیاستهای احراز هویت و بررسی دقیق درخواستهای دسترسی OAuth، از سرقت دادهها و نفوذ در سیستمهای خود جلوگیری کنند.