یک نمونه تازه از باجافزار با نام HybridPetya توسط پژوهشگران شرکت امنیتی ESET شناسایی شده که قادر است مکانیزم امنیتی UEFI Secure Boot را دور بزند. این بدافزار با الهام از خانوادهی شناختهشده و مخرب Petya/NotPetya طراحی شده و میتواند بوتلودر ویندوز را تغییر دهد و فرآیند رمزگذاری فایلها را پیش از بارگذاری سیستمعامل آغاز کند.

چه چیزی HybridPetya را متمایز میکند؟

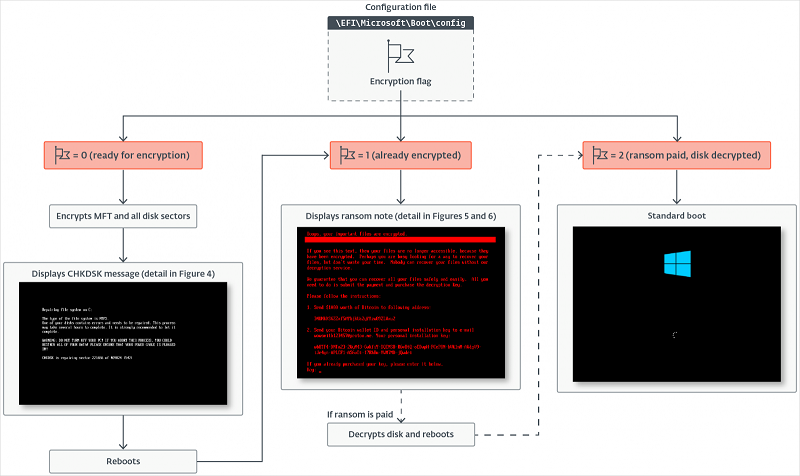

HybridPetya با سوءاستفاده از آسیبپذیری CVE-2024-7344، فایلهای اصلی در EFI System Partition را دستکاری میکند. این اقدام باعث میشود حتی سیستمهایی که Secure Boot فعال دارند، در برابر حمله مصون نباشند. در مرحله بعد، سیستم قربانی با نمایش یک BSOD جعلی ریاستارت میشود و رمزگذاری دادهها آغاز خواهد شد.

پس از تکمیل فرآیند رمزگذاری، کاربر با یک پیام باجخواهی مواجه میشود که برای بازیابی اطلاعات، ۱۰۰۰ دلار بیتکوین طلب میکند. در این حالت، کلید بازیابی میتواند بوتلودر اصلی ویندوز را برگرداند و دادهها را رمزگشایی کند.

شباهتها و تفاوتها با Petya/NotPetya

HybridPetya شباهتهای زیادی با حملات ۲۰۱۶ و ۲۰۱۷ دارد، جایی که Petya و NotPetya سیستمهای بسیاری را آلوده کرده و دسترسی به ویندوز را غیرممکن ساختند. با این حال، نسخه جدید قابلیتهای پیشرفتهتری مانند:

نصب مستقیم در EFI System Partition

دور زدن Secure Boot

سوءاستفاده از اپلیکیشنهای امضاشده مایکروسافت

را در خود جای داده است.

وضعیت امنیتی و پچ موجود

خوشبختانه مایکروسافت این آسیبپذیری را در بهروزرسانی امنیتی ژانویه ۲۰۲۵ رفع کرده است. بنابراین، سیستمهایی که وصلههای اخیر را نصب کردهاند در برابر HybridPetya ایمن هستند.

توصیههای امنیتی

پچ فوری ویندوز و نصب آخرین بهروزرسانیها

استفاده از نسخههای پشتیبان آفلاین برای جلوگیری از باجخواهی

مانیتورینگ رفتار بوت سیستمها برای شناسایی تغییرات مشکوک در EFI

جمعبندی

اگرچه HybridPetya تاکنون در حملات گسترده مشاهده نشده، اما کشف آن نشان میدهد که مهاجمان سایبری همچنان روی Bootkitهای پیشرفته سرمایهگذاری میکنند. این تهدید بار دیگر یادآور اهمیت حیاتی وصلههای امنیتی و سیاستهای پشتیبانگیری در سازمانهاست.