بر اساس یافتههای CyberArk، یک کمپین بدافزاری جدید، کاربرانی که در جستجوی نرمافزارهای کرکی هستند را هدف قرار داده و بدافزار کلیپر (Clipper malware) ناشناخته ای به نام MassJacker را توزیع میکند.

بدافزار کلیپر نوعی بد افزار مخصوص ارزهای دیجیتال است که محتوای کلیپبورد قربانی را رصد کرده و آدرسهای کیف پول کپیشده را با آدرسهایی تحت کنترل مهاجم جایگزین میکند تا وجوه را به جای مقصد اصلی، به حساب مهاجم منتقل کند.

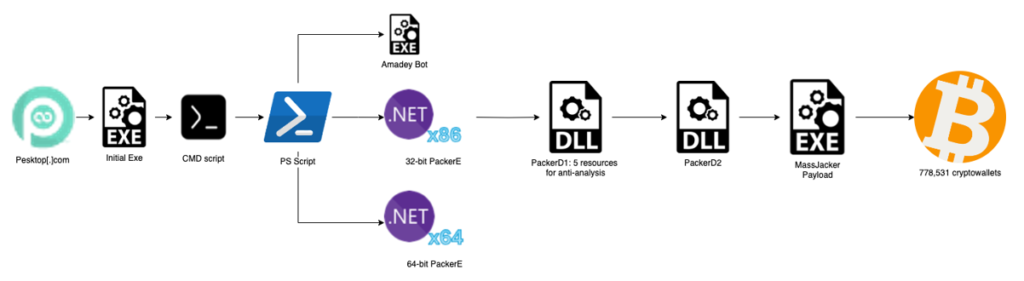

زنجیره حمله MassJacker

زنجیره آلودگی از سایتی به نام pesktop[.]com آغاز میشود. این سایت که خود را به عنوان مرجعی برای دانلود نرمافزارهای کرکشده معرفی میکند، کاربران را ترغیب میکند تا انواع مختلف بدافزارها را دانلود کنند.

فایل اجرایی اولیه، یک اسکریپت PowerShell را اجرا میکند که یک بدافزار باتنت به نام Amadey را همراه با دو فایل باینری .NET دیگر، که برای معماریهای ۳۲ و ۶۴ بیتی کامپایل شدهاند، روی سیستم قربانی مستقر میکند.

PackerE، یکی از این باینریها، مسئول دانلود یک DLL رمزگذاریشده است که آن را PackerD1 مینامند. PackerD1 شامل پنج روش مختلف است که هرکدام برای اجرای یک تکنیک ضدتحلیل امنیتی استفاده میشوند. پس از اجرای این تکنیکها، PackerD1 DLL دوم به نام PackerD2 را بارگذاری میکند. PackerD2 نیز شامل چندین منبع داخلی است که یکی از آنها، حاوی محموله اصلی MassJacker است. در نهایت، PackerD2 از تکنیک تزریق فرآیند (Process Injection) استفاده کرده و MassJacker را در فرآیند مشروع ویندوز به نام “InstallUtil.exe” تزریق میکند.

این DLL رمزگذاریشده(PackerD1) دارای روشهایی برای مخفیکاری و مقابله با تحلیل امنیتی است، از جمله:

- JIT Hooking: برای دور زدن ابزارهای امنیتی و تغییر رفتار کد در زمان اجرا.

- مکانیزم تغییر توکنهای متادیتا: استفاده از جفتهای توکن متادیتا برای پنهانسازی فراخوانی توابع و تغییر مسیر جریان کنترل.

- یک ماشین مجازی سفارشی (Custom Virtual Machine): که به جای اجرای مستقیم کد .NET، دستورات را تفسیر میکند. این VM دارای دو تابع اصلی به نام DestroyBroadcaster و DefineBroadcaster است که مسئول مدیریت اجرای کد و تغییر رفتار بدافزار در زمان اجرا هستند.

- مکانیزم پنهانسازی رشتهها (String Obfuscation): شامل رشتههای متنی قابل خواندن برای انسان، اما بهصورت مبهمشده است. این رشتهها با استفاده از طول کاراکترهای غیرقابل خواندن جدا شدهاند. بدافزار هنگام اجرا، این رشتهها را از حالت رمزگذاریشده خارج کرده و از آنها برای یافتن و بارگذاری PackerD2(DLL بعدی) استفاده میکند.

تکنیک ضدتحلیل MassJacker

پیلود MassJacker که شامل قابلیت سرقت رمزارز (Cryptojacking) است، با دو تکنیک ضدتحلیل اضافی آغاز میشود:

- پاکسازی اطلاعات حافظه: این بدافزار نامهای بخشهای حافظه و روالهای .NET را صفر میکند تا تحلیلگران نتوانند بهراحتی اطلاعات مربوط به آن را استخراج کنند.

- تکنیک ضددیباگر: MassJacker یک رشته جدید (Thread) ایجاد میکند تا بررسی کند که آیا دیباگر در حال اجراست یا خیر. اگر دیباگر یافت نشود، یک رشتهی دیگر ایجاد میکند که همین فرآیند را دوباره انجام دهد، در نتیجه یک حلقهی بینهایت از بررسیهای ضددیباگر ایجاد میشود.

پیکربندی MassJacker

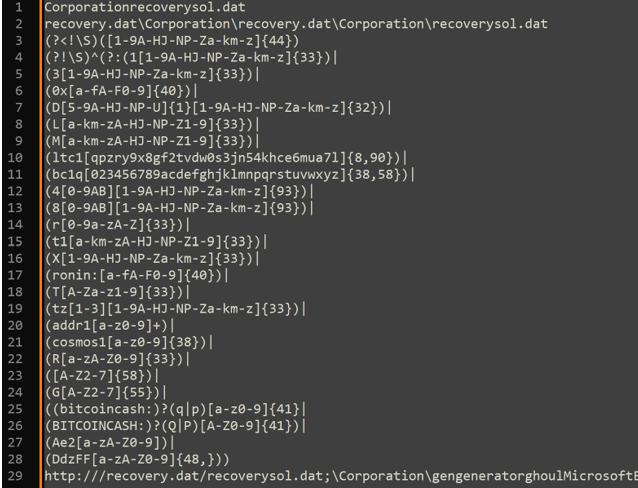

علاوه بر این، MassJacker دارای یک فایل پیکربندی است که شامل (Regex) برای شناسایی آدرسهای رمزارزی و سرورهای فرمان و کنترل (C&C) است. این بدافزار از طریق این سرورها، دو فایل به نامهای recovery.dat و recoverysol.dat را دانلود میکند. این فایلها با الگوریتم AES رمزگذاری شدهاند و شامل لیستی از کیفپولهای رمزارزی تحت کنترل مهاجم هستند:

- recovery.dat: شامل آدرسهای کیفپولهای مختلف رمزارزی است.

- recoverysol.dat: فقط حاوی آدرس کیفپولهای رمزارز Solana (SOL) است.

سرقت اطلاعات ارز دیجیتال

MassJacker یک Event Handler ایجاد میکند که هنگام کپی کردن هر دادهای توسط قربانی، فعال میشود. این Handler عبارات را بررسی کرده و در صورتی که آدرسی مربوط به رمزارز پیدا کند، آن را با یکی از آدرسهای کیفپول مهاجم از لیست دانلود شده جایگزین میکند.

به گفته محققان CyberArk، تا کنون بیش از 778,531 آدرس کیف پول متعلق به مهاجمان شناسایی شده است و تنها 423 مورد از آنها دارای وجوهی به ارزش تقریبی 95,300 دلار بودهاند. مقدار کل داراییهای دیجیتالی که از این کیف پولها قبل از انتقال تخلیه شده است، حدود 336,700 دلار تخمین زده میشود.

همچنین، حدود 87,000 دلار ارز دیجیتال (600 واحد SOL) در یک کیف پول خاص شناسایی شده که طی بیش از 350 تراکنش، مبالغی از آدرسهای مختلف به آن منتقل شده است.

ارتباطات احتمالی با MassLogger

هنوز مشخص نیست چه کسی پشت MassJacker قرار دارد، اما تحلیل کد منبع این بدافزار نشان داده که برخی از ویژگیهای آن با بدافزار MassLogger همپوشانی دارد. MassLogger نیز از تکنیک JIT Hooking برای مقاومت در برابر تحلیلهای امنیتی استفاده کرده است.