🔎 پژوهشگران امنیتی از کشف یک toolkit فیشینگ و توزیع بدافزار به نام MatrixPDF خبر دادهاند که به مهاجمان اجازه میدهد فایلهای PDF عادی را به طعمههای تعاملی تبدیل کنند که میتوانند فیلترهای امنیتی ایمیل را دور بزنند و کاربران را به صفحات سرقت اطلاعات یا دانلود بدافزار هدایت کنند.

⚙️ MatrixPDF چیست و از کجا آمده؟

این ابزار توسط محققان شرکت Varonis شناسایی شده و برای اولینبار در یک انجمن سایبری زیرزمینی مشاهده شده است. توسعهدهنده آن، ابزار را بهعنوان یک ابزار «شبیهساز فیشینگ» و مناسب برای black teamها تبلیغ میکند، اما شواهد نشان میدهد که مجرمان سایبری از آن در حملات واقعی استفاده میکنند.

در تبلیغی که از این ابزار منتشر شده آمده است:

«MatrixPDF: Document Builder – Advanced PDF Phishing with JavaScript Actions، یک ابزار حرفهای برای ساخت سناریوهای فیشینگ واقعی با قابلیتهای شخصیسازی بالا، طراحیشده برای تیمهای امنیتی و تمرینهای آگاهی سایبری است.»

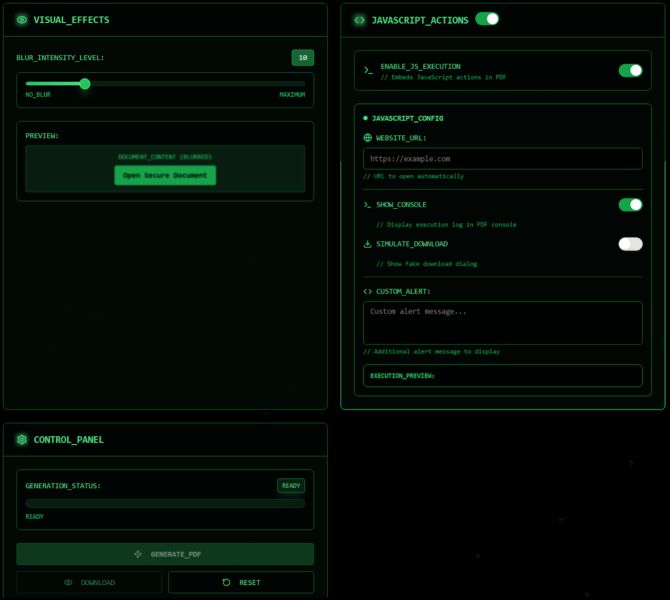

از امکانات این toolkit میتوان به موارد زیر اشاره کرد:

✅ Drag & Drop برای وارد کردن PDF و مشاهده پیشنمایش لحظهای

✅ ایجاد لایههای امنیتی جعلی برای افزایش اعتماد کاربر

✅ رمزگذاری metadata، مکانیزم Secure Redirect، و قابلیت Gmail Bypass

✅ امکان اجرای JavaScript Actions در داخل فایل

این ابزار با مدلهای اشتراکی مختلف عرضه میشود: از ۴۰۰ دلار در ماه تا ۱۵۰۰ دلار در سال.

MatrixPDF به مهاجمان اجازه میدهد یک فایل PDF معتبر را بارگذاری کرده و سپس قابلیتهای مخرب را به آن اضافه کنند. برخی از ویژگیهای کلیدی عبارتاند از:

🔹 محتوای تار (Blurred Content): فایل طوری طراحی میشود که محتوای آن محافظتشده بهنظر برسد و برای مشاهده، کاربر باید روی دکمهای مثل “Open Secure Document” کلیک کند. این کلیک، کاربر را به یک وبسایت فیشینگ یا صفحه دانلود بدافزار منتقل میکند.

🔹 JavaScript Actions: امکان تزریق اسکریپتهایی که هنگام باز شدن فایل یا کلیک روی دکمه اجرا میشوند. این اسکریپتها میتوانند وبسایتهای خارجی را باز کنند یا دستورات مخرب دیگری را اجرا نمایند.

🔹 بایپس فیلترهای ایمیل: آزمایشهای Varonis نشان دادهاند که فایلهای تولید شده توسط MatrixPDF بهراحتی از فیلترهای فیشینگ Gmail عبور میکنند. دلیل این امر آن است که PDF حاوی هیچ فایل باینری مخربی نیست و تنها شامل لینکهای خارجی است.

Varonis توضیح میدهد:

«نمایشگر PDF در Gmail کد JavaScript را اجرا نمیکند، اما لینکهای قابل کلیک را نمایش میدهد. به این ترتیب، PDF طوری طراحی شده که فشردن دکمه صرفاً یک سایت خارجی را در مرورگر باز میکند و Gmail این درخواست را یک اقدام کاربر تصور میکند.»

📉 چرا این حمله خطرناک است؟

PDFها یکی از محبوبترین فایلها در ارتباطات سازمانی و ایمیلی هستند و همین باعث میشود کاربران بهطور طبیعی به آنها اعتماد کنند. پلتفرمهای ایمیل نیز معمولاً فایلهای PDF را بدون هشدار نمایش میدهند.

این مسئله باعث میشود که حتی فایلهای ظاهراً بیخطر، در واقع دروازهای برای سرقت اطلاعات حساب، نفوذ به شبکههای سازمانی یا نصب بدافزار باشند.

🛡️ راهکارهای دفاعی

Varonis هشدار میدهد که برای مقابله با تهدیدهایی از این نوع، سازمانها باید از راهکارهای امنیتی ایمیل مبتنی بر هوش مصنوعی استفاده کنند که قادر به:

تحلیل ساختار PDF و شناسایی لایههای جعلی و محتوای تار

شناسایی پیامهای جعلی درون فایل

اجرای لینکهای مشکوک در sandbox برای تحلیل رفتار مخرب

هشدار نهایی: حتی اگر یک فایل PDF از منبعی معتبر بهنظر برسد، باز کردن آن بدون بررسی میتواند شما را در معرض فیشینگ، بدافزار و دسترسی غیرمجاز به اطلاعات سازمانی قرار دهد.

📌 جمعبندی:

MatrixPDF یکی از پیشرفتهترین ابزارهای فیشینگ PDF است که با ترکیب جاوااسکریپت، لایههای جعلی و بایپس کردن فیلترهای ایمیل، سطح جدیدی از تهدید را معرفی میکند. سازمانها باید توجه ویژهای به امنیت فایلهای پیوست داشته باشند و کارمندان را نسبت به این نوع حملات آموزش دهند.