پژوهشگران امنیتی اخیراً یک بکدور جدید مبتنی بر Rust را کشف کردهاند که با نام ChaosBot شناخته میشود و میتواند به اپراتورهای مهاجم امکان شناسایی شبکه و اجرای دستورات دلخواه روی سیستمهای آلوده را بدهد. شرکت eSentire جزئیات فنی این تهدید را در گزارشی منتشر کرده است.

ChaosBot چیست؟

ChaosBot یک بکدور است که برای reconnaissance و اجرای دستورات دلخواه روی میزبانهای آلوده طراحی شده است.

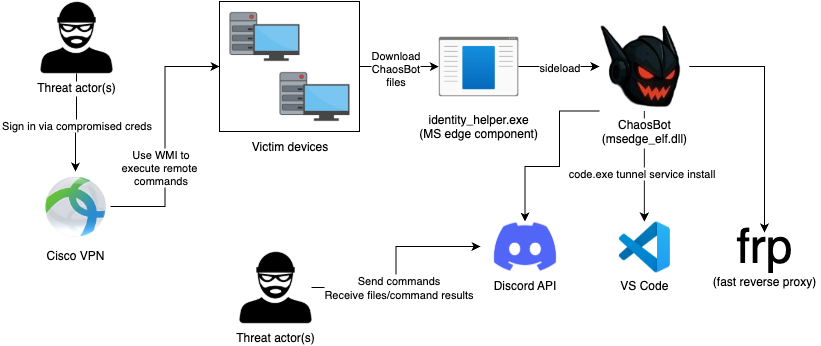

مهاجمان با استفاده از اعتبارهای بهدستآمده (compromised credentials) به شبکه نفوذ کرده و از ابزارهایی مثل WMI برای اجرای دستورات از راه دور استفاده کردهاند.

این بدافزار از کانالهای Discord بهعنوان مکانیزم command-and-control (C2) استفاده میکند و اپراتورها از طریق اکانتهایی مانند

chaos_00019وlovebb0024دستورات را ارسال میکنند.توزیع بدافزار از طریق ایمیلهای فیشینگ حاوی فایل shortcut ویندوزی (LNK) یا از طریق credentialهای سرقتی صورت گرفته است.

زنجیرهٔ نفوذ و شیوهٔ پخش ChaosBot

eSentire میگوید حمله با سوءاستفاده از اعتبارهای سرقتشده انجام شده که هم به Cisco VPN و هم به یک اکانت Active Directory با دسترسی زیاد (serviceaccount) مربوط بودهاند. مهاجمان با آن اکانت، از WMI برای اجرای دستورات در سیستمهای شبکه استفاده کردند و بدین ترتیب ChaosBot را منتشر کردند.

راههای توزیع مشاهدهشده:

ایمیلهای فیشینگ حاوی فایل LNK: با باز کردن LNK، یک فرمان PowerShell اجرا میشود که ChaosBot را دانلود و اجرا میکند. معمولاً یک PDF فریبدهنده (مثلاً جعلشده بهنام State Bank of Vietnam) بهعنوان decoy نمایش داده میشود تا کاربر فریب بخورد.

استفاده از اعتبارهای بهدستآمده و اجرای دستورات از راه دور (WMI) برای انتشار در شبکه داخلی.

چطور ChaosBot کار میکند؟

Payload اصلی در قالب یک DLL مخرب با نام msedge_elf.dll دیده شده که از طریق سایدلود (DLL sideloading) با استفاده از یک باینری معتبر مثل identity_helper.exe متعلق به Microsoft Edge بارگذاری میشود. پس از سایدلود، بدافزار موارد زیر را انجام میدهد:

reconnaissance سیستمی

دانلود و اجرای یک fast reverse proxy (FRP) برای ایجاد یک پروکسی معکوس و حفظ دسترسی پایدار به شبکه قربانی

تلاش برای راهاندازی یک backdoor ثانویه مانند Visual Studio Code Tunnel (هرچند این اقدام در برخی موارد ناموفق مانده)

تعامل با یک کانال Discord که نام آن شامل نام کامپیوترِ قربانی است تا دستورات بعدی را دریافت کند

نمونهای از دستورات پشتیبانیشده:

shell— اجرای دستورات shell از طریق PowerShellscr— گرفتن اسکرینشاتdownload— دانلود فایل به دستگاه قربانیupload— آپلود فایل به کانال Discord مربوطه

تکنیکهای فرار از تحلیل و تشخیص

نسخههای جدید ChaosBot از تکنیکهایی برای دور زدن Event Tracing for Windows (ETW) و ماشینهای مجازی استفاده میکنند. eSentire دو روش اصلی را ذکر کرده است:

پچ کردن اولین دستورالعملهای تابع

ntdll!EtwEventWriteتا با یک رفتار خنثی (مثلاًxor eax, eax -> ret) مانع ثبت رخدادها شوند.بررسی آدرسهای MAC و مقایسه با پیشوندهای شناختهشده ماشینهای مجازی (VMware, VirtualBox) و خروج در صورت تطابق تا از اجرای در محیطهای sandbox یا VM جلوگیری شود.

ارتباط با نسخهٔ مخربتر: Chaos-C++ و قابلیتهای ویرانگر

همزمان Fortinet گزارش داده نسخهٔ دیگری از خانوادهٔ Chaos بهصورت یک ransomware نوشتهشده در C++ ظاهر شده که ویژگیهای مخربی دارد؛ از جمله:

حذف قطعی (destructive) فایلهای بزرگ (بهجای صرفاً رمزگذاری)

hijack کردن clipboard برای جایگزینی آدرسهای بیتکوین با آدرس کیف پول مهاجم (برای ربودن تراکنشهای رمزارزی)

Chaos-C++ حتی پس از اجرا، وجود فایل %APPDATA%\READ_IT.txt را بررسی میکند تا از دو بار اجرا جلوگیری یا حالت مانیتورینگ را فعال کند؛ در غیاب این فایل و در صورت داشتن امتیازات ادمین، اقدامات ضدبازیابی و سپس فرایند رمزگذاری/حذف آغاز میشود. این نسخه میتواند فایلهای زیر 50 مگابایت را رمزگذاری کند و فایلهای بزرگتر از 1.3 گیگ را برای حذف هدفگذاری کند.

نکات استراتژیک و ریسکها

مهاجمان از ترکیب credential theft، استفاده از ابزارهای مجاز (مثل WMI و Microsoft Edge binary sideloading) و سرویسهای عمومی (Discord) بهره میبرند تا تشخیص و پاسخدهی را دشوار کنند.

تلفیق یک بکدور سبک و قابل کنترل (ChaosBot) با یک ransomware/destructive payload (Chaos-C++)، مجموعه تهدیدی چندوجهی و خطرناک پدید میآورد که هم دسترسی پایدار و هم اخاذی مالی را هدف دارد.

توصیههای دفاعی (برای تیمهای امنیتی و ادمینها)

بررسی و بازنشانی اعتبارها: تمام credentialهای پرامتیاز و اکانتهای سرویس (

serviceaccount) را بازبینی، محدود و در صورت نیاز بازنشانی کنید.جلوگیری از lateral movement: محدودیتهای لازم برای اجرای WMI از جانب حسابهای حساس اعمال شود و لاگهای WMI بهدقت نظارت شود.

کاهش سطح امتیازات (least privilege): حسابها و سرویسها با حداقل مجوز مورد نیاز اجرا شوند.

مکانیزمهای EDR و ضد-sideloading: بررسی فایلهای DLL و رفتارهای سایدلودینگ، و مسدودسازی اجرای dllهای غیرمجاز از مسیرهای غیرمنتظره.

نظارت بر ترافیک خروجی: رفتارهای مشکوک مانند اتصال به Discord یا بهکارگیری پروکسی معکوس (FRP) را پیگیری کنید.

آموزش کاربران: به کارکنان هشدار دهید که فایلهای LNK پیوستشده به ایمیلها را باز نکنند و حتیالامکان از باز کردن فایلهای پیوست ناشناس خودداری کنند.

استفاده از روشهای تشخیص ETW-patch: فعالسازی مکانیزمهای تشخیص tamper روی ETW و بررسی integrity توابع سیستمی مثل

EtwEventWrite.

جمعبندی

ChaosBot نمونهای از نسل جدید بدافزارهاست که با ترکیب زبان مدرن (Rust)، سرویسهای ارتباطی عمومی (Discord)، و تکنیکهای sideloading و credential abuse، توانسته کنترل شبکهها را بهدست آورد و امکان اجرای توأمان جاسوسی و رفتارهای مخربِ ویرانگر را فراهم سازد. این حمله تأکیدی است بر ضرورت بازبینی سریع امتیازات، تقویت مانیتورینگ و بروزرسانی راهکارهای دفاعی برای مقابله با تهدیدات چندمرحلهای و سازمانیافته.