بر اساس مشاهدات مایکروسافت، گروه APT مرتبط با کره شمالی که با نام Moonstone Sleet ردیابی میشود، از فوریه 2025 در حملات محدودی از باجافزار Qilin استفاده کرده است. این گروه پیش از این از باجافزارهای سفارشی خود استفاده میکرد.

مایکروسافت در شبکه اجتماعی X اعلام کرد که این گروه، پیشتر بهطور انحصاری از باجافزارهای سفارشی خود در حملات استفاده میکرد، اما این نخستین موردی است که از باجافزار توسعهیافته توسط یک اپراتور RaaS (Ransomware-as-a-service) استفاده میکند.

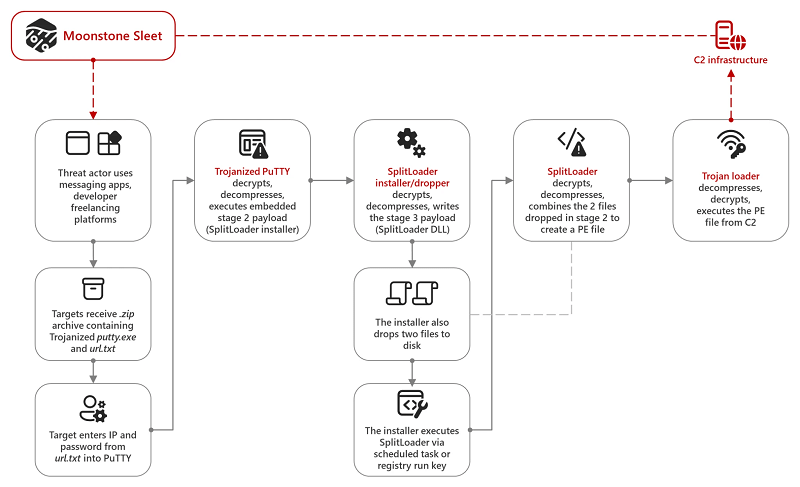

در ماه مه 2024، مایکروسافت مشاهده کرد که این گروه با استفاده از تکنیکهای شناختهشده و جدیدی مانند شرکتهای جعلی، ابزارهای آلوده به تروجان، بازیهای مخرب و باجافزارهای سفارشی، اقدام به جاسوسی سایبری و کسب منافع مالی کرده است.

Moonstone Sleet که پیشتر با نام Storm-1789 شناخته میشد، ابتدا به دیگر گروههای تهدید در کره شمالی مرتبط بود؛ اما با گذشت زمان، تاکتیکها، ابزارها و زیرساختهای حمله منحصربهفردی را به کار گرفت.

روشهای حمله Moonstone Sleet

این گروه برای دستیابی به اهداف خود، از روشهای مختلفی استفاده میکند، از جمله:

- نرمافزارهای آلوده و بدافزارهای سفارشی

- بازیهای مخرب (مانند DeTankWar)

- شرکتهای جعلی (مانند StarGlow Ventures و C. Waterfall) که از طریق لینکدین، سایتهای فریلنسری، تلگرام و ایمیل، قربانیان را جذب میکنند.

- حملات باجافزاری با FakePenny

- نفوذ به سازمانها با جعل هویت به عنوان توسعهدهندگان نرمافزار جویای کار

گروه باجافزاری Qilin

باجافزار Qilin از سال 2022 فعال بوده، اما در ژوئن 2024 با حمله به Synnovis، یک ارائهدهنده خدمات بهداشتی در بریتانیا، توجهات زیادی را به خود جلب کرد.

این گروه از روش اخاذی دوگانه استفاده میکند، به این صورت که ابتدا دادههای قربانی را سرقت و رمزگذاری میکند، سپس تهدید میکند که در صورت عدم پرداخت باج، اطلاعات را منتشر خواهد کرد.

در ژوئیه 2024، تیم واکنش به رخداد Sophos، فعالیت این گروه را در کنترلکننده دامنه(Domain Controller) داخل دامنه اکتیو دایرکتوری (Active Directory) یک سازمان مشاهده کرد. سایر کنترلکنندههای دامنه نیز آلوده شده بودند، اما تأثیر آنها به شکلی متفاوت بود.

مهاجمان از اطلاعات ورود به سیستم به سرقت رفته VPN (بدون احراز هویت چندمرحلهای) برای ورود استفاده کرده و 18 روز پس از دسترسی اولیه، فعالیتهای مخرب خود را آغاز کردند.

در صورتی که علاقه دارید در مورد باجافزار Qilin بیشتر مطالعه کنید، می توانید به این مقاله مراجعه کنید.

حمله اخیر به وزارت امور خارجه اوکراین

گروه Qilin اخیراً مسئولیت حمله سایبری به وزارت امور خارجه اوکراین را بر عهده گرفته است. این گروه مدعی شده که اطلاعات حساسی از جمله مکاتبات خصوصی، اطلاعات شخصی و احکام رسمی را به سرقت برده و بخشی از این اطلاعات را به اشخاص ثالث فروخته است.

توصیههای امنیتی به سازمانها

در حملات اخیر این باجافزار، تمام کاربران آسیبدیده باید رمزهای عبور اکتیو دایرکتوری را بازنشانی کنند. علاوه بر این، به کاربران توصیه میشود تمام رمزهای ذخیرهشده در مرورگر Chrome را تغییر دهند، زیرا مهاجمان میتوانند از این اطلاعات برای حملات بعدی یا دسترسی به حسابهای حساس دیگر استفاده کنند.