سازمان OWASP در سال ۲۰۲۵ فهرست بهروزرسانیشدهای از ۱۰ آسیب پذیری مهم و حائز اهمیت در قراردادهای هوشمند را منتشر کرده است. این فهرست به توسعهدهندگان Web3 و تیمهای امنیتی کمک میکند تا از رایجترین و بحرانیترین ضعفهای امنیتی در قراردادهای هوشمند آگاه شوند و اقدامات لازم را برای پیشگیری از آنها به انجام رسانند.

همانطور که امور مالی غیرمتمرکز (DeFi) و فناوری بلاکچین همچنان در حال رشد هستند، اهمیت امنیت قراردادهای هوشمند نیز روز به روز بیشتر میشود. این گزارش OWASP شامل بردارهای حمله در حال تکامل و آسیب پذیریهایی است که در سالهای اخیر بیش از سایرین شناسایی شدهاند و یا مورد سوءاستفاده قرار گرفتهاند.

این پروژه مکمل سایر پروژههای OWASPمانند استاندارد تأیید امنیت قرارداد هوشمند (SCSVS) و راهنمای تست امنیت قرارداد هوشمند (SCSTG) است که رویکردی جامع برای ایمنسازی اکوسیستمهای بلاکچین ارائه میدهد.

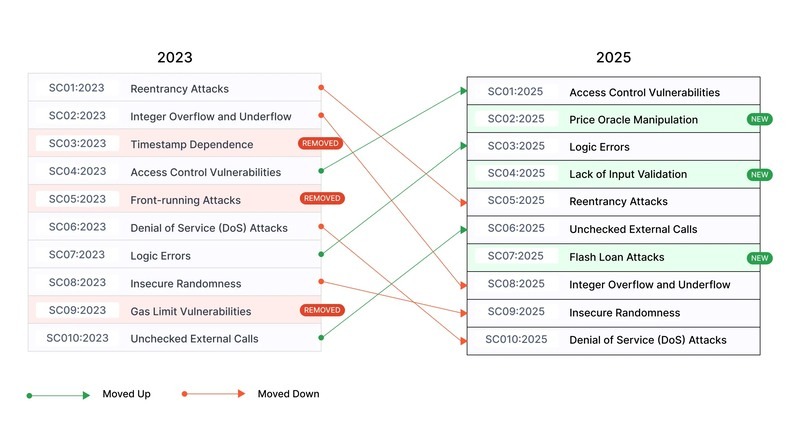

تغییرات کلیدی از ۲۰۲۳ تا ۲۰۲۵

نسخه ۲۰۲۵ گزارش OWASP، رتبه بندیها و بینشهای جدیدی را بر اساس رویدادهای دنیای واقعی و روندهای نوظهور معرفی میکند. تغییرات قابل توجه شامل اضافه شدن حملات Price Oracle Manipulation و Flash Loan به عنوان دستههای متمایز است که نشان دهنده شیوع رو به رشد آنها در سوء استفادهاز امور مالی غیرمتمرکز (DeFi) است.

در همین حال، آسیب پذیریهایی مانند Timestamp Dependence و Gas Limit Issues که در نسخههای قبلی برجسته بودند، جایگزین شدهاند و یا در دستههای گستردهتری مانند خطاهای منطقی ادغام شدهاند.

۱۰ آسیب پذیری برتر قراردادهای هوشمند (OWASP Smart Contract Top 10) در سال ۲۰۲۵ به شرح زیر میباشد:

SC01:2025 – Access Control Vulnerabilities

SC02:2025 – Price Oracle Manipulation

SC03:2025 – Logic Errors

SC04:2025 – Lack of Input Validation

SC05:2025 – Reentrancy Attacks

SC06:2025 – Unchecked External Calls

SC07:2025 – Flash Loan Attacks

SC08:2025 – Integer Overflow and Underflow

SC09:2025 – Insecure Randomness

SC10:2025 – Denial of Service (DoS) Attacks

بررسی اجمالی آسیب پذیری های منتخب در سال ۲۰۲۵

SC01: آسیب پذیری کنترل دسترسی – Access Control Vulnerabilities

کنترل دسترسی، یکی از اصلیترین دلایل ضررهای مالی در قراردادهای هوشمند میباشد و تنها در سال 2024 حدود 953.2 میلیون دلار خسارت به بار آورده است. این آسیب پذیریها زمانی رخ میدهند که مکانیزم بررسی مجوزهای دسترسی به درستی اجرا نمیشود و به کاربران غیرمجاز اجازه میدهد تا به عملکردها یا دادههای حیاتی دسترسی پیدا کنند و یا آنها را تغییر دهند.

SC02: دستکاری اوراکل قیمت – Price Oracle Manipulation

این حمله به معنای دستکاری دادههای ارائه شده توسط اوراکل (Oracle) در یک سیستم مبتنی بر بلاکچین است و یکی از رایجترین و خطرناکترین تهدیدات در قراردادهای هوشمند، بهویژه در پروژههای مالی غیرمتمرکز (DeFi) مانند پلتفرمهای وامدهی، استخرهای نقدینگی و صرافیهای غیرمتمرکز به شمار میآید.

در حمله Price Oracle Manipulation ، مهاجم سعی میکند دادههای قیمتی ارائه شده توسط اوراکل را دستکاری کند تا منطق قرارداد هوشمند را به نفع خود تغییر دهد. مهاجمان اغلب از مکانیزمهای اوراکل با طراحی ضعیف برای افزایش یا کاهش موقت قیمت داراییها سوء استفاده میکنند. مهاجمان با دستکاری یا کنترل فیدهای اوراکل، میتوانند بر منطق قرارداد تأثیر بگذارند و منجر به زیان مالی یا بیثباتی سیستم شوند.

SC03: خطاهای منطقی – Logic Errors

خطاهای منطقی یا آسیب پذیریهای منطق تجاری زمانی رخ میدهند که رفتار قرارداد از عملکرد مورد نظر منحرف شود. به عنوان مثال میتوان به توزیع نادرست پاداش، مسائل مربوط به ضرب توکن یا منطق ناقص وام/قرض اشاره کرد.

اشتباه در منطق برنامهنویسی قراردادهای هوشمند میتوانند به رفتارهای غیرمنتظره و سوء استفادههای امنیتی منجر شوند.

SC04: عدم اعتبارسنجی ورودی – Lack of Input Validation

عدم اعتبارسنجی ورودیهای کاربر میتواند به مهاجمان اجازه دهد تا دادههای مخرب را به قراردادهای هوشمند تزریق کنند که باعث رفتارهای غیرمنتظره یا نقض منطق قرارداد میشود. عدم اعتبارسنجی مناسب برای ورودیها میتواند منجر به حملاتی مانند تزریق کد و دسترسی غیرمجاز گردد.

SC05: حملات ورود مجدد – Reentrancy Attacks

مهاجم در این نوع حملات میتواند با فراخوانی مکرر یک تابع قبل از بهروزرسانی وضعیت قرارداد، منابع مالی را تخلیه کند. حملات ورود مجدد در واقع از توانایی قرارداد برای فراخوانی توابع خارجی پیش از تکمیل بهروزرسانیهای حالت خود سوء استفاده میکنند. این آسیب پذیری کلاسیک در هک DAO در سال 2016 مورد استفاده قرار گرفت که 70 میلیون دلار Ether را تخلیه کرد.

SC06: فراخوانیهای خارجی بررسی نشده – Unchecked External Calls

فراخوانی توابع خارجی بدون بررسی مناسب میتواند به اجرای کدهای مخرب و سوء استفاده از قرارداد منجر شود. هنگامی که قراردادهای هوشمند موفق به تأیید فراخوانیهای خارجی نمیشوند، خطر ادامه با فرضیات نادرست در مورد نتایج تراکنش را به همراه دارند. این میتواند منجر به ناسازگاری یا سوء استفاده توسط هکرها شود.

SC07: حملات وام سریع – Flash Loan Attacks

وامهای سریع به کاربران اجازه میدهد تا بدون وثیقه در یک معامله وجوهی را قرض کنند، اما این قابلیت میتواند برای دستکاری بازارها یا تخلیه استخرهای نقدینگی مورد سوء استفاده قرار گیرد. وامهای سریع در حالی که مفید هستند، میتوانند برای ایجاد تغییر در پروتکلها با اجرای چندین اکشن در یک تراکنش مورد سوء استفاده قرار گیرند. این حملات اغلب منجر به تخلیه نقدینگی، تغییر قیمت یا منطق تجاری میشود. مهاجمان میتوانند با استفاده از وامهای سریع و دستکاری بازار، قراردادهای هوشمند را فریب دهند و سود غیرقانونی کسب کنند.

SC08: سرریز و کاهش عدد صحیح – Integer Overflow and Underflow

خطاهای محاسباتی به دلیل فراتر رفتن از محدودیتهای اعداد صحیح با اندازه ثابت میتواند منجر به آسیب پذیریهای جدی مانند محاسبات نادرست یا سرقت توکن شود. انجام عملیات ریاضی بدون بررسی محدوده میتواند باعث نتایج غیرمنتظره و سوء استفادههای امنیتی گردد.

SC09: تصادفی سازی غیرایمن

با توجه به ماهیت قطعی شبکههای بلاکچین، ایجاد تصادفی سازی ایمن چالش برانگیز است. تصادفی بودن قابل پیشبینی یا دستکاری میتواند منجر به سوء استفاده در بختآزماییها، توزیع توکنها یا سایر قابلیتهای وابسته به ماهیت تصادفی شود. استفاده از منابع تصادفی غیرقابل اطمینان میتواند به پیشبینیپذیری و سوءاستفاده از قراردادهای هوشمند منجر شود.

SC10: حملات انکار سرویس (DoS)

حملات DoS با مصرف منابع قرارداد، عملکرد آن را مختل کرده و دسترسی کاربران را محدود میکنند.

حملات اتفاق افتاده در دنیای واقعی

OWASP از رخدادهای مستند شدهای در منابعی مانند Web3HackHub SolidityScan و گزارش خسارات کریپتو Immunefi مطلع میباشد. تنها در سال ۲۰۲۴، بیش از ۱.۴۲ میلیارد دلار طی ۱۴۹ رویداد به دلیل آسیب پذیریهایی مانند نقص کنترل دسترسی (953 میلیون دلار)، خطاهای منطقی (63 میلیون دلار)، و حملات ورود مجدد (35 میلیون دلار) از دست رفته است. این ارقام بر نیاز فوری به اقدامات امنیتی قوی در توسعه بلاکچین تاکید میکند.

همانطور که فناوری بلاکچین بالغ میشود، روشهای به کار گرفته شده توسط مهاجمانی که به دنبال سوء استفاده از آسیب پذیری های آن هستند نیز افزایش مییابد. این گزارش OWASP، یک نقشه راه حیاتی به توسعه دهندگان و تیمهای امنیتی با هدف محافظت از اکوسیستمهای غیرمتمرکز در برابر تهدیدات در حال تکامل ارائه میدهد.

توسعه دهندگان با رعایت این دستورالعملها و ادغام بهترین شیوهها در هر مرحله از طراحی تا استقرار پروژههای Web3 میتوانند انعطاف پذیری خود را در برابر سوء استفادههای بالقوه تقویت کنند و در عین حال میزان اعتماد کاربران و سرمایهگذاران را بهبود بخشند.