شرکت Palo Alto Networks، هجدهم نوامبر ۲۰۲۴، دو آسیب پذیری روز صفر را که به طور فعال در فایروالهای Next-Generation این شرکت (NGFW) مورد سوء استفاده قرار گرفته بودند، پچ کرد.

اولین نقص امنیتی که با شناسه CVE-2024-0012 دنبال میشود، یک آسیب پذیری دور زدن مکانیزم احراز هویت است که در اینترفیس وب مدیریت PAN-OS وجود دارد. مهاجمان از راه دور میتوانند از این آسیب پذیری برای به دست آوردن سطح دسترسی admin بدون نیاز به احراز هویت یا تعامل با کاربر سوء استفاده کنند.

آسیب پذیری دوم که با شناسه CVE-2024-9474 دنبال میشود، یک نقص افزایش سطح دسترسی در PAN-OS است که به administrator های غیرمجاز در PAN-OS اجازه میدهد تا اقداماتی را بر روی فایروالها با سطح دسترسی root انجام دهند.

این شرکت ابتدا در هشتم نوامبر به مشتریان خود هشدار داد که دسترسی به فایروالهای Next-Generation را به دلیل آسیب پذیری RCE، محدود کنند. کمتر از ۱۰ روز بعد نیز خبر اکسپلویت این آسیب پذیری توسط هکرها به گوش رسید.

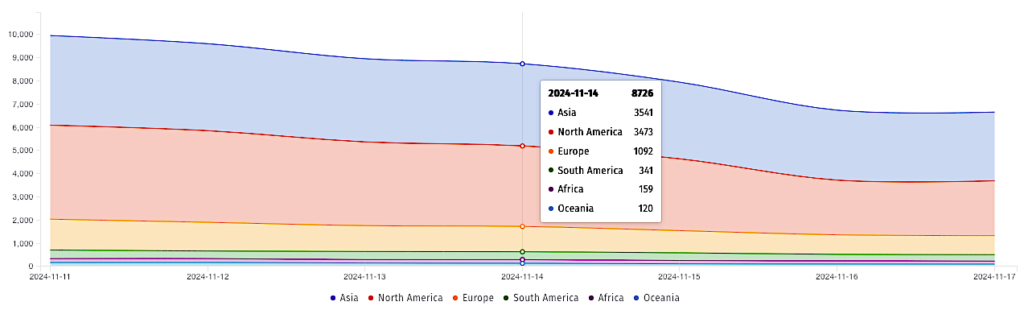

در حالی که این شرکت مدعی است که این دو آسیب پذیری روز صفر تنها بر تعداد بسیار کمی از فایروالها تأثیر میگذارد، اما پلتفرم نظارت بر تهدید Shadowserver، پانزدهم نوامبر هشدار داد که بیش از 8700 اینترفیس مدیریت PAN-OS متصل به اینترنت را شناسایی کرده است.

Yutaka Sejiyama، محقق تهدید Macnica نیز اعلام کرده است که بیش از 11000 آدرس IP را که دارای اینترفیسهای مدیریت PAN-OS هستند، به صورت آنلاین با استفاده از Shodan پیدا کرده است. به گفته Shodan، اغلب دستگاههای آسیب پذیر در ایالات متحده و پس از آن هند، مکزیک، تایلند و اندونزی قرار دارند.

آژانس امنیت سایبری ایالات متحده، آسیبپذیریهای CVE-2024-0012 و CVE-2024-9474 را به لیست کاتالوگ آسیب پذیریهای شناخته شده خود افزود و به آژانسهای فدرال دستور داد تا سیستمهای خود را ظرف سه هفته آینده یعنی تا 9 دسامبر پچ کنند.