چهار آسیبپذیری با نام PerfektBlue در استک بلوتوث BlueSDK شرکت OpenSynergy کشف شده است که میتوانند به اجرای کد از راه دور (RCE) منجر شوند و بهطور بالقوه دسترسی به اجزای حیاتی خودروهای تولیدشده توسط شرکتهایی مانند مرسدس-بنز، فولکسواگن و اشکودا را فراهم کنند. این نقصها در ژوئن ۲۰۲۴ توسط OpenSynergy تأیید شد و پچهایی در سپتامبر ۲۰۲۴ برای مشتریان منتشر شد؛ اما بسیاری از خودروسازان هنوز بهروزرسانیهای فریمور اصلاحی را اعمال نکردهاند. حداقل یکی از تولیدکنندگان بزرگ اخیرا از این خطرات امنیتی مطلع شده است.

جزئیات آسیبپذیریهای PerfektBlue

BlueSDK از OpenSynergy بهطور گسترده در صنعت خودروسازی و سایر بخشها استفاده میشود. این آسیبپذیریها، که بهعنوان حمله PerfektBlue شناخته میشوند، میتوانند از طریق ارتباط بیسیم (over-the-air) و با حداقل نیاز به یک کلیک از کاربر اکسپلویت شوند. در برخی موارد، سیستمهای اطلاعات-سرگرمی (infotainment) خودروها بهگونهای پیکربندی شدهاند که جفتسازی بلوتوث بدون تأیید کاربر انجام میشود.

تیم تست نفوذ شرکت PCA Cyber Security، متخصص در امنیت خودرو، این آسیبپذیریها را در می ۲۰۲۴ کشف و به OpenSynergy گزارش داد. این تیم، که از شرکتکنندگان همیشگی در مسابقات Pwn2Own Automotive است، از سال گذشته بیش از ۵۰ آسیبپذیری در سیستمهای خودرو کشف کرده است. آنها اعلام کردند که حملات PerfektBlue میلیونها دستگاه در صنایع خودروسازی و غیرخودروسازی را تحت تأثیر قرار میدهد.

این نقصها با تحلیل یک فایل باینری کامپایلشده از BlueSDK کشف شدند؛ زیرا دسترسی به کد منبع وجود نداشت. آسیبپذیریهای شناساییشده عبارتاند از:

- CVE-2024-45434 (شدت بالا): استفاده پس از آزادسازی (use-after-free) در سرویس AVRCP برای پروفایل بلوتوث، که امکان کنترل از راه دور دستگاههای رسانهای را فراهم میکند.

- CVE-2024-45431 (شدت پایین): اعتبارسنجی نادرست شناسه کانال راه دور (CID) در پروتکل L2CAP (پروتکل کنترل و تطبیق لینک منطقی).

- CVE-2024-45433 (شدت متوسط): خاتمه نادرست تابع در پروتکل RFCOMM (ارتباطات فرکانس رادیویی).

- CVE-2024-45432 (شدت متوسط): فراخوانی تابع با پارامتر نادرست در پروتکل RFCOMM.

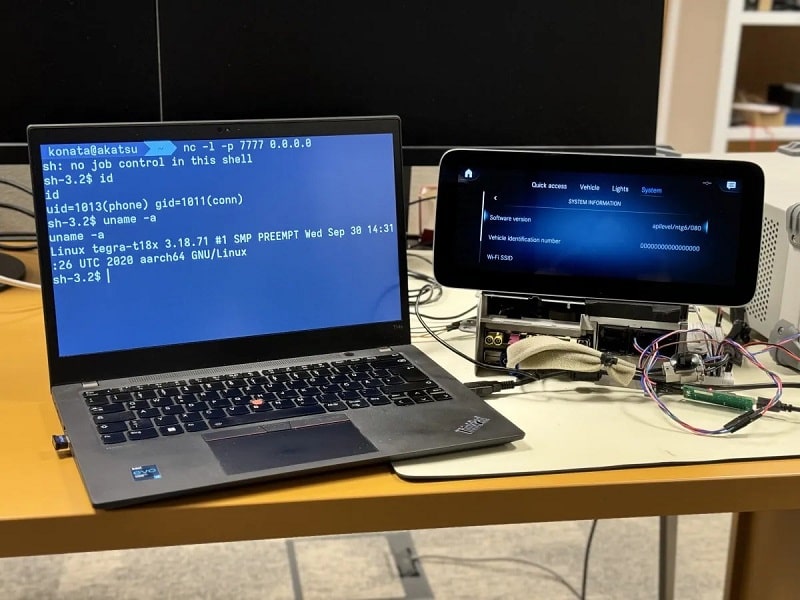

PCA Cyber Security جزئیات کامل فنی سوءاستفاده از این آسیبپذیریها را منتشر نکرده، اما اعلام کرد که یک مهاجم جفتشده با دستگاه آسیبپذیر میتواند از این نقصها برای دستکاری سیستم، افزایش سطح دسترسی و گسترش در شبکه به سایر اجزای محصول هدف استفاده کند. آنها حملات PerfektBlue را روی واحدهای اطلاعات-سرگرمی خودروهای فولکسواگن ID.4 (سیستم ICAS3)، مرسدس-بنز(سیستمNTG6) و اشکودا سوپرب(سیستم MIB3) آزمایش کردند و توانستند یک شل معکوس روی پروتکل TCP/IP، که ارتباط بین اجزای خودرو را ممکن میسازد، ایجاد کنند.

با دستیابی به اجرای کد از راه دور در سیستم اطلاعات-سرگرمی خودرو (IVI)، یک هکر میتواند مختصات GPS را ردیابی کند، مکالمات داخل خودرو را شنود کند، به مخاطبین تلفن دسترسی یابد و بهطور بالقوه به زیرسیستمهای حیاتیتر خودرو نفوذ کند.

خطرات و میزان تأثیر

به دلیل سفارشیسازی و پک کردن مجدد نرمافزارهای تعبیهشده و عدم شفافیت در مورد اجزای نرمافزاری خودروها، شناسایی دقیق تولیدکنندگانی که از BlueSDK استفاده میکنند دشوار است. حمله PerfektBlue معمولا بهعنوان یک RCE تککلیکی شناخته میشود؛ زیرا در اغلب موارد نیاز به فریب کاربر برای جفتسازی با دستگاه مهاجم دارد. با این حال، برخی خودروسازان سیستمهای اطلاعات-سرگرمی را بهگونهای پیکربندی کردهاند که جفتسازی بدون تأیید کاربر انجام میشود.

PCA Cyber Security اعلام کرد که فولکسواگن، مرسدس-بنز و اشکودا را از این آسیبپذیریها مطلع کرده و زمان کافی برای اعمال پچ به آنها داده است؛ اما پاسخی در مورد رفع این مشکلات دریافت نکرده است. BleepingComputer با این سه خودروساز تماس گرفت و فولکسواگن اعلام کرد که بلافاصله پس از اطلاع از این مشکلات، بررسی تأثیرات و راههای رفع آنها را آغاز کرده است. سخنگوی فولکسواگن توضیح داد که سوءاستفاده از این آسیبپذیریها تنها در صورت تحقق شرایط زیر ممکن است:

- مهاجم باید در فاصله حداکثر ۵ تا ۷ متری خودرو باشد.

- سوئیچ خودرو روشن باشد.

- سیستم اطلاعات-سرگرمی در حالت جفتسازی باشد و کاربر در حال جفتسازی دستگاه بلوتوث باشد.

- کاربر باید دسترسی بلوتوث خارجی مهاجم را روی صفحه نمایش تأیید کند.

حتی در صورت موفقیت حمله، مهاجم باید در فاصله ۵ تا ۷ متری خودرو باقی بماند تا دسترسی حفظ شود. فولکسواگن تأکید کرد که در صورت اکسپلویت موفق، هکر نمیتواند در عملکردهای حیاتی خودرو مانند فرمان، سیستمهای کمکراننده، موتور یا ترمزها دخالت کند؛ زیرا این سیستمها روی واحدهای کنترلی جداگانهای قرار دارند که با مکانیزمهای امنیتی خود در برابر دخالت خارجی محافظت میشوند.

مرسدس-بنز در پاسخ اعلام کرد که در نوامبر ۲۰۲۴، تیمی از محققان امنیتی خارجی در مورد چارچوب بلوتوث BlueSDK با آنها تماس گرفتهاند. این شرکت یافتههای گزارششده را بهطور کامل بررسی کرده و تمام اقدامات لازم برای کاهش خطر را انجام داده است. OpenSynergy بهروزرسانی کتابخانه BlueSDK را ارائه کرده که از طریق بهروزرسانیهای بیسیم (over-the-air) در دسترس است.

PCA Cyber Security همچنین ماه گذشته وجود PerfektBlue را در یک تولیدکننده چهارم در صنعت خودرو تأیید کرد، که ادعا کرد OpenSynergy آنها را از این مشکلات مطلع نکرده بود. این محققان تصمیم گرفتند نام این تولیدکننده را به دلیل کمبود زمان برای واکنش افشا نکنند و قصد دارند جزئیات کامل فنی PerfektBlue و این تولیدکننده را در نوامبر ۲۰۲۵ در قالب یک سخنرانی کنفرانسی منتشر کنند.

OpenSynergy به BleepingComputer اعلام کرد که به دلیل قراردادهای محرمانگی (NDA)، نمیتواند مشخص کند کدام تولیدکنندگان یا مدلهای خودرو تحت تأثیر قرار گرفتهاند؛ اما اطمینان داد که با آنها برای ارائه راهحلهای مناسب همکاری میکند.