محققان FortiGuard Labs موج جدیدی از حملات سایبری را شناسایی کردهاند که شرکتهای تایوانی را هدف قرار داده و از بدافزار Winos 4.0 برای نفوذ به سیستمهای آنها استفاده میکند. این بدافزار پیشرفته از طریق ایمیلهای فیشینگ که خود را بهعنوان مکاتبات رسمی اداره مالیات تایوان جا میزدند، منتشر شده است. این ایمیلها بهطور جعلی ادعا میکنند که حاوی فهرستی از شرکتهایی هستند که تحت بررسی مالیاتی قرار خواهند گرفت و گیرندگان ایمیل را ترغیب میکنند تا فایل ضمیمه مخرب را دانلود کنند.

این کمپین که در ژانویه 2025 مشاهده شده، نشاندهنده تغییر در تاکتیکهای توزیع Winos 4.0 است. بر اساس گزارشهای منتشرشده در نوامبر 2024، این بدافزار عمدتاً از طریق نرمافزارهای مرتبط با بازیهای کامپیوتری منتشر میشد؛ اما در این حمله جدید، از مهندسی اجتماعی برای فریب کاربران و دانلود فایلهای مخرب تحت عنوان اسناد رسمی استفاده شده است.

روش حمله فیشینگ برای توزیع Winos 4.0

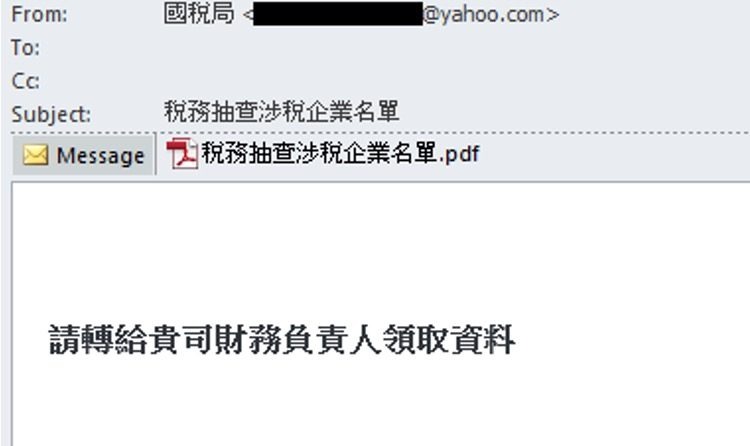

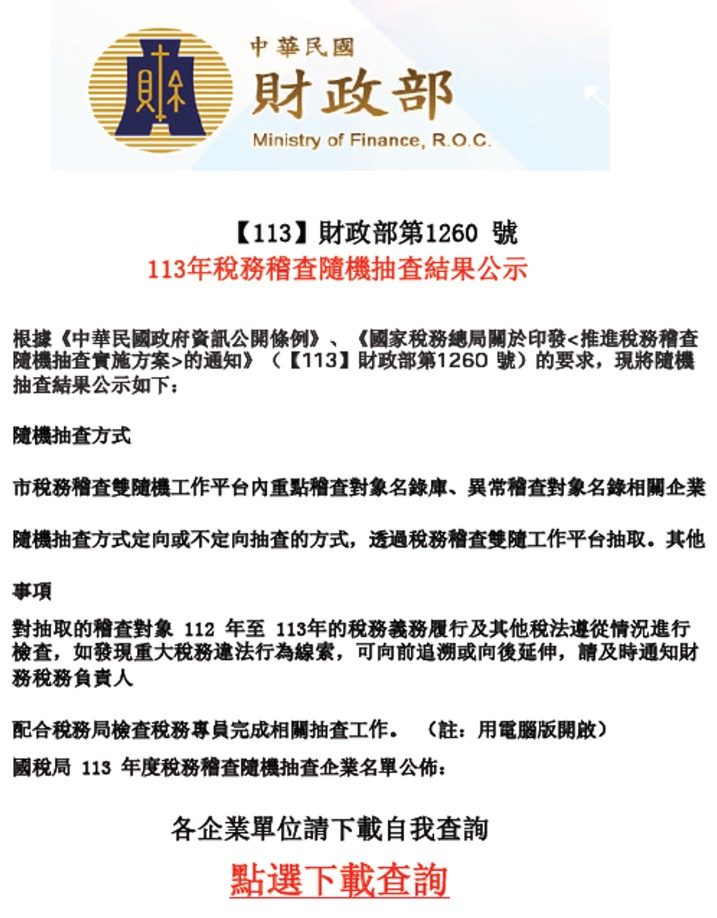

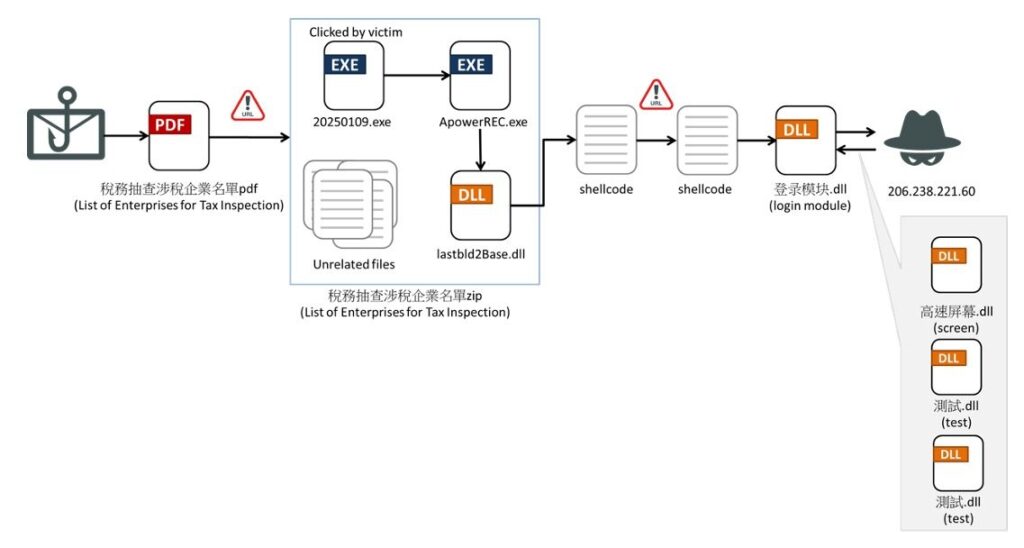

ایمیلهای فیشینگ که به نام اداره مالیات تایوان ارسال شدهاند، از دریافتکنندگان میخواهند تا لیست پیوستشده را برای خزانهدار شرکت خود ارسال کنند. این پیوست، یک فایل ZIP است که مجموعهای از فایلهای مخرب را در خود دارد و پس از اجرا، فرآیند آلودهسازی را آغاز میکند.

پس از اجرا، بدافزار اقدامات زیر را انجام میدهد:

- ایجاد ماندگاری در سیستم

- غیرفعالسازی قابلیتهای امنیتی سیستم

- دانلود ماژولهای اضافی از سرور فرمان و کنترل (C2)

- اجرای تکنیکهای ضد تحلیل و شناسایی(Anti-Sandbox)

مکانیزم ضد تحلیل

این بدافزار برای تشخیص محیطهای مجازی و تحلیل امنیتی از یک روش خاص استفاده میکند. بر اساس گزارش FortiGuard Labs، Winos 4.0 دو اسکرینشات را در فاصله زمانی دو ثانیه ثبت میکند. اگر تفاوت بیش از 20,000 پیکسل بین دو تصویر شناسایی شود (که نشاندهنده فعالیت یک کاربر واقعی است)، بدافزار به فعالیتهای بعدی خود ادامه میدهد.

در غیر این صورت، تا یک ساعت به گرفتن اسکرینشات ادامه میدهد تا فعالیت کاربر را تشخیص دهد.

جزئیات تکنیکی حمله

پیوست ایمیل که حاوی یک فایل ZIP است، شامل سه فایل به نامهای 20250109.exe، ApowerREC.exe و lastbld2Base.dll است. فایل 20250109.exe بهعنوان لانچر عمل کرده و ApowerREC.exe جعلی را اجرا میکند که به نوبه خود تابعی از lastbld2Base.dll را فراخوانی میکند.

فایل lastbld2Base.dll حاوی کد مخرب بوده که دادههای خود را رمزگشایی کرده و شلکد مرحله بعدی را استخراج میکند. در انتهای این شلکد، پیکربندیهایی مانند آدرس IP سرور فرمان و کنترل(C2)، نام کلید رجیستری برای مرحله بعد و فلگهای مربوط به ویژگیهای مرحله فعلی قرار دارد.

در ادامه، بدافزار دادههای شلکد رمزگذاریشده و ماژول Winos 4.0 را از سرور C2 خود دانلود میکند. ماژول دریافتی از سرور C2 چندین رشته(Thread) ایجاد میکند تا عملیات های مختلف مخربی را انجام دهد که در ادامه گزارش گفته شده است.

ویژگیهای اصلی Winos 4.0

Winos 4.0 یک بدافزار ماژولار و پیشرفته است که قابلیتهای مخربی از جمله موارد زیر را ارائه میدهد:

- ثبت کلیدهای فشردهشده (Keylogging)

- سرقت اطلاعات کلیپبورد (Clipboard Hijacking)

- نظارت بر دستگاههای USB

- گرفتن اسکرینشات از صفحه کاربر

- دور زدن کنترل حساب کاربری (UAC)

- دور زدن نرمافزارهای آنتیویروس

توصیههای امنیتی

سازمانها و کاربران باید هنگام تعامل با ایمیلها، بهویژه آنهایی که دارای پیوست یا لینک هستند، احتیاط کنند. ضروری است که هویت فرستنده تأیید شده و محتوای ایمیل قبل از باز کردن هرگونه پیوست یا کلیک روی لینکها بررسی شود.