محققان Any.Run اخیرا یک حمله فیشینگ جدید را کشف کردهاند که از ویژگی بازیابی فایل Word مایکروسافت سوءاستفاده میکند. ماجرا از این قرار است که هکرها با ارسال اسناد Word آسیب دیده و خراب به عنوان فایل پیوست ایمیل، قادر به دور زدن نرم افزارهای امنیتی خواهند بود.

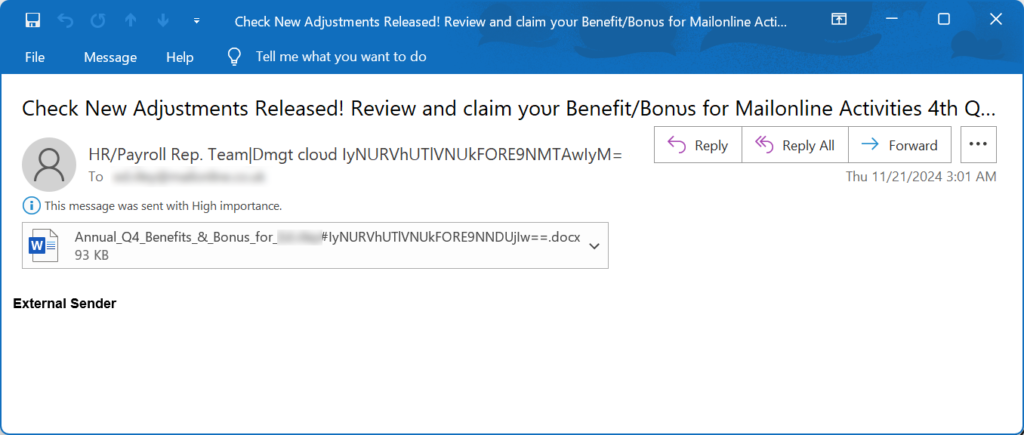

فایل Word پیوست شده در ایمیل وانمود میکنند از بخش حقوق و دستمزد و منابع انسانی ارسال شدهاند. بر خلاف تکنیکهای فیشینگ سنتی، این پیوستها حاوی هیچ کد مخربی نیستند، از این رو توسط اکثر نرم افزارهای آنتی ویروس و ابزارهای امنیتی، ایمن تشخیص داده میشوند.

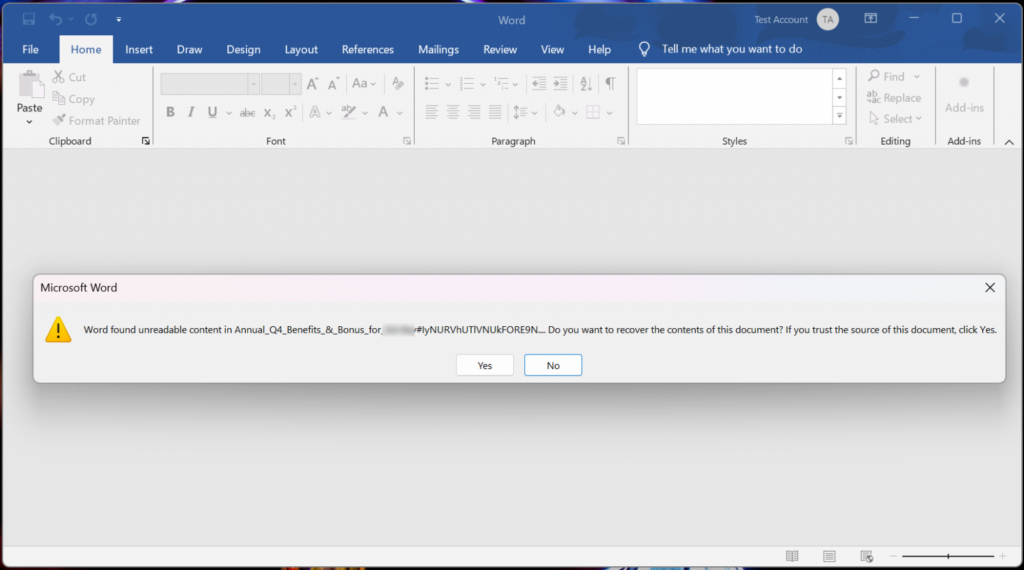

برنامه مایکروسافت به هنگام باز کردن فایل Word ضمیمه شده، متوجه میشود که این فایل آسیب دیده است و به کاربر گزارش میدهد که “محتوای فایل غیرقابل خواندن است” و از کاربر سوال میکند که آیا می خواهد آن را بازیابی کند یا خیر.

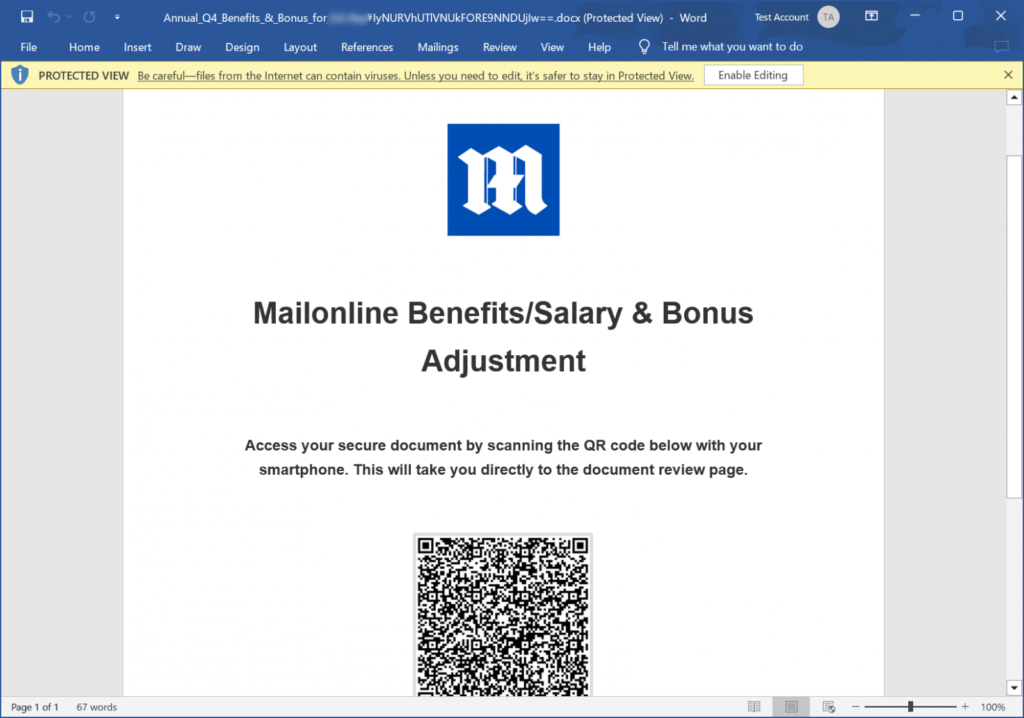

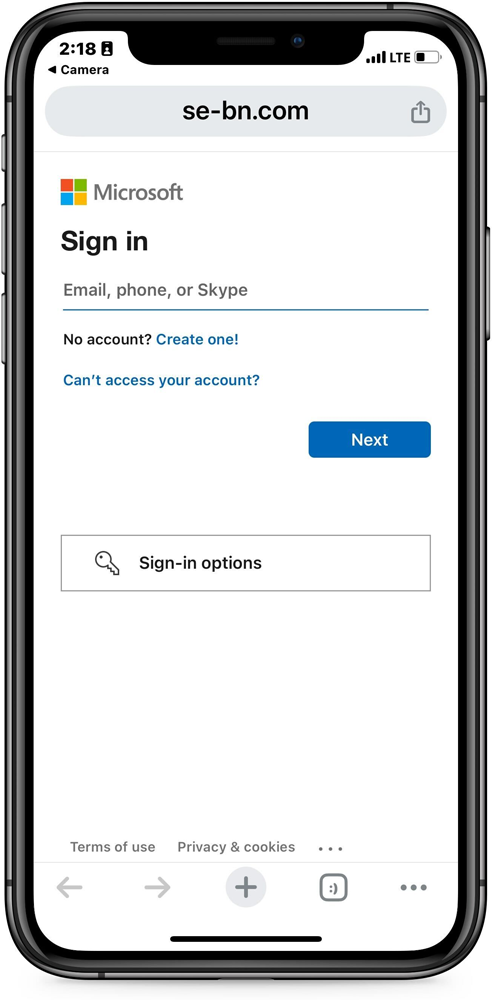

چنانچه کاربر مایل به بازیابی فایل Word باشد، یک کد QR به او نمایش داده میشود که میبایست برای بازیابی فایل آن را اسکن کند. کاربر با اسکن این کد به یک سایت فیشینگ هدایت میشود که وانمود میکند یک صفجه لاگین به سیستم مایکروسافت است و از کاربر درخواست میکند تا نام کاربری و گذرواژه خود را وارد کند!

در حالی که هدف نهایی این حمله فیشینگ (ربودن نام کاربری و گذرواژه و دستیابی به inbox ایمیل قربانیان) مانند بسیاری حملات فیشینگ دیگر است اما استفاده آن از اسناد Word آسیب دیده و خراب، یک تاکتیک جدید میباشد که برای فرار از تشخیص و شناسایی استفاده میشود. این حمله در دستیابی به هدف خود نسبتاً موفق عمل کرده است.

گزارشها حاکی از آن است که این کمپین از ماه اوت تا کنون همچنان فعال است. در نظر گرفتن و رعایت قوانین کلی و متداول هنوز هم برای محافظت در برابر این قبیل حملات فیشینگ موثر است. قوانینی همچون:

- مراقب ایمیلهای ناخواسته و غیرمنتظره باشید.

- از کلیک کردن بر روی لینکها یا دانلود پیوستهای ایمیل، به خصوص از منابع ناشناس خودداری نمایید.

- به آدرس فرستنده و دامنه ایمیل توجه کنید: در یک ایمیل رسمی شرکتی، اینها باید مطابقت داشته باشند.

- اگر مشکوک به فیشینگ هستید، از فرستنده بخواهید توضیح بیشتری ارائه دهد، اما به همان ایمیل پاسخ ندهید بلکه از کانالهای ارتباطی دیگری استفاده کنید.

- جلسات آگاه سازی منظم برای تیم خود برگزار کنید و به آنها در مورد فیشینگ ایمیل و تاکتیکهای مهندسی اجتماعی آموزش دهید.

- از راه حلهای امنیتی پیشرفتهای استفاده کنید که دارای فیلتر و محافظت ضد هرزنامه میباشند.

منابع

مقالات پیشنهادی:

بررسی حملات فیشینگ هدفمند و فیشینگ انبوه

مراقب حملات فیشینگ توسط اپلیکیشنهای PWA باشید

بازگشت بدافزار Bumblebee با استراتژیهای پیچیده فیشینگ

حمله فیشینگ خلاقانه کمپین CRON#TRAP علیه سیستم عاملهای ویندوز

فیشرها از پیوستهای SVG برای دور زدن مکانیزم شناسایی استفاده میکنند

ابزارهای رایگان پلتفرم Sniper Dz، فیشینگ را برای فیشرها آسان کرده است