محققان امنیت سایبری تروجان دسترسی از راه دور (RAT) جدیدی به نام PlayPraetor را کشف کردهاند که بیش از ۱۱,۰۰۰ دستگاه را، عمدتا در پرتغال، اسپانیا، فرانسه، مراکش، پرو و هنگکنگ، آلوده کرده است. محققان Cleafy گزارش دادهاند که رشد سریع این باتنت، با بیش از ۲,۰۰۰ نفوذ جدید در هفته، نتیجه کمپینهای تهاجمی متمرکز بر اسپانیاییزبانها و فرانسویزبانهاست که نشاندهنده تغییر استراتژیک از پایگاه قربانیان قبلی این تروجان است.

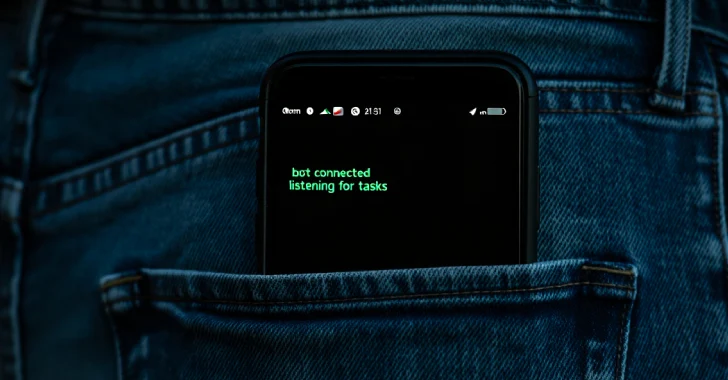

PlayPraetor، که توسط یک سرور فرمان و کنترل (C2) چینی مدیریت میشود، از سایر تروجانهای اندرویدی متمایز است؛ زیرا از خدمات دسترسیپذیری سوءاستفاده میکند تا کنترل از راه دور به دست آورد و قادر است صفحات ورود جعلی را روی نزدیک به ۲۰۰ برنامه بانکی و کیفپولهای ارز دیجیتال نمایش دهد تا حسابهای قربانیان را بهصورت غیرمجاز بهدست آورد.

PlayPraetor اولین بار توسط CTM360 در مارس ۲۰۲۵ مستند شد. این شرکت گزارش داد که این عملیات از هزاران صفحه دانلود جعلی Google Play Store برای اجرای یک کمپین کلاهبرداری گسترده و بههمپیوسته استفاده میکند که میتواند اطلاعات بانکی را جمعآوری کند، فعالیت کلیپبورد را نظارت کرده و کلیدهای فشرده را ثبت کند. CTM360 اعلام کرده که لینکهای صفحات جعلی Play Store از طریق تبلیغات Meta و پیامهای SMS توزیع میشوند تا بهطور مؤثری به مخاطبان گستردهای برسند. این تبلیغات و پیامهای فریبنده کاربران را به کلیک روی لینکها و هدایت به دامنههای جعلی میزبان APKهای مخرب ترغیب میکنند.

جزئیات فنی PlayPraetor

این عملیات، که بهعنوان یک عملیات هماهنگ جهانی ارزیابی شده، شامل پنج نسخه مختلف است که برنامههای وب پیشرونده فریبنده (PWA)، برنامههای مبتنی بر WebView (Phish)، سوءاستفاده از خدمات دسترسیپذیری برای ارتباط مداوم با C2 (Phantom)، تسهیل فیشینگ مبتنی بر کد دعوت و فریب کاربران برای خرید محصولات تقلبی (Veil) و اعطای کنترل کامل از راه دور از طریق EagleSpy و SpyNote (RAT) را نصب میکنند.

نسخه Phantom از PlayPraetor، به گفته شرکت Cleafy، قادر به کلاهبرداری روی دستگاه (ODF) است و توسط دو اپراتور اصلی وابسته که حدود ۶۰٪ از باتنت (تقریبا ۴,۵۰۰ دستگاه آلوده) را کنترل میکنند، هدایت میشود و به نظر میرسد تلاشهای خود را روی اهداف پرتغالیزبان متمرکز کردهاند. Cleafy اعلام کرده که عملکرد اصلی این نسخه به سوءاستفاده از خدمات دسترسیپذیری اندروید برای کسب کنترل گسترده و بلادرنگ بر دستگاه آلوده وابسته است، که به اپراتور امکان میدهد اقدامات کلاهبردارانه را به طور مستقیم روی دستگاه قربانی انجام دهد.

پس از نصب، بدافزار از طریق پروتکلهای HTTP/HTTPS با سرور C2 ارتباط برقرار میکند و از یک اتصال WebSocket برای ایجاد کانال دوطرفه برای صدور دستورات استفاده میکند. همچنین یک اتصال پروتکل پیامرسانی بلادرنگ (RTMP) برای شروع پخش زنده ویدئویی از صفحه دستگاه آلوده راهاندازی میکند.

ماهیت در حال تحول دستورات پشتیبانیشده نشان میدهد که PlayPraetor توسط اپراتورهایش در حال توسعه فعال است و امکان سرقت جامع دادهها را فراهم میکند. در هفتههای اخیر، حملات توزیعکننده این بدافزار بهطور فزایندهای قربانیان اسپانیاییزبان و عربیزبان را هدف قرار دادهاند، که نشاندهنده گسترش پیشنهاد بدافزار بهعنوان سرویس (MaaS) است. سرور C2 نهتنها برای تعامل فعال و بلادرنگ با دستگاههای آلوده استفاده میشود، بلکه امکان ایجاد صفحات تحویل بدافزار سفارشی را فراهم میکند که Google Play Store را در دستگاههای دسکتاپ و موبایل تقلید میکنند.

Cleafy گزارش داده که موفقیت این کمپین بر اساس یک روش عملیاتی کاملا جاافتاده بنا شده که از یک مدل MaaS چندشریکی استفاده میکند و امکان اجرای کمپینهای گسترده و بسیار هدفمند را فراهم میسازد. PlayPraetor جدیدترین بدافزار از عوامل تهدید چینیزبان با هدف انجام کلاهبرداری مالی است، روندی که با ظهور ToxicPanda و SuperCard X در سال گذشته نشان داده شده است.

تکامل ToxicPanda

بر اساس دادههای Bitsight، ToxicPanda حدود ۳,۰۰۰ دستگاه اندرویدی را در پرتغال، اسپانیا، یونان، مراکش و پرو به خطر انداخته است. کمپینهای توزیع این بدافزار از TAG-1241، یک سیستم توزیع ترافیک (TDS)، برای توزیع بدافزار با استفاده از ClickFix و طعمههای جعلی بهروزرسانی Google Chrome بهره بردهاند. پدرو فاله، محقق امنیتی، گزارش داده که تغییر مسیر دقیقا بخشی از طراحی TDS است تا اطمینان حاصل شود که تنها اهداف انتخابشده به اندپوینت مخرب هدایت میشوند.

آخرین نسخه ToxicPanda با گنجاندن الگوریتم تولید دامنه (DGA) برای برقراری ارتباط با C2 و افزایش مقاومت عملیاتی در برابر حذف زیرساختها بهبود یافته است. همچنین دستورات جدیدی برای تنظیم دامنه C2 جایگزین و کنترل صفحات جعلی مخرب در آن گنجانده شده است.

ظهور DoubleTrouble

این یافتهها در حالی مطرح میشود که Zimperium از تروجان بانکی اندرویدی پیچیده دیگری به نام DoubleTrouble پردهبرداری کرد که فراتر از حملات همپوشانی(overlay attacks)، قابلیت ضبط صفحه دستگاه، ثبت کلیدهای فشرده و اجرای دستورات مختلف برای استخراج دادهها و کنترل عمیق دستگاه را دارد. علاوه بر وابستگی زیاد به سوءاستفاده از خدمات دسترسیپذیری اندروید برای انجام فعالیتهای کلاهبردارانه، استراتژی توزیع DoubleTrouble شامل بهرهگیری از وبسایتهای جعلی است که نمونههای بدافزار را به طور مستقیم در کانالهای Discord میزبانی میکنند.

ویشنو مادهو، محقق Zimperium، اعلام کرده که قابلیتهای جدید شامل نمایش پوششهای صفحه رابط کاربری مخرب برای سرقت کدهای PIN یا الگوهای باز کردن قفل، قابلیتهای ضبط جامع صفحه، توانایی مسدود کردن برنامههای خاص و عملکرد پیشرفته ثبت کلیدها است.