خبرها حاکی از آن است که اخیرا یک کد PoC برای آسیب پذیری CVE-2025-21293، شناسایی شده است. CVE-2025-21293 (امتیاز CVSS:8.8)، یک آسیب پذیری بحرانی در سرویس دامنه اکتیو دایرکتوری (Active Directory) است که منجر به افزایش سطح دسترسی میشود.

اکسپلویت موفق این آسیب پذیری به مهاجمان احراز هویت شده با دسترسی پایین امکان میدهد تا سطح دسترسی خود را به سطح SYSTEM افزایش دهند. این امر میتواند به دسترسی غیرمجاز به دادههای حساس یا حرکت جانبی در شبکه منجر شود و مهاجمان در نهایت کنترل بیشتری بر سرورهای دامنه و محیطهای مبتنی بر اکتیو دایرکتوری بهدست آورند.

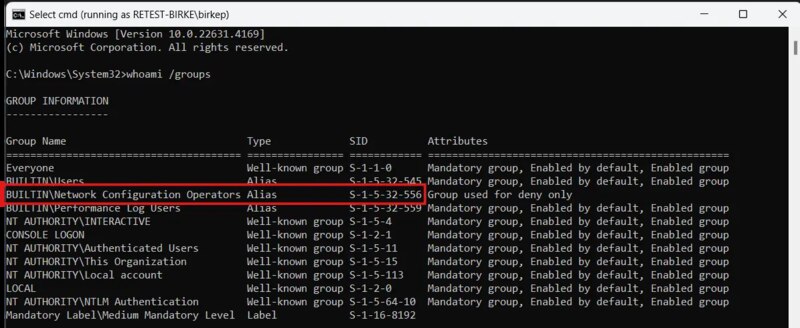

آسیب پذیری CVE-2025-21293 در جریان تحقیق درباره گروه “Network Configuration Operators”، که یک گروه امنیتی داخلی کمتر شناخته شده در اکتیو دایرکتوری است، شناسایی شد.

این گروه که برای اعطای مجوزهای محدود پیکربندی شبکه به کاربران بدون دسترسی کامل مدیریتی طراحی شده است، مشخص شد که دارای مجوزهای بیش از حد بر روی کلیدهای حساس رجیستری میباشد. این گروه بهطور خاص، اجازه ایجاد کلیدهای فرعی در کلیدهای رجیستری DnsCache و NetBT را میدهد.

مشکل اصلی در ترکیب این مجوزها با امکان دستکاری Windows Performance Counters نهفته است. ویندوز از Performance Counters برای نظارت بر عملکرد سیستم و برنامهها استفاده میکند، اما این قابلیت همچنین مکانیزمی را برای اجرای کد سفارشی از طریق DLLها را فراهم میآورد.

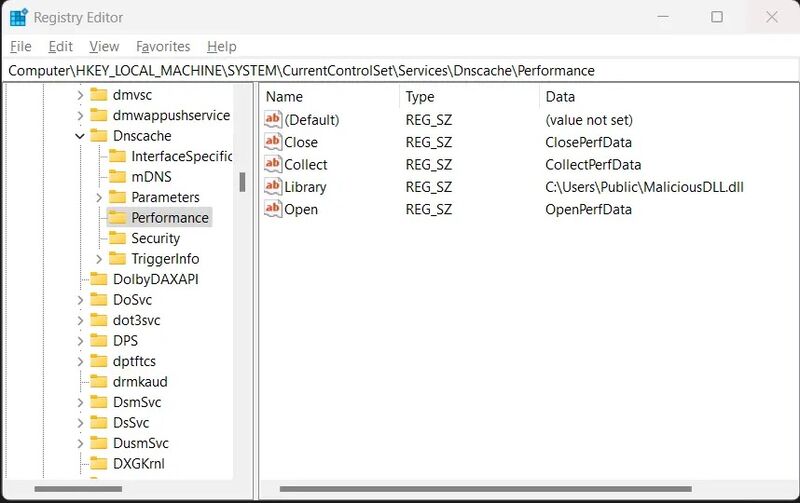

مهاجمان میتوانند با سوءاستفاده از مجوزهای گروه “Network Configuration Operators”، DLLهای مخرب مربوط به Performance Counter را در کلید رجیستری سرویس DnsCache ثبت کند. پس از ثبت، این DLLها هنگام اجرا توسط ابزارهایی مانند PerfMon.exe یا WMI با سطح دسترسی سیستمی (SYSTEM) اجرا خواهند شد.

این حمله از قابلیت ویندوز برای بارگذاری و اجرای DLLهای سفارشی به عنوان بخشی از زیرساخت Performance Counter استفاده میکند.

مهاجم چهار کلید فرعی خاص رجیستری شامل Library، Open، Collect و Close را ثبت میکند که به DLL مخرب اشاره دارند.

هنگامی که Performance Counter از طریق کوئریهای WMI یا ابزارهای مانیتورینگ فراخوانی میشود، کد مخرب با سطح دسترسی SYSTEM اجرا شده و منجر به افزایش سطح دسترسی مهاجم میگردد.

این روش بر اساس تحقیقات پیشین درباره سوءاستفاده از Performance Counters بنا شده است، اما بهطور خاص در بستر گروههای امنیتی پیشفرض اکتیو دایرکتوری به کار گرفته شده است.

اثبات مفهوم (PoC) این اکسپلویت نشان میدهد که مهاجم میتواند با ایجاد ورودیهای رجیستری خاص و استقرار یک DLL مخرب، سطح دسترسی خود را افزایش دهد.

این اکسپلویت بدون نیاز به تعامل کاربر عمل میکند، که آن را بهویژه در محیطهایی که Active Directory بهطور گسترده استفاده میشود، خطرناکتر میکند.

مایکروسافت این آسیبپذیری را در به روزرسانی Patch Tuesday ژانویه ۲۰۲۵ برطرف کرده است. این پچ با تغییر مجوزهای گروه “Network Configuration Operators”، امکان ایجاد زیرکلیدها در کلیدهای رجیستری حساس را از آنها سلب کرده است.

به سازمانها اکیداً توصیه میشود این بهروزرسانی را فوراً اعمال کنند تا از سوءاستفاده احتمالی جلوگیری شود.

برای سیستمهایی که بهطور فوری نمیتوانند بهروزرسانی شوند، مدیران باید عضویت در گروه “Network Configuration Operators” را محدود کرده و فعالیتهای غیرمعمول در رجیستری یا Performance Counter را نظارت کنند.

کد PoC آسیب پذیری CVE-2025-21293 بر اهمیت اقدامات امنیتی پیشگیرانه و بهروزرسانی بهموقع در محیطهای سازمانی تأکید میکند. این آسیب پذیری نشان میدهد که چگونه پیکربندیهای بهظاهر جزئی در گروههای امنیتی پیشفرض میتوانند در ترکیب با ویژگیهای دیگر سیستم منجر به پیامدهای شدید شوند.