بیش از ۲۰۰,۰۰۰ وبسایت وردپرسی نسخهای آسیبپذیر از افزونه Post SMTP را استفاده میکنند که به هکرها امکان میدهد کنترل حساب مدیر را بهدست گیرند.

جزئیات آسیبپذیری در Post SMTP

افزونه Post SMTP، یک ابزار محبوب ارسال ایمیل برای وردپرس با بیش از ۴۰۰,۰۰۰ نصب فعال، بهعنوان جایگزینی قابلاعتماد و دارای ویژگیهای فراوان برای تابع پیشفرض wp_mail() عرضه شده است.

در ۲۳ می، یک محقق امنیتی این نقص را به شرکت امنیتی وردپرس PatchStack گزارش داد. این آسیبپذیری با شناسه CVE-2025-24000 ثبت شده و امتیاز شدت متوسط ۸.۸ دریافت کرده است.

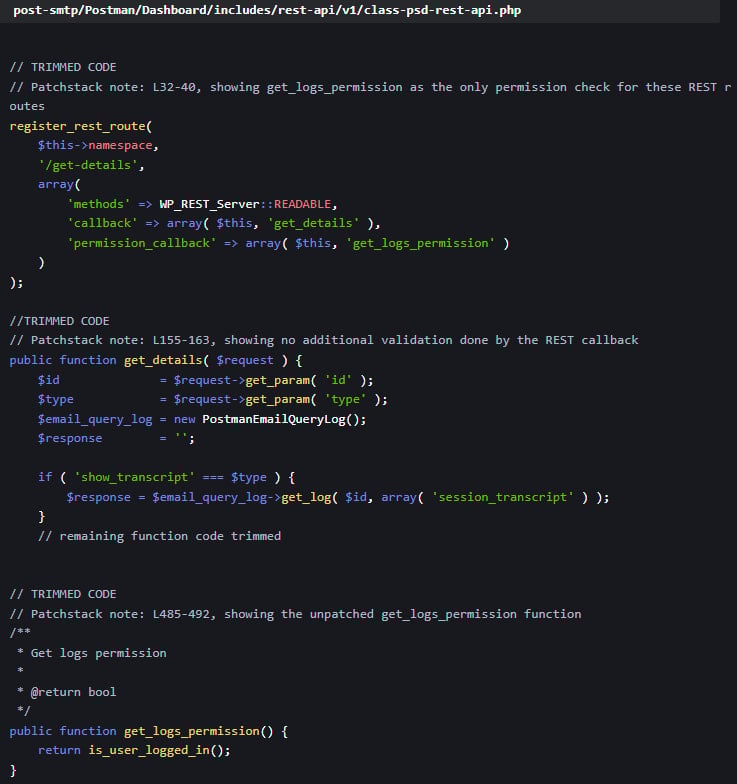

این نقص امنیتی تمام نسخههای Post SMTP تا نسخه ۳.۲.۰ را تحت تأثیر قرار میدهد و ناشی از مکانیزم کنترل دسترسی ناکارآمد در اندپوینت REST API افزونه است که بدون تأیید سطح مجوز کاربر بررسی میکرد، آیا او وارد سیستم شده یا خیر. این موضوع به کاربران با دسترسی پایین، مانند مشترکان(subscribers)، اجازه میداد به لاگهای ایمیل حاوی محتوای کامل ایمیلها دسترسی پیدا کنند. در سایتهای آسیبپذیر، یک مشترک میتوانست درخواست بازنشانی رمز عبور برای حساب مدیر را آغاز کرده، ایمیل بازنشانی را از طریق لاگها رهگیری کند و کنترل حساب را بهدست گیرد.

وضعیت پچ و بهروزرسانیها

توسعهدهنده افزونه، سعد اقبال، در ۲۶ می از این نقص مطلع شد و راهحلی برای بررسی توسط PatchStack ارائه داد. این راهحل شامل افزودن بررسیهای اضافی مجوز در تابع get_logs_permission بود که پیش از دسترسی به فراخوانیهای حساس API، سطح مجوز کاربر را تأیید میکرد. این اصلاح در نسخه ۳.۳.۰ افزونه Post SMTP اعمال شد و در ۱۱ ژوئن منتشر گردید.

آمار دانلود در WordPress.org نشان میدهد که کمتر از نیمی از کاربران افزونه (۴۸.۵٪) به نسخه ۳.۳.۰ ارتقاء دادهاند. این بدان معناست که بیش از ۲۰۰,۰۰۰ وبسایت همچنان در برابر CVE-2025-24000 آسیبپذیرند.

بهطور خاص، ۲۴.۲٪ از سایتها، معادل ۹۶,۸۰۰ وبسایت، همچنان از نسخههای شاخه 2.x افزونه Post SMTP استفاده میکنند که علاوه بر این نقص، در برابر آسیبپذیریهای امنیتی دیگری نیز آسیبپذیرند و در معرض حملات قرار دارند.