در یک افشاگری تازه، محققان امنیتی اعلام کردند که یک هکر آماتور به نام Coquettte، در حال استفاده از خدمات هاست bulletproof روسی(BPH) به نام Proton66 برای توزیع بدافزار بودهاست؛ اما یک اشتباه امنیتی عملیاتی ساده باعث لو رفتن کل عملیات او شده است.

شرکت DomainTools پس از کشف دامنه جعلی cybersecureprotect[.]com که بهظاهر یک سرویس آنتیویروس بود اما در واقع یک پایگاه توزیع بدافزار محسوب میشد، توانست زنجیرهای از ردپاها را تا سرورهای Proton66 دنبال کند و به شواهدی از فعالیتهای یک بازیگر نوظهور در فضای سایبری برسد.

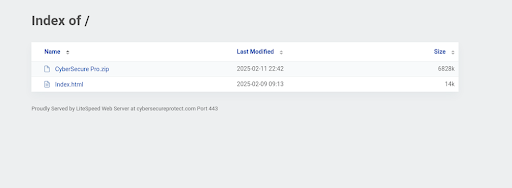

شرکت مذکور اعلام کرد که یک نقص در عملیات امنیتی (OPSEC) در این دامنه شناسایی کرده که زیرساخت مخرب آن را در معرض نمایش داده و بدین ترتیب پیلودهای بدافزار روی این سرور را افشا کرده است.

در گزارش منتشرشده آمده است که Coquettte، یک مجرم سایبری آماتور که از هاستینگ غیرقانونی Proton66 برای پخش بدافزار و فعالیتهای غیرقانونی استفاده میکند، را فاش نمود.

Proton66 که به سرویس BPH (bulletproof hosting) دیگری به نام PROSPERO نیز مرتبط است، به کمپینهای متعددی برای توزیع بدافزارهای دسکتاپ و اندروید مانند GootLoader، Matanbuchus، SpyNote، Coper (که با نام Octo نیز شناخته میشود) و SocGholish نسبت داده شده است. صفحات فیشینگ میزبانیشده در این سرویس از طریق پیامک به کاربران ارسال میشوند تا آنها را فریب داده و اطلاعات بانکی و کارت اعتباریشان را به سرقت ببرند.

جزئیات حمله Coquettte

Coquettte یکی از عوامل تهدیدی است که از مزایای اکوسیستم Proton66 برای توزیع بدافزار تحت پوشش آنتیویروسهای جعلی استفاده میکند.

در این عملیات، یک آرشیو ZIP به نام CyberSecure Pro.zip شامل یک نصبکننده ویندوز(CyberSecure Pro.msi) وجود دارد که پس از اجرا، برنامه(CyberSecureV.exe)، بدافزار مرحله دوم(stapelia.exe) و اسکریپتهای پیکربندی برای ماندگاری در سیستم و اجرای پیلودهای اضافی را از یک سرور راه دور بارگیری میکند.

بدافزار مرحله دوم، لودری به نام Rugmi (با نام دیگر Penguish) است که پیشتر برای اجرای ربایندههای اطلاعات مانند Lumma، Vidar و Raccoon استفاده شده است. این لودر وظیفه ارسال پیلودهای ثانویه از یک سرور فرمان و کنترل (C2) به آدرس cia[.]tf را بر عهده دارد. همچنین مسئولیت بارگیری بدافزار های دیگر و استفاده از تکنیک های مبهمسازی برای شناسایی نشدن را بر عهده دارد.

اطلاعات بیشتر از Coquettte

تحلیل ردپای دیجیتالی Coquettte یک وبسایت شخصی را آشکار کرد که در آن این فرد ادعا کرده یک «برنامهنویس نرمافزار ۱۹ ساله در حال تحصیل در رشته توسعه نرمافزار» است.

علاوه بر این، دامنه cia[.]tf با آدرس ایمیلی ثبت شده که به شکل root@coquettte[.]com بوده و این موضوع تأییدی بر آن است که این عامل تهدید، کنترل سرور C2 و همچنین سایت امنیتی جعلی را بهعنوان پایگاه توزیع بدافزار در اختیار داشته است.

شرکت DomainTools اعلام کرده است که Coquettte احتمالاً فردی جوان و دانشجو است، که این با اشتباهات آماتورگونهای مثل دایرکتوریهای باز در فعالیتهایش همخوانی دارد.

ارتباط احتمالی با گروهی با نام Horrid

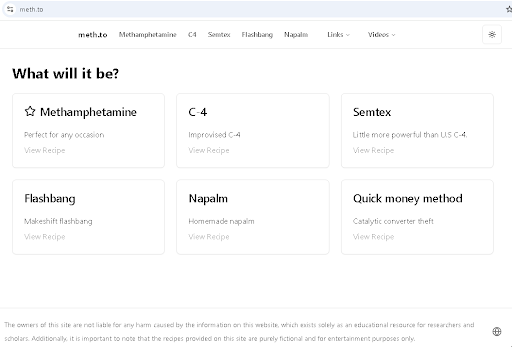

فعالیتهای Coquettte تنها به توزیع بدافزار محدود نمیشود؛ او همچنین چند وبسایت دیگر را مدیریت میکند که در آنها راهنماهایی برای ساخت مواد مخدر و سلاحهای غیرقانونی به فروش میرسند.

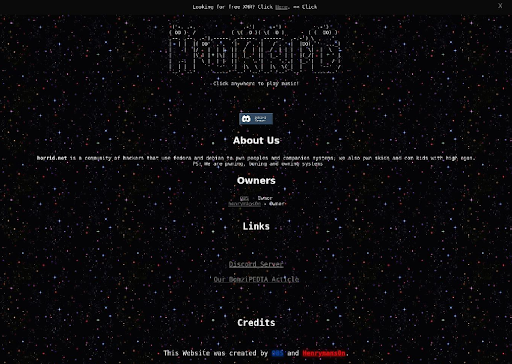

بر اساس تحلیلها، Coquettte احتمالا با یک گروه هکری بزرگتر به نام Horrid در ارتباط است. یکی از دامنه های مرتبط با Coquettte دارای آدرس horrid[.]xyz است که توسط همین گروه ثبت شده و به نظر میرسد قسمتی از اکوسیستم آنها باشد.

در گزارش DomainTools آمده است که الگوی زیرساختهای مشترک نشان میدهد که افرادی که پشت این وبسایتها هستند ممکن است خود را با نام “Horrid” معرفی کنند و Coquettte تنها یک نام مستعار برای یکی از اعضای این گروه باشد و یک فرد مستقل نیست.

وابستگی این گروه به چندین دامنه مرتبط با جرایم سایبری و محتوای غیرقانونی نشان میدهد که آنها مانند یک مرکز رشد برای مجرمان سایبری تازهکار عمل میکنند؛ جایی که منابع و زیرساختهای لازم را برای افراد مشتاق به فعالیت در محافل زیرزمینی سایبری فراهم میکنند.

شاخص های نفوذ منتشر شده را در این لینک گیت هاب میتوانید مشاهده کنید.