پژوهشگران امنیت سایبری فاش کردهاند که زیرساخت آنلاین گروه باجافزار RansomHub بدون هیچ توضیحی از تاریخ ۱ آوریل ۲۰۲۵ از دسترس خارج شده است، که این موضوع نگرانیهایی را در میان همکاران این زیرساخت عملیات باجافزار بهعنوانسرویس (RaaS) برانگیخته است.

شرکت امنیت سایبری سنگاپوری Group-IB اعلام کرد که این اتفاق ممکن است باعث مهاجرت برخی همکاران به گروه Qilin شده باشد، چرا که “افشاهای منتشرشده در سایت نشت اطلاعات این گروه (DLS) از ماه فوریه دو برابر شدهاند.”

فعالیتهای RansomHub از ابتدای آوریل دچار وقفه شده، چرا که «بسیاری از اعضا گروه را ترک کردهاند»؛ موضوعی که میتواند نشانهای از تعطیلی احتمالی این گروه باجافزاری یا آمادهسازی برای تغییر نام و برند جدید باشد.

تقریباً در همان زمان، گروه DragonForce اعلام کرد که یک کارتل باجافزاری تشکیل داده است. ما همچنین میدانیم که برخی از مهاجمان سایبری وابسته به RansomHub، هماکنون به گروههای دیگر پیوستهاند. برای مثال، گروه باجافزاری VanHelsing توسط اعضای سابق RansomHub ایجاد شده و برخی دیگر شروع به استفاده از نسخههای متفاوتی از باجافزار کردهاند. در نهایت، RansomBay اکنون روی زیرساختهای DragonForce اجرا میشود.

درباره RansomHub

RansomHub، که اولین بار در فوریه ۲۰۲۴ ظهور کرد، تخمین زده میشود دادههای بیش از ۲۰۰ قربانی را سرقت کرده باشد. این گروه جای دو گروه برجسته RaaS، یعنی LockBit و BlackCat، را گرفت و با پیشنهاد تقسیم سودهای کلان، همکاران آنها، از جمله Scattered Spider و Evil Corp، را جذب کرد.

Group-IB در گزارشی اعلام کرد که پس از احتمال خرید برنامه وب و کد منبع باجافزار Knight (که قبلا Cyclops نام داشت)، RansomHub بهسرعت در صحنه باجافزار رشد کرد، به لطف ویژگیهای پویای رمزگذار چندپلتفرمی آن و مدل تهاجمی و دوستدار همکاران که انگیزههای مالی قابلتوجهی ارائه میداد.

باجافزار RansomHub برای کار روی ویندوز، لینوکس، FreeBSD و ESXi و همچنین معماریهای x86، x64 و ARM طراحی شده است. همچنین میتواند سیستمهای فایل محلی و راهدور را از طریق SMB و SFTP رمزگذاری کند. هرچند این باجافزار از حمله به شرکتهای واقع در کشورهای مشترکالمنافع (CIS)، کوبا، کره شمالی و چین خودداری میکند.

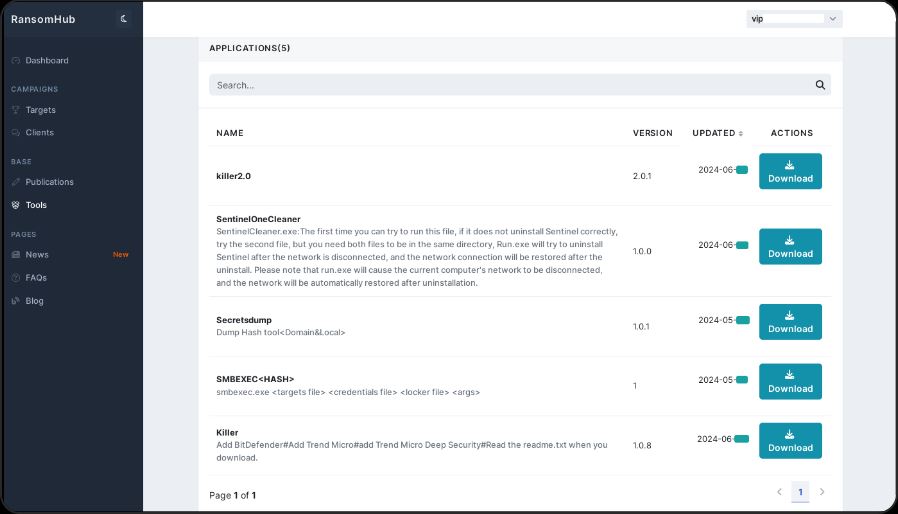

پنل همکاران RansomHub، که برای پیکربندی باجافزار از طریق رابط وب استفاده میشود، دارای بخش اختصاصی «اعضا» است که به اعضای گروه همکاران امکان ایجاد حسابهای کاربری روی دستگاه را میدهد. از حداقل ژوئن ۲۰۲۴، ماژول «Killer» نیز به همکاران ارائه شده بود تا با استفاده از تکنیک BYOVD، نرمافزارهای امنیتی را غیرفعال کرده و دور بزنند. با این حال، این ابزار به دلیل نرخ تشخیص بالا متوقف شده است.

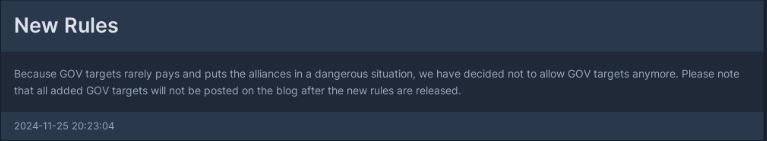

در ۲۵ نوامبر، مدیران گروه باجافزاری یادداشتی جدید در پنل همکاران منتشر کردند که هرگونه حمله به نهادهای دولتی را اکیدا ممنوع اعلام میکرد. بنابراین، از همه همکاران دعوت شده بود تا از چنین اقداماتی خودداری کنند، زیرا ریسک بالا و بازگشت سرمایه سودآور نخواهد بود.

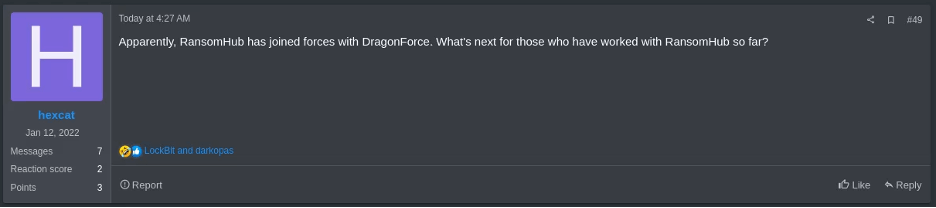

انتقال احتمالی به DragonForce

به گفته GuidePoint Security، زنجیره رویدادهای پس از قطعی زیرساخت RansomHub محیط نامطمئنی را که به نظر میرسد همکاران RansomHub در حال حاضر در آن قرار دارند، برجسته میکند ، بهطوری که گروه رقیب RaaS، یعنی DragonForce، در انجمن RAMP ادعا کرد که RansomHub تصمیم گرفته به زیرساخت آنها، تحت عنوان جدید «کارتل باجافزاری DragonForce»، منتقل شود.

شایان ذکر است که یک گروه باجافزاری دیگر به نام BlackLock نیز به نظر میرسد پس از آنکه DragonForce در اواخر مارس ۲۰۲۵ سایت نشت اطلاعات آن را دستکاری (deface) کرد، همکاری خود را با DragonForce آغاز کرده است.

شرکت GuidePoint Security اعلام کرد:

«گفتوگوهایی که در انجمنهای RAMP در جریان است، بهخوبی نشاندهنده وضعیت نامشخصی است که همکاران RansomHub در حال حاضر با آن مواجهاند. به نظر میرسد آنها از وضعیت گروه و حتی موقعیت خودشان در میانه یک ‘تملک احتمالی’ بیاطلاع هستند.»

آینده نامشخص است که آیا این بیثباتی به معنای آغاز پایان RansomHub خواهد بود، هرچند نمیتوان نادیده گرفت که گروهی که با وعده ثبات و امنیت برای همکاران به شهرت رسید، اکنون ممکن است در هر دو زمینه همکاران خود را ناامید کرده یا فریب داده باشد.

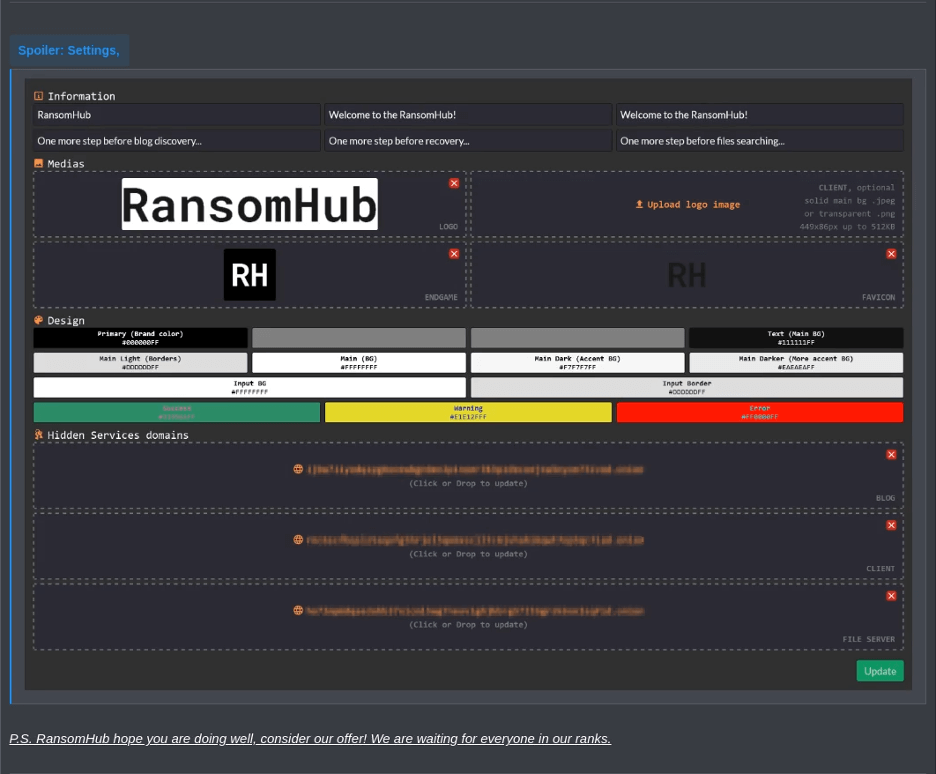

واحد مقابله با تهدیدات Secureworks، که تغییر نام DragonForce به «کارتل» را نیز رصد کرده است، اعلام کرد این تلاش بخشی از مدل کسبوکار جدیدی است که برای جذب همکاران و افزایش سود طراحی شده و به همکاران اجازه میدهد برندهای خود را ایجاد کنند.

این مدل با طرح سنتی RaaS متفاوت است که در آن توسعهدهندگان اصلی زیرساخت دارکوب را راهاندازی کرده و همکارانی را از دنیای زیرزمینی جرایم سایبری استخدام میکنند، که پس از تهیه دسترسی به شبکههای هدف از یک دلال دسترسی اولیه (IAB) در ازای ۷۰ درصد از پرداخت باج، حملات را انجام میدهند.

در این مدل، DragonForce زیرساخت و ابزارهای خود را ارائه میدهد اما همکاران را ملزم به استفاده از باجافزار خود نمیکند. ویژگیهای تبلیغشده شامل پنلهای مدیریتی و مشتری، ابزارهای رمزگذاری و مذاکره باج، سیستم ذخیرهسازی فایل، سایت افشای داده مبتنی بر TOR و دامنه.onion و خدمات پشتیبانی است.

تحولات اکوسیستم باجافزار و ظهور تهدیدات نوین

قطعی زیرساخت RansomHub در آوریل ۲۰۲۵ به بیثباتی در میان همکاران این گروه منجر شد و زمینهساز ظهور گروههای جدید باجافزاری شد. تهدیدات باجافزاری نشانههایی از تجزیه به گروههای کوچکتر و تغییر نام مکرر برای فرار از نظارت و حفظ تداوم عملیات نشان میدهند، که نشاندهنده «تغییر گسترده به سمت مخفیکاری و انعطافپذیری» است.

در قسمت زیر باجافزار های نوین و روش آنها برای انجام عملیات خود را مشاهده میکنید:

- گروه Anubis، که در فوریه ۲۰۲۵ ظهور کرد، از روش نوین «اخاذی فقط با داده» استفاده میکند و با تهدید به انتشار تحلیل دادههای سرقتشده و اطلاع به نهادهای نظارتی، فشار را بر قربانیان افزایش میدهد.

- ELENOR-corp، نوع جدید باجافزار Mimic، با هدفگیری مراکز درمانی و استفاده از تکنیکهای پیشرفته ضدجرمشناسی، پیچیدگی حملات را نشان میدهد.

- گروه Qilin، که همکاران RansomHub به آن پیوستهاند، با استفاده از ایمیلهای فیشینگ جعلی که بهعنوان هشدارهای احراز هویت ScreenConnect طراحی شدهاند، از طریق کیت فیشینگ AitM به یک ارائهدهنده خدمات مدیریتشده (MSP) نفوذ کرده و حملات باجافزاری را علیه مشتریان آن اجرا کرده است.

- گروه CrazyHunter بخشهای درمانی، آموزشی و صنعتی تایوان را هدف قرار داده و با استفاده از تکنیکهای BYOVD و ابزار متنباز ZammoCide، اقدامات امنیتی را دور زده است.

- گروه Interlock با بهرهگیری از استراتژی ClickFix، زنجیره حملهای چندمرحلهای را آغاز کرده که باجافزار را همراه با یک بکدور به نام Interlock RAT و ابزارهای سرقت داده مانند Lumma و BerserkStealer مستقر میکند.

- تحلیل چتهای Black Basta توسط FIRST نیز نشاندهنده استفاده از مهندسی اجتماعی و سوءاستفاده از VPN است.

این تحولات خطرات فزایندهای برای صنایع حساس مانند سلامت ایجاد میکند و نشاندهنده گرایش اکوسیستم باجافزار به مخفیکاری و تنوع در مدلهای عملیاتی است.