یک محقق امنیتی نمونه اولیهای جزئی از اکسپلویت یک آسیبپذیری در فایروال برنامه وب FortiWeb منتشر کرده که به مهاجم راه دور امکان دور زدن احراز هویت را میدهد. این نقص بهصورت مسئولانه به Fortinet گزارش شد و اکنون با کد CVE-2025-52970 ردیابی میشود. Fortinet در ۱۲ آگوست یک پچ برای آن منتشر کرد.

جزئیات آسیبپذیری CVE-2025-52970 در FortiWeb

محقق امنیتی Aviv Y این آسیبپذیری را FortMajeure نامیده و آن را «خطایی خاموش که نباید رخ میداد» توصیف کرده است. از نظر فنی، این نقص یک خواندن خارج از محدوده (out-of-bounds read) در تجزیه کوکیهای FortiWeb است که به مهاجم اجازه میدهد پارامتر Era را به مقداری غیرمنتظره تنظیم کند.

این مشکل باعث میشود سرور از یک کلید مخفی تمامصفر برای رمزگذاری نشست و امضای HMAC استفاده کند، که ساخت کوکیهای احراز هویت جعلی را بسیار آسان میکند. سوءاستفاده از این نقص منجر به دور زدن کامل احراز هویت میشود و به مهاجم امکان میدهد هویت هر کاربر فعال، از جمله مدیر، را جعل کند.

برای سوءاستفاده موفق از CVE-2025-52970، کاربر هدف باید در زمان حمله نشست فعالی داشته باشد و مهاجم باید یک فیلد عددی کوچک در کوکی را با روش بروتفورس حدس بزند. این فیلد توسط تابع refresh_total_logins() (در کتابخانه libncfg.so) اعتبارسنجی میشود و یک عدد ناشناخته است که مهاجم باید آن را حدس بزند. به گفته محقق، این عدد معمولا در محدودهای کوچک و کمتر از ۳۰ است، که فضای جستجوی آن را به حدود ۳۰ درخواست محدود میکند. از آنجا که اکسپلویت از کلید تمامصفر (ناشی از اشکال Era) استفاده میکند، هر حدس بهسرعت با بررسی پذیرش کوکی جعلی آزمایش میشود.

این آسیبپذیری نسخههای FortiWeb ۷.۰ تا ۷.۶ را تحت تأثیر قرار میدهد و در نسخههای زیر برطرف شده است:

- FortiWeb ۷.۶.۴ و بالاتر

- FortiWeb ۷.۴.۸ و بالاتر

- FortiWeb ۷.۲.۱۱ و بالاتر

- FortiWeb ۷.۰.۱۱ و بالاتر

Fortinet اعلام کرده که نسخههای FortiWeb ۸.۰ تحت تأثیر این نقص نیستند و نیازی به اقدام ندارند.

توصیه امنیتی

در اطلاعیه امنیتی هیچ راهکار موقتی یا توصیه کاهش خطر ارائه نشده، بنابراین ارتقا به نسخه امن تنها اقدام مؤثر توصیهشده است. امتیاز شدت CVSS این نقص ۷.۷ است که ممکن است بهدلیل «پیچیدگی بالای حمله» ناشی از نیاز به بروتفورس گمراهکننده باشد؛ اما در عمل، این جستجو ساده و سریع انجام میشود.

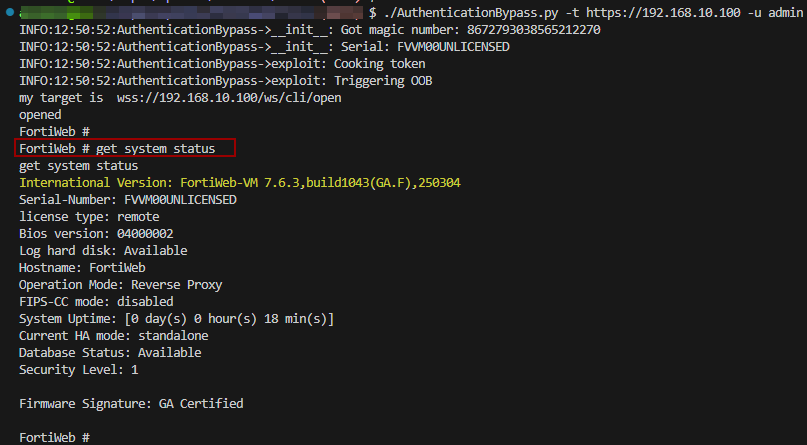

کد اثبات مفهومی آسیبپذیری CVE-2025-52970 در FortiWeb

محقق خروجی یک اثبات مفهومی (PoC) را به اشتراک گذاشت که جعل هویت مدیر در یک اندپوینت REST را نشان میدهد؛ اما اکسپلویت کامل، که شامل اتصال به رابط خط فرمان (CLI) FortiWeb از طریق مسیر /ws/cli/open است، منتشر نشده است.

Aviv Y به BleepingComputer اعلام کرد که جزئیات کامل اکسپلویت را بعدا منتشر خواهد کرد؛ زیرا اطلاعیه Fortinet بهتازگی منتشر شده و او میخواهد به مدیران سیستم فرصت بیشتری برای اعمال پچ بدهد. او توضیح داد که جزئیات منتشرشده هسته مشکل را نشان میدهند؛ اما برای مهاجمان حتی با دانش بالا کافی نیست تا زنجیره کامل اکسپلویت تسلیحشده را استنباط کنند؛ زیرا نیاز به مهندسی معکوس ساختار دادههای اختصاصی Fortinet دارد که کاری غیرعملی است.

با این حال، اقدام فوری برای کاهش خطر این مشکل ضروری است؛ زیرا هکرها این اطلاعیهها را از نزدیک دنبال میکنند و آماده اکسپلویت پس از انتشار نمونههای کامل هستند. Aviv Y هنوز تاریخ دقیقی برای انتشار اکسپلویت تعیین نکردهاست؛ اما قصد دارد به مدافعان زمان کافی برای واکنش به این خطر بدهد.