Proofpoint و Threatray گزارش دادند که گروه هکری Bitter APT، که بهعنوان یک گروه تحت حمایت دولت هند شناخته میشود، برای جمعآوری اطلاعات همراستا با منافع این دولت فعالیت میکند. این گروه، که با نامهای APT-C-08، APT-Q-37، Hazy Tiger، Orange Yali، T-APT-17 و TA397 نیز شناخته میشود، ابزارهای متنوعی با الگوهای کدنویسی یکسان، بهویژه در جمعآوری اطلاعات سیستم و مبهمسازی رشتهها، بهکار میبرد.

Bitter در گذشته عمدتا نهادهای جنوب آسیا را هدف قرار داده بود؛ اما حملاتی نیز به چین، عربستان سعودی و آمریکای جنوبی انجام داده است. در دسامبر ۲۰۲۴، شواهدی از هدفگیری ترکیه با بدافزارهای WmRAT و MiyaRAT گزارش شد که نشاندهنده گسترش جغرافیایی این گروه است.

Proofpoint اعلام کرد که Bitter حملات خود را روی زیرمجموعهای بسیار محدود از اهداف، شامل دولتها، نهادهای دیپلماتیک و سازمانهای دفاعی، متمرکز کرده تا اطلاعات سیاست خارجی یا امور جاری را جمعآوری کند.

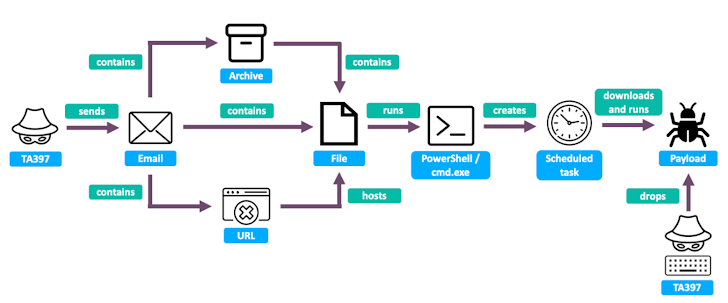

زنجیره حمله گروه Bitter APT

زنجیرههای حمله معمولا از ایمیلهای فیشینگ هدفمند(spear-phishing) استفاده میکنند که از ارائهدهندگان ایمیل مانند 163[.]com، 126[.]com و ProtonMail یا حسابهای هکشده مرتبط با دولتهای پاکستان، بنگلادش و ماداگاسکار ارسال میشوند.

Bitter در این کمپینها با جعل هویت نهادهای دولتی و دیپلماتیک چین، ماداگاسکار، موریس و کره جنوبی، گیرندگان را به باز کردن پیوستهای آلوده ترغیب میکند. Proofpoint افزود که این گروه حتی از جعل هویت متحدان هند استفاده میکند و با بهرهگیری از اطلاعات واقعی ماداگاسکار و موریس، حملات فیشینگ علیه نهادهای ترکیهای و چینی در اروپا را اجرا کرده است.

فعالیتهای Bitter

Bitter در دو کمپین جداگانه علیه سازمانهای دولتی، فعالیتهای دستی (hands-on-keyboard) انجام داده و ابزارهای اضافی مانند KugelBlitz و BDarkRAT، یک تروجان .NET با قابلیتهای دسترسی راهدور از سال ۲۰۱۹، را مستقر کرده است. BDarkRAT امکان جمعآوری اطلاعات سیستم، اجرای دستورات شل، دانلود فایلها و مدیریت فایلها را فراهم میکند.

ابزارهای Bitter

ابزارهای دیگر این گروه شامل موارد زیر هستند:

- ArtraDownloader: دانلودکننده ای به زبان C++ که اطلاعات سیستم را جمعآوری و فایل راهدور را دانلود و اجرا میکند.

- Keylogger: ماژولی به زبان C++ برای ثبت کلیدها و محتوای کلیپبورد.

- WSCSPL Backdoor: بکدوری که از ArtraDownloader تحویل داده شده و دستورات راهدور را اجرا میکند.

- MuuyDownloader (ZxxZ): تروجانی که کد راهدور را اجرا میکند.

- Almond RAT: تروجان .NET با قابلیت اجرای دستورات، انتقال فایل و جمعآوری اطلاعات.

- ORPCBackdoor: بکدوری که از پروتکل RPC برای ارتباط با سرور C2 استفاده میکند.

- KiwiStealer: رباینده اطلاعاتی که فایلهای با شرایط خاص را استخراج میکند.

- KugelBlitz: لودر شلکد برای استقرار فریمورک Havoc C2.

Knownsec 404 Team گزارش داد که ORPCBackdoor به گروه Mysterious Elephant، مرتبط با گروههای هندی مانند SideWinder، Patchwork، Confucius وBitter، نسبت داده شده است.

شواهد عملیاتی

تحلیل فعالیتهای دستی Bitter نشاندهنده برنامه کاری دوشنبه تا جمعه در منطقه زمانی استاندارد هند (IST) است، که با زمان ثبت دامنههای WHOIS و صدور گواهیهای TLS همخوان است. Proofpoint و Threatray اعلام کردند که Bitter به احتمال زیاد برای یک سازمان اطلاعاتی هند فعالیت میکند و زیرساختهای آن در ساعات کاری استاندارد IST فعال است.