🔍 پژوهشگران امنیتی اخیراً کمپین حملات فیشینگ را شناسایی کردهاند که با جعل نهادهای دولتی اوکراین، بدافزارهای خطرناکی مانند CountLoader، Amatera Stealer و PureMiner را توزیع میکند.

طبق گزارش محقق «FortiGuard Labs» از شرکت Fortinet، این حملات از فایلهای SVG مخرب در ایمیلها استفاده میکنند تا قربانی را فریب دهند و او را به باز کردن پیوست آلوده ترغیب کنند.

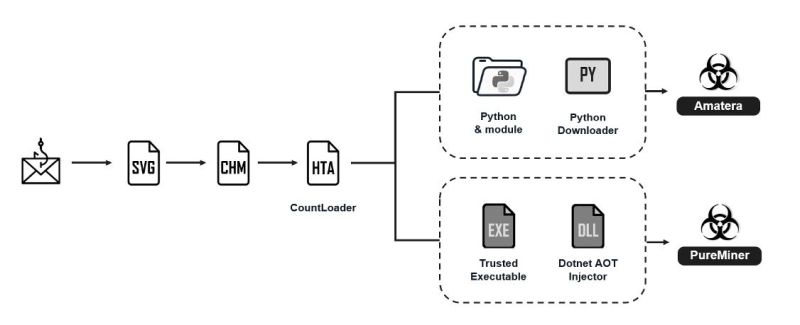

🧪 زنجیرهی حمله چگونه عمل میکند؟

ایمیلهای مورد استفاده در حملات فیشینگ حاوی یک فایل SVG هستند که در ظاهر بیخطرند.

باز کردن فایل باعث دانلود یک فایل ZIP رمزدار میشود.

این فایل ZIP شامل یک فایل CHM (فرمت راهنمای ویندوز) است.

اجرای CHM باعث فعال شدن زنجیرهای از عملیات میشود که در نهایت منجر به نصب CountLoader میگردد.

در این کمپین، CountLoader به عنوان واسطهای برای نصب دو بدافزار اصلی عمل میکند:

🕵️♂️ Amatera Stealer: یک نسخه از ACRStealer که اطلاعات سیستم، فایلها، دادههای مرورگرهای مبتنی بر Chromium و Gecko، و حتی اطلاعات برنامههایی مانند Steam، Telegram، FileZilla و کیفپولهای رمزارز را سرقت میکند.

⛏️ PureMiner: یک ماینر رمزارز مخفی که در پسزمینه اجرا میشود و از منابع سیستم قربانی برای استخراج ارز دیجیتال سوءاستفاده میکند.

🧰 خانوادهی بدافزار PureCoder

هر دو بدافزار PureMiner و PureHVNC RAT بخشی از مجموعهی ابزارهای توسعهیافته توسط گروهی به نام PureCoder هستند. محصولات این گروه عبارتند از:

🔐 PureCrypter – رمزگذار برای بدافزارهای Native و .NET

🖥️ PureRAT (ResolverRAT) – نسخهی پیشرفتهتر PureHVNC RAT

📥 PureLogs – ابزار سرقت اطلاعات و لاگر

🌐 BlueLoader – بدافزار باتنت برای اجرای بارهای مخرب از راه دور

💸 PureClipper – ابزار تغییر آدرس رمزارزها برای سرقت تراکنشها

🧬 تکنیکهای پیچیده و بدون فایل

Amatera Stealer و PureMiner بهصورت fileless عمل میکنند؛ یعنی بدون ذخیره فایل روی دیسک اجرا میشوند. این بدافزارها از روشهایی مانند:

✳️ .NET AOT compilation با تکنیک «process hollowing»

🧠 بارگذاری مستقیم در حافظه با استفاده از PythonMemoryModule

🧰 خانوادهی بدافزار PureCoder

هر دو بدافزار PureMiner و PureHVNC RAT بخشی از مجموعهی ابزارهای توسعهیافته توسط گروهی به نام PureCoder هستند. محصولات این گروه عبارتند از:

🔐 PureCrypter – رمزگذار برای بدافزارهای Native و .NET

🖥️ PureRAT (ResolverRAT) – نسخهی پیشرفتهتر PureHVNC RAT

📥 PureLogs – ابزار سرقت اطلاعات و لاگر

🌐 BlueLoader – بدافزار باتنت برای اجرای بارهای مخرب از راه دور

💸 PureClipper – ابزار تغییر آدرس رمزارزها برای سرقت تراکنشها

🧬 تکنیکهای پیچیده و بدون فایل

Amatera Stealer و PureMiner بهصورت fileless عمل میکنند؛ یعنی بدون ذخیره فایل روی دیسک اجرا میشوند. این بدافزارها از روشهایی مانند:

✳️ .NET AOT compilation با تکنیک «process hollowing»

🧠 بارگذاری مستقیم در حافظه با استفاده از PythonMemoryModule

🎯 هدفگیری دولتها و کاربران با حملات فیشینگ

مهاجمان با ارسال ایمیلهایی که حاوی فایل SVG هستند، کاربران را به سایتهای مخرب هدایت میکنند. این تکنیک نشان میدهد که فایلهای SVG نیز میتوانند همانند فایلهای HTML برای شروع زنجیرهی آلودگی استفاده شوند.

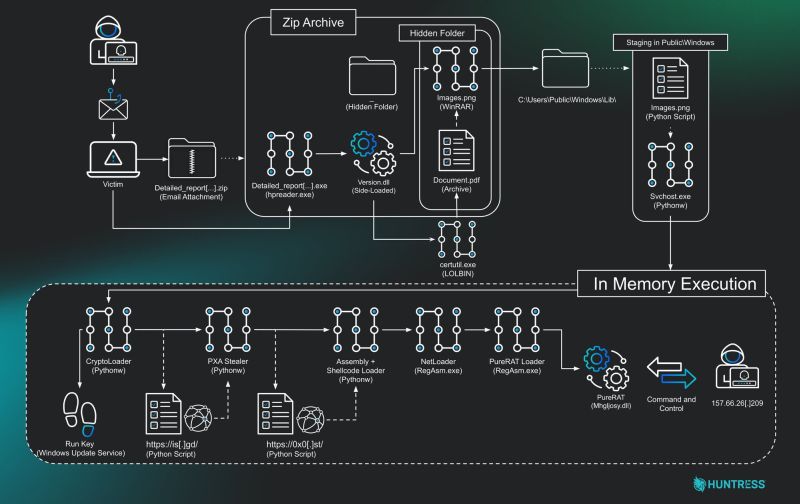

همزمان، گروهی دیگر که احتمالاً به زبان ویتنامی صحبت میکنند، با ایمیلهای فیشینگ حاوی «اعلان نقض حق نشر» کاربران را فریب داده و آنها را به دانلود فایل ZIP حاوی بدافزار PXA Stealer هدایت میکنند. این حمله نیز در نهایت به نصب PureRAT منجر میشود.

⚠️ نتیجهگیری: تهدیدی پیچیده و حرفهای

«James Northey»، پژوهشگر امنیتی، در اینباره میگوید:

«این کمپین نشان میدهد که چگونه یک حمله سادهی فیشینگ میتواند به یک زنجیرهی پیچیده با بارگذارهای درونحافظهای، تکنیکهای فرار از شناسایی و سرقت اطلاعات منجر شود. PureRAT در انتهای این زنجیره، کنترل کامل سیستم قربانی را در اختیار مهاجم قرار میدهد.»

روند تکامل این کمپینها از روشهای سادهی پنهانسازی گرفته تا استفاده از بدافزارهای پیشرفته، نشاندهندهی رشد و بلوغ قابلتوجه عاملان تهدید است.

✅ نکته امنیتی:

ایمیلهای ناشناس با پیوست SVG یا ZIP را باز نکنید.

راهکارهای EDR/XDR خود را بهروز نگه دارید.

رفتارهای غیرعادی شبکه و پردازشها را مانیتور کنید.