پژوهشگران امنیت سایبری جزئیات یک آسیبپذیری بحرانی در سیستمعامل WatchGuard Fireware را فاش کردند که میتواند به مهاجمان اجازه دهد بدون نیاز به احراز هویت، کد دلخواه خود را روی دستگاه اجرا کنند.

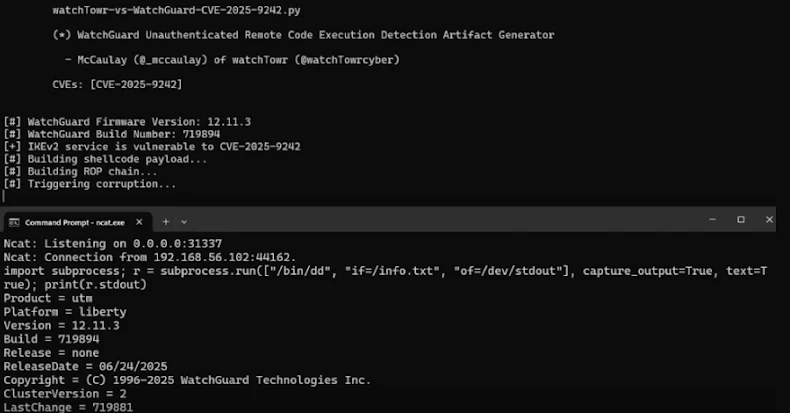

این نقص امنیتی با شناسه CVE-2025-9242 و امتیاز 9.3 CVSS، بهعنوان یک آسیبپذیری Out-of-Bounds Write در فرآیند iked سیستمعامل Fireware شناسایی شده است.

این نقص نسخههای 11.10.2 تا 11.12.4_Update1، 12.0 تا 12.11.3 و 2025.1 را تحتتأثیر قرار میدهد.

به گفتهی WatchGuard در گزارش امنیتی خود،

«این آسیبپذیری در فرآیند IKEv2 مربوط به VPN کاربران موبایل و همچنین VPN دفتر شعبه (Branch Office VPN) رخ میدهد، زمانی که تنظیمات با دروازهی پویا (Dynamic Gateway Peer) پیکربندی شده باشد.»

🔧 نسخههای پچ شده در WatchGuard Fireware

این مشکل در نسخههای زیر برطرف شده است:

2025.1.1 برای شاخهی 2025

12.11.4 برای شاخهی 12.x

12.3.1_Update3 (B722811) برای نسخههای دارای گواهی FIPS

12.5.13 برای مدلهای T15 و T35

نسخههای سری 11.x نیز به پایان عمر پشتیبانی (EOL) رسیدهاند.

🧠 جزئیات فنی آسیبپذیری

پژوهشگران watchTowr Labs این نقص را دارای تمام ویژگیهایی میدانند که گروههای باجافزار (Ransomware) به دنبالش هستند:

✅ قابل بهرهبرداری از طریق اینترنت

✅ بدون نیاز به احراز هویت

✅ امکان اجرای کد دلخواه روی تجهیزات مرزی شبکه (Perimeter Devices)

به گفتهی محقق امنیتی McCaulay Hudson، منبع آسیبپذیری در تابعike2_ProcessPayload_CERT

در فایلsrc/ike/iked/v2/ike2_payload_cert.c

قرار دارد. این تابع دادهی شناسایی کلاینت (client identification) را در بافر محلی ۵۲۰ بایتی کپی میکند، اما پیش از آن بررسی طول (length check) را انجام نمیدهد.

در نتیجه مهاجم میتواند با ارسال دادهی طولانیتر، باعث سرریز بافر (Buffer Overflow) و اجرای کد از راه دور در مرحلهی IKE_SA_AUTH شود — یعنی پیش از آنکه سرور اعتبار گواهی SSL را بررسی کند.

🧩 سناریوی حمله و اجرای کد

اگرچه سیستمعامل Fireware فاقد شِل تعاملی مانند /bin/bash است، اما پژوهشگران نشان دادند که میتوان از این نقص برای کنترل RIP (Instruction Pointer) استفاده کرد و با بهرهگیری از فراخوانی mprotect()، یک پوستهی تعاملی Python روی TCP ایجاد نمود — درواقع، این کار محافظت NX Bit را دور میزند.

مهاجم پس از دستیابی به این پوسته میتواند با مراحل زیر دسترسی کامل لینوکسی به سیستم بهدست آورد:

اجرای مستقیم دستور

execveدر پایتون و تنظیم سیستم فایل به حالت read/writeدانلود باینری BusyBox روی دستگاه

لینک کردن

/bin/shبه باینری BusyBox برای دسترسی کامل به شِل

⚙️ وضعیت فعلی و توصیههای امنیتی

WatchGuard این نقص را در نسخههای جدید برطرف کرده است.

کاربران باید Fireware OS خود را فوراً به آخرین نسخه بهروزرسانی کنند، بهویژه در دستگاههایی که سرویس VPN فعال دارند.

اطمینان از محدود کردن دسترسی VPN به IPهای مشخص و امن، میتواند احتمال بهرهبرداری را کاهش دهد.

🔒 جمعبندی

آسیبپذیری CVE-2025-9242 یکی از جدیترین باگهایی است که در ماههای اخیر در محصولات WatchGuard شناسایی شده است، زیرا:

بدون احراز هویت قابل سوءاستفاده است،

روی دستگاههای مرزی اجرا میشود،

و امکان اجرای کد دلخواه را به مهاجم میدهد.

این آسیبپذیری یادآور اهمیت حیاتی بهروزرسانی منظم تجهیزات امنیتی و شبکه است؛ چراکه حتی فایروالها و VPNهای سازمانی نیز در برابر نقصهای سطح پایین نرمافزاری مصون نیستند.