آیدان لئون، کارشناس امنیت سایبری و تحلیلگر تهدیدات در شرکت ZeroDay Labs، از وقوع یک حمله پیچیده زنجیره تأمین پرده برداشته است که در آن از ابزار معتبر VMware یعنی RVTools سوءاستفاده شده است.. RVTools برای مدیریت ماشینهای مجازی در محیط VMware مورد استفاده قرار میگیرد. این حمله، ابزار را بهطور موقت به وسیلهای برای توزیع نسخهای سفارشی از لودر Bumblebee تبدیل `کرده، که معمولا در حملات باجافزاری و کمپینهای دسترسی اولیه بهکار میرود.

این رخداد زمانی کشف شد که Microsoft Defender for Endpoint رفتار مشکوکی را بلافاصله پس از تلاش برای نصب RVTools گزارش داد. بررسیها نشان داده که فایل نصبی شامل فایلی مخرب به نام version.dll بودهاست که از همان مسیر نصب اجرا میشود، که رفتاری غیرمعمول برای این ابزار به شمار میرود.

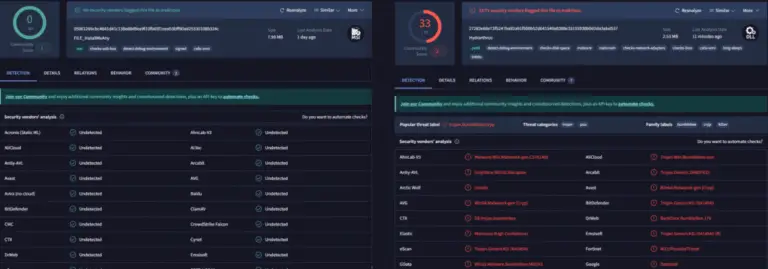

تحلیل فایل در VirusTotal نشان داد که ۳۳ موتور آنتیویروس از ۷۱ موتور آن را بهعنوان بدافزار و گونهای از لودر Bumblebee شناسایی کردند، که در استقرار ابزارهای نفوذ مانند Cobalt Strike و حملات باجافزاری نقش دارد.

متادیتای فایل مخرب حاوی عبارات گمراهکنندهای مانند عبارات زیر بودهاست، که به نظر میرسد برای ایجاد ابهام و گمراهی طراحی شدهاند و احتمالا تلاشی نمادین برای القای مفاهیم پیچیده هستند.

نام اصلی فایل: Hydrarthrus

شرکت: Enlargers pharmakos submatrix

محصول: nondimensioned yogis

توضیح: elephanta ungroupable clyfaker gutturalness

تحقیقات تأیید کرد که نسخه آلوده RVTools شامل فایل version.dll است، که در نسخههای سالم این ابزار وجود ندارد. وبسایت رسمی RVTools پس از کشف این رخداد بهطور موقت آفلاین شد و پس از بازگشت، نسخه نصبی سبکتری ارائه داد که با هش نسخه رسمی مطابقت داشت، که این نشاندهنده نفوذی موقت به زنجیره توزیع نرمافزار بودهاست.

برای مهار این تهدید، ZeroDay Labs اقدامات زیر را انجام داد:

- اجرای اسکن کامل با Microsoft Defender روی سیستم آلوده

- قرنطینه فایل مخرب version.dll

- بررسی و تأیید نصبهای فعلی RVTools در سازمان

- ارسال شاخصهای نفوذ (IOCs) به تیمهای شناسایی داخلی

- اطلاعرسانی به فروشنده