گزارشهای اخیر حاکی از یک حمله جاسوسی سایبری مهم میباشد که توسط گروه تحت حمایت دولت چین موسوم به “Salt Typhoon” (همچنین با نام “RedMike” شناخته میشود) انجام شده است. این گروه بین دسامبر 2024 و ژانویه 2025، بیش از 1000 دستگاه شبکه سیسکو که فاقد پچ امنیتی بودند را در سطح جهانی مورد سوءاستفاده قرار داد و هدف اصلی آن، بخشهای حیاتی مانند مخابرات و آموزش عالی بوده است.

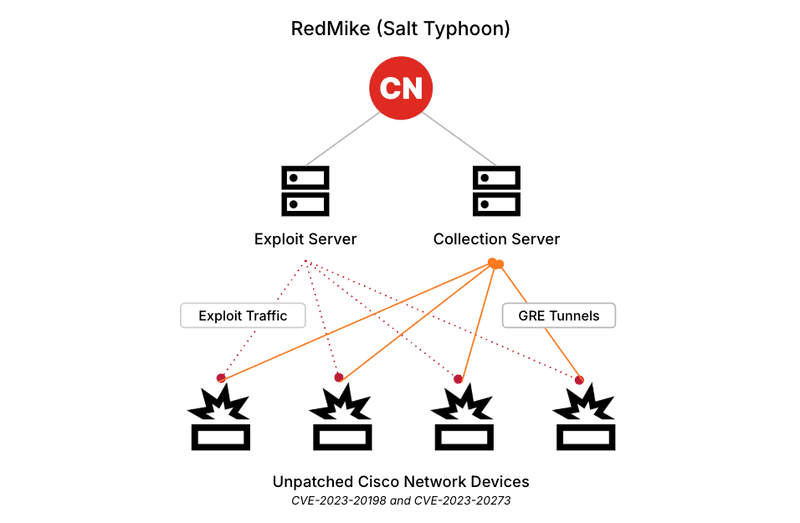

گروه Salt Typhoon دو آسیب پذیری افزایش سطح دسترسی با شناسههای CVE-2023-20198 و CVE-2023-20273 را در نرمافزار Cisco IOS XE مورد سوءاستفاده قرار داده است. این آسیب پذیریها که در اکتبر 2023 فاش شده بودند، به مهاجمان این امکان را میدهند تا از طریق اینترفیس کاربری وب (UI) دسترسی اولیه پیدا کرده و سپس دسترسی خود را به سطح root افزایش دهند.

مهاجمان پس از نفوذ، دستگاهها را دوباره پیکربندی کردند تا تونلهای Generic Routing Encapsulation (GRE) را برقرار کنند، که دسترسی مداوم و استخراج پنهانی دادهها را ممکن میسازد. پروتکل تانلینگ GRE که یک ویژگی استاندارد در دستگاههای سیسکو است، برای دور زدن فایروال و سیستمهای تشخیص نفوذ در این حملات مورد سوء استفاده قرار گرفته است.

از این رو، گروه Salt Typhoon توانست تا کانالهای ارتباطی مخفیانه میان دستگاههای تحت نفوذ و زیرساخت فرماندهی و کنترل خود را برقرار کند. همانطور که اشاره شد، این گروه عمدتاً ارائهدهندگان خدمات مخابراتی و دانشگاههای چندین کشور را در این حمله مورد هدف قرار داده است. قربانیان اصلی به شرح زیر میباشند:

- ارائهدهندگان خدمات مخابراتی: یک شرکت ارائهدهنده خدمات مخابراتی بریتانیایی، یک شرکت مخابراتی در آفریقای جنوبی، و ارائهدهندگان خدمات اینترنتی (ISP) در ایتالیا و تایلند.

- دانشگاهها: موسسات آموزشی در آرژانتین، بنگلادش، اندونزی، مالزی، مکزیک، هلند، تایلند، ویتنام و ایالات متحده، از جمله دانشگاه UCLA و دانشگاه TU Delft.

این اهداف احتمالاً به دلیل ارتباطشان با تحقیقات پیشرفته در زمینه مخابرات، مهندسی و فناوری انتخاب شدهاند.

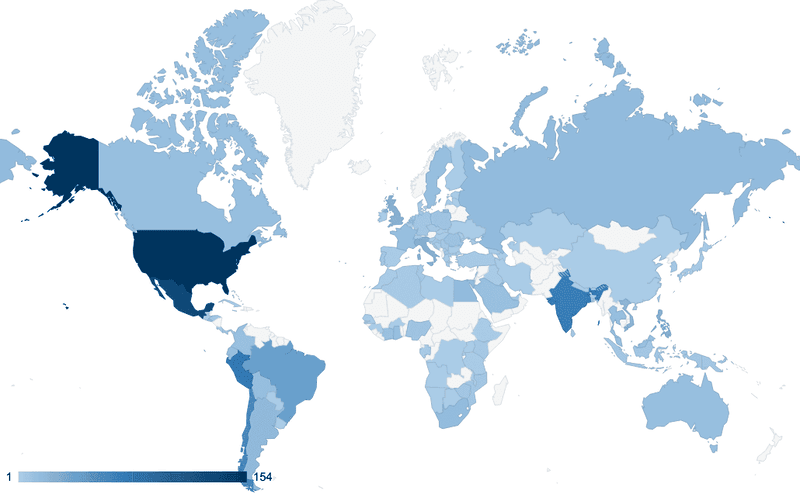

بیش از نیمی از دستگاههای مورد نفوذ در ایالات متحده، آمریکای جنوبی و هند واقع شدهاند. محققان بیش از 12,000 دستگاه سیسکو هک شده را در سراسر کشورها شناسایی کردند اما اشاره داشتند که کمپین Salt Typhoon بسیار انتخابی عمل کرده و تنها بر حدود 8٪ از این دستگاهها تمرکز داشته است. به نظر میرسد اهداف گروه Salt Typhoon به شرح زیر میباشد:

- نظارت بر ارتباطات: استراق سمع مکالمات حساس به صورت آنی.

- مختل کردن سرویسها: امکان خرابکاری در طول درگیریهای ژئوپلیتیکی.

- دستکاری جریان دادهها: تغییر اطلاعات حیاتی برای مقاصد اطلاعاتی یا تبلیغاتی.

راهکارهای امنیتی

سازمانها میبایست برای مقابله با چنین تهدیداتی، اقدامات پیشگیرانه امنیت سایبری را اتخاذ کنند:

- پچهای مربوط به آسیب پذیریهای CVE-2023-20198 و CVE-2023-20273دریافت شود.

- از قرار دادن اینترفیس های کاربری وب در دسترس عموم خودداری گردد.

- تغییرات غیرمجاز در پیکربندیها یا فعالیت تونلهای GRE شناسایی شود.

- برای ارتباطات حساس از رمزگذاری end-to-end استفاده شود.

سازمانهای دولتی مانند CISA و FBI بر اهمیت استفاده از اپلیکیشنهای پیامرسان رمزنگاری شده برای کاهش خطرات استراق سمع تأکید کردهاند.

وزارت خزانهداری ایالات متحده اخیراً شرکت Sichuan Juxinhe Network Technology Co., Ltd، یک پیمانکار چینی مرتبط با فعالیتهای Salt Typhoon، را تحریم کرده است.

سوءاستفاده گروه Salt Typhoon از دستگاههای سیسکو نمونهای از روند فزاینده هدف قرار دادن زیرساختهای آسیب پذیر پچ نشده برای دسترسی اولیه است. همانطور که هکرها به بهبود تکنیکهای خود ادامه میدهند، سازمانها نیز میبایست در برابر تهدیدات سایبری در حال تکامل هوشیار باقی بمانند.