یک بدافزار جدید به نام SuperCard X بهصورت سرویس (بدافزار بهعنوان سرویس) کشف شده که دستگاههای اندرویدی را هدف حملات NFC Relay قرار میدهد. این حملات امکان انجام تراکنشهای فروشگاهی و برداشت از دستگاههای خودپرداز را با استفاده از دادههای کارتهای بانکی سرقتشده فراهم میکنند.

این بدافزار به مهاجمان چینیزبان نسبت داده شده و کد آن شباهتهایی به پروژه متنباز NFCGate و نسخه مخرب آن، NGate دارد که از سال گذشته در حملات سایبری به اروپا استفاده شده است.

SuperCard X در کانالهای تلگرام تبلیغ میشود و پشتیبانی مستقیم به مشتریان خود ارائه میدهد. بدافزار SuperCard X توسط شرکت امنیتی موبایل Cleafy کشف شد. این شرکت گزارش داده که حملاتی با استفاده از این بدافزار اندرویدی در ایتالیا مشاهده شده است. این حملات شامل نمونههای متعددی با تفاوتهای جزئی بودند، که نشان میدهد همکاران این بدافزار میتوانند نسخههای سفارشی متناسب با نیازهای منطقهای یا خاص دیگر دریافت کنند.

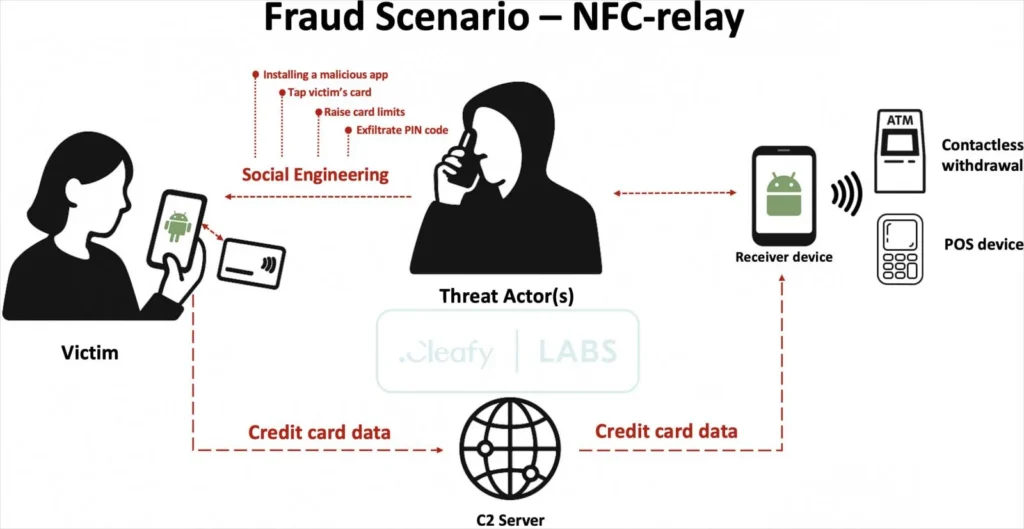

زنجیره حمله SuperCard X

حمله با ارسال پیام جعلی از طریق پیامک یا واتساپ آغاز میشود که ادعا میکند از طرف بانک کاربر است و از او میخواهد برای رفع مشکل تراکنش مشکوک تماس بگیرد.

در این تماس، فرد کلاهبرداری که خود را به عنوان پشتیبانی بانک معرفی میکند، با فریب و مهندسی اجتماعی قربانی را وادار میکند تا شماره کارت و رمز خود را تأیید کند و محدودیتهای تراکنش را از طریق اپلیکیشن بانکی غیرفعال کند.

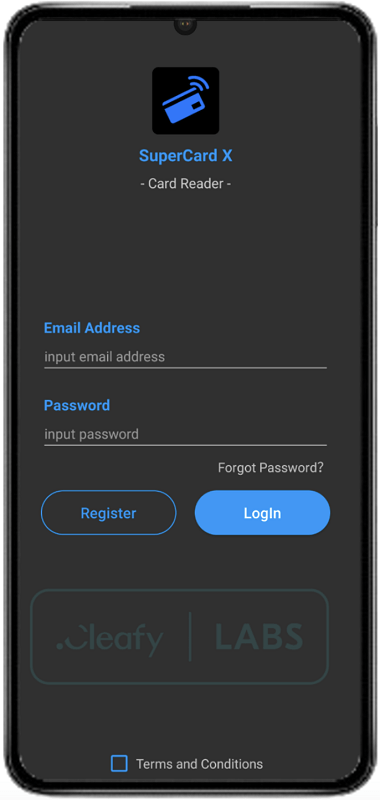

سپس قربانی را متقاعد میکند اپلیکیشن جعلی به نام Reader را نصب کند که ظاهرا ابزار امنیتی یا تأیید هویت است اما در واقع حاوی بدافزار SuperCard X است.

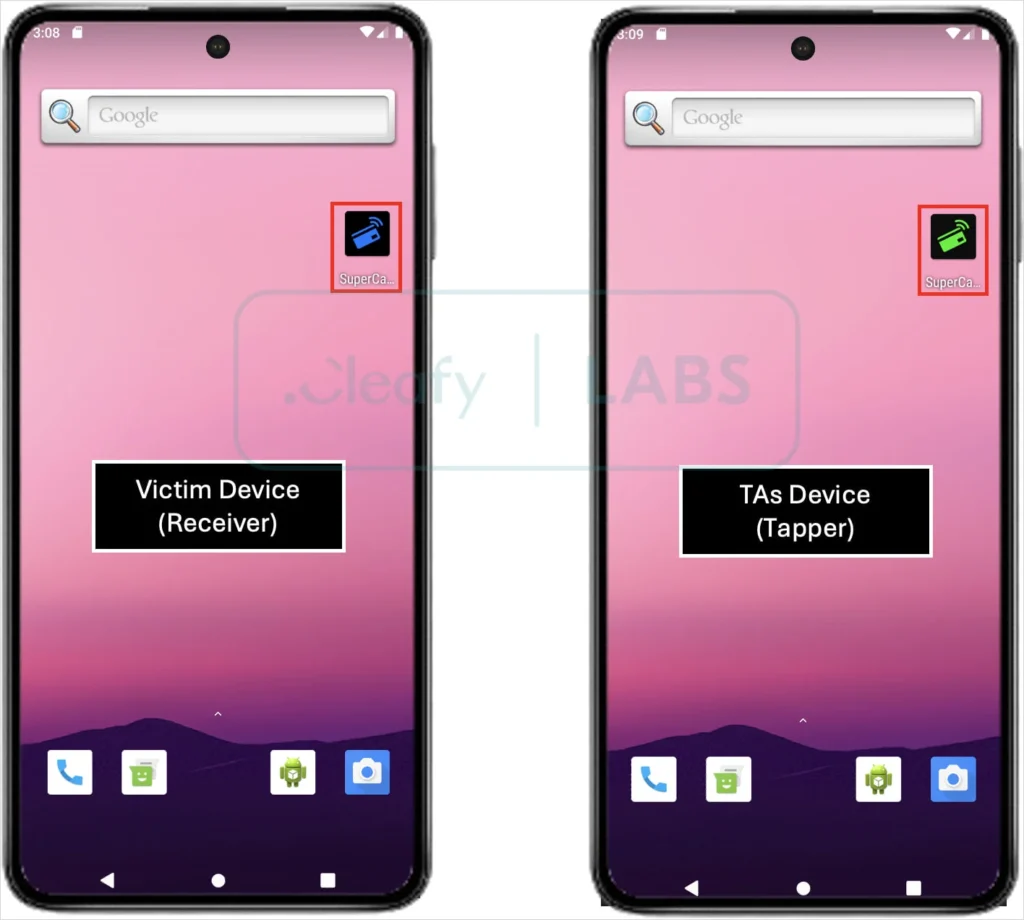

پس از نصب، این اپلیکیشن تنها به قابلیت NFC دستگاه دسترسی میخواهد، که برای سرقت دادههای کارت کافی است. مهاجم از قربانی میخواهد کارت بانکی خود را برای «تأیید» به گوشی نزدیک کند. بدافزار اطلاعات تراشه کارت را خوانده و به سرور مهاجمان ارسال میکند. این دادهها در دستگاه اندرویدی مهاجمان، که اپلیکیشن Tapper روی آن نصب است، دریافت میشود. اپلیکیشن Tapper با شبیهسازی کارت قربانی، پرداختهای NFC را انجام میدهد.

کارتهای شبیهسازیشده به مهاجمان اجازه میدهند پرداختهای بدون تماس در فروشگاهها و برداشت از دستگاههای خودپرداز انجام دهند، هرچند محدودیتهایی در مبلغ تراکنش وجود دارد. از آنجا که این تراکنشهای کوچک آنی هستند و برای بانکها قانونی به نظر میرسند، شناسایی و لغو آنها دشوارتر است.

شناسایی بدافزار SuperCard X

به گفته شرکت امنیتی Cleafy، این بدافزار هنوز توسط هیچ آنتیویروسی در VirusTotal شناسایی نشده است. درخواست دسترسی محدود و نبود قابلیتهای تهاجمی مانند پوشش صفحه (Screen Overlay) باعث میشود از شناساییهای رفتاری نیز در امان بماند.

نحوه شبیه سازی کارت

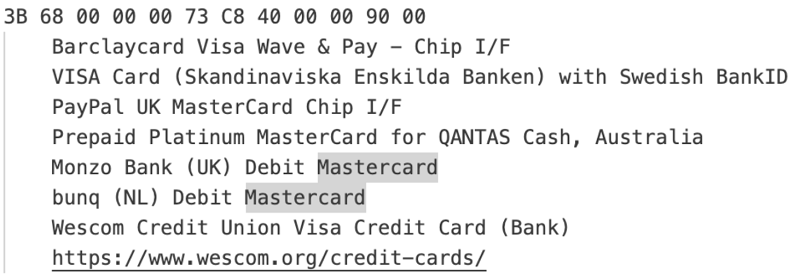

بدافزار SuperCard X برای فریب پایانههای پرداخت، از جمله کارتخوانهای فروشگاهی و دستگاههای خودپرداز، از روش شبیهسازی کارت مبتنی بر پروتکل ATR (Answer to Reset) بهره میبرد.

پروتکل ATR پیامی است که کارت هوشمند، نظیر کارتهای بانکی مجهز به تراشه EMV، هنگام اتصال به دستگاه کارتخوان ارسال میکند تا نوع کارت و پارامترهای ارتباطی آن را مشخص نماید. این بدافزار با بازتولید این پیام، کارت جعلی را بهگونهای ارائه میدهد که برای پایانههای پرداخت کاملا معتبر و واقعی به نظر میرسد. این قابلیت نشاندهنده دانش پیشرفته مهاجمان در زمینه پروتکلهای کارتهای هوشمند است.

اپلیکیشن جعلی Reader، که توسط قربانی روی دستگاه اندرویدی نصب میشود، حاوی فایلی داخلی است که مجموعهای از پیامهای ATR را ذخیره کرده است. این پیامها بهطور معمول برای برقراری ارتباط اولیه بین کارت هوشمند و دستگاه NFC استفاده میشوند؛ اما در اینجا برای شبیهسازی کارتهای جعلی به کار گرفته شدهاند.

هنگامی که قربانی کارت بانکی خود را برای «تأیید» به دستگاه نزدیک میکند، اپلیکیشن Reader دادههای تراشه کارت، از جمله شماره کارت و اطلاعات EMV، را استخراج کرده و از طریق سرور کنترل به دستگاه مهاجم منتقل میکند. همزمان، پیام ATR متناظر با نوع کارت از سرور به اپلیکیشن Tapper، که روی دستگاه مهاجم نصب است، ارسال میشود.

اپلیکیشن Tapper با استفاده از این دادهها و پیام ATR، کارت قربانی را شبیهسازی کرده و پایانههای پرداخت یا دستگاههای خودپرداز را فریب میدهد تا تراکنش را بهعنوان یک کارت فیزیکی معتبر تأیید کنند. این فرآیند بهصورت آنی انجام میشود و به مهاجمان امکان میدهد محدودیتهای فاصله فیزیکی را دور زده و تراکنشهای غیرمجاز را در لحظه اجرا کنند.

استفاده از mutual TLS برای ارتباط به سرور C2

نکته فنی مهم دیگر استفاده از mutual TLS (mTLS) برای احراز هویت مبتنی بر گواهی بین کلاینت و سرور است، که این ارتباط را در برابر شنود و تحلیل توسط محققان یا نهادهای امنیتی محافظت میکند.

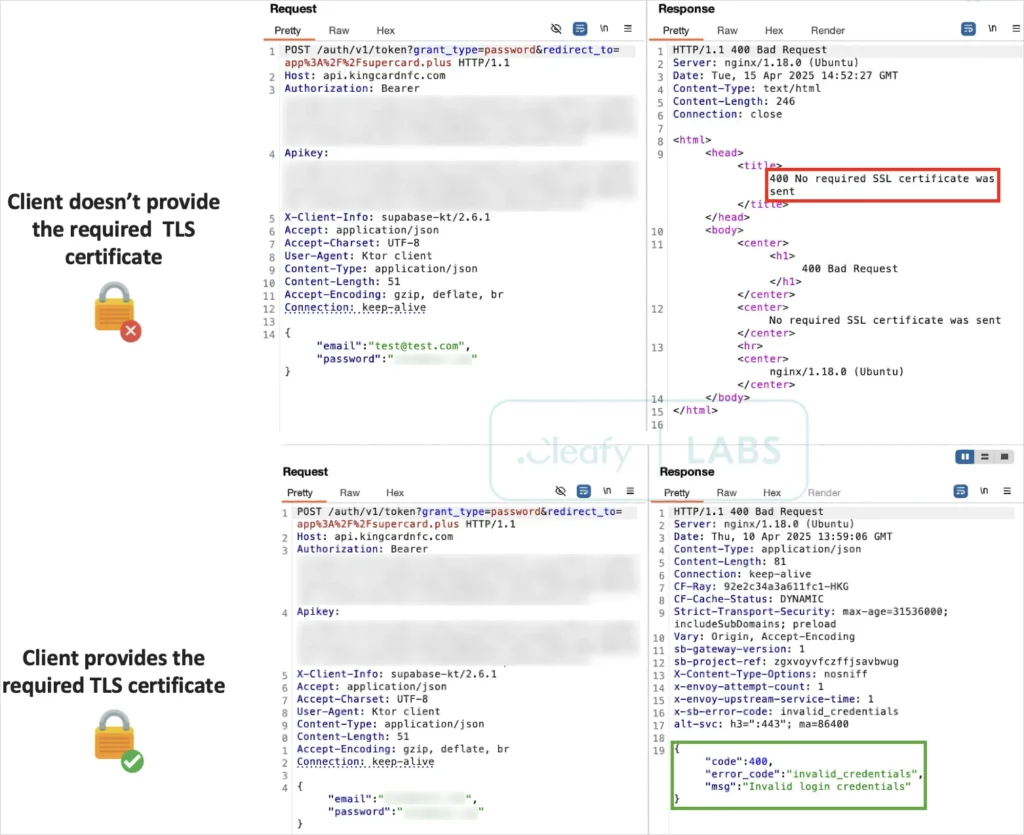

زمانی که یک کلاینت بدون ارائه گواهی TLS مورد نیاز در سمت کلاینت، سعی در برقراری ارتباط با سرور فرمان و کنترل داشته باشد، سرور در پاسخ، خطای 400 Bad Request را برمیگرداند و بهصراحت پیام “No required SSL certificate was sent“ را اعلام میکند.

این مکانیزم بهطور مؤثری مانع از ارتباط کلاینتهای غیرمجاز با زیرساخت پشتیبان شده و لایهای اضافی از کنترل دسترسی را ایجاد میکند؛ همچنین تحلیل و مهندسی معکوس را برای پژوهشگران امنیتی دشوارتر میسازد. در مقابل، زمانی که کلاینتی که دارای گواهی TLS معتبر سمت کلاینت باشد به سرور فرمان و کنترل متصل میشود، سرور اتصال را میپذیرد و فرآیند ارتباط ادامه مییابد.

واکنش گوگل

در واکنش به این تهدید، گوگل اعلام کرد هیچ اپلیکیشنی حاوی این بدافزار در فروشگاه Google Play وجود ندارد. سخنگوی گوگل افزود که کاربران اندروید بهصورت پیشفرض توسط Google Play Protect محافظت میشوند، که میتواند رفتارهای مخرب را حتی در اپلیکیشنهای نصبشده از منابع خارج از Google Play شناسایی و مسدود کند.