در روزهای اخیر، موج گستردهای از اسکنهای شبکه دستگاههای Cisco ASA ثبت شده که باعث نگرانی پژوهشگران امنیت سایبری شده است. این فعالیتها میتواند نشانهای از احتمال کشف یا افشای یک آسیبپذیری جدید در محصولات سیسکو باشد.

جزئیات اسکنها مربوط به Cisco ASA

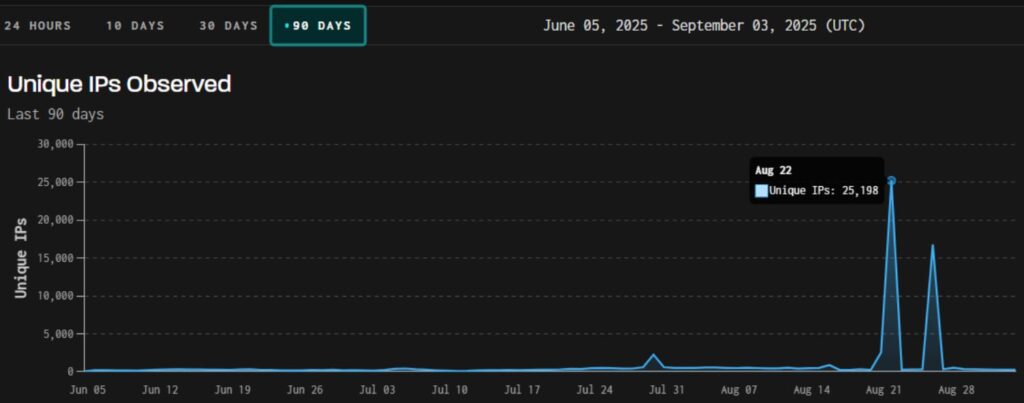

🔹 شرکت GreyNoise دو جهش قابلتوجه در حجم اسکنها را در اواخر آگوست گزارش داده است:

تا ۲۵,۰۰۰ آدرس IP منحصربهفرد پورتالهای لاگین ASA و همچنین Telnet/SSH سیسکو IOS را هدف گرفتند.

موج دوم در تاریخ ۲۶ آگوست ۲۰۲۵ رخ داد که ۸۰٪ آن از یک باتنت برزیلی (حدود ۱۷,۰۰۰ IP) هدایت میشد.

در هر دو موج، مهاجمان از User-Agent شبیه به کروم استفاده کردند که نشاندهنده منبعی مشترک است.

📌 هدف اصلی این اسکنها ایالات متحده بوده، اما انگلستان و آلمان نیز در لیست اهداف قرار داشتند.

تحلیل و نگرانیها

GreyNoise اعلام کرده که در ۸۰٪ موارد، چنین فعالیتهای شناسایی (reconnaissance) پیش از افشای آسیبپذیریهای جدید رخ میدهد.

هرچند این همبستگی برای سیسکو نسبت به سایر فروشندگان ضعیفتر است، اما همچنان هشداری جدی برای مدافعان شبکه محسوب میشود.

بخشی از این اسکنها میتواند تلاشهای ناموفق برای اکسپلویت باگهای قبلاً پچشده باشد، اما امکان آمادهسازی برای سوءاستفاده از آسیبپذیریهای جدید نیز وجود دارد.

گزارش Rat5ak

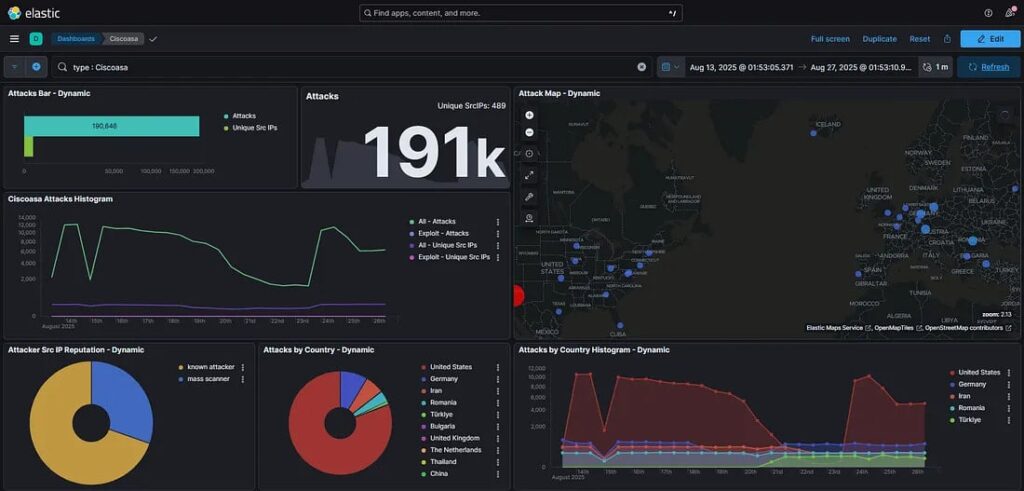

مدیر سیستمی با نام NadSec – Rat5ak فعالیت مشابهی را از ۳۱ جولای مشاهده کرده است:

شروع با اسکنهای پراکنده و کماهمیت.

افزایش قابلتوجه در اواسط آگوست.

اوجگیری در ۲۸ آگوست با ۲۰۰,000 درخواست به دستگاههای Cisco ASA تنها در ۲۰ ساعت.

این ترافیک بهشکل یکنواخت (۱۰ هزار درخواست از هر IP) و کاملاً خودکار ثبت شده است.

Rat5ak سه ASN اصلی این حملات را معرفی کرده: Nybula، Cheapy-Host و Global Connectivity Solutions LLP.

توصیههای امنیتی

👨💻 مدیران سیستم باید اقدامات زیر را فوراً انجام دهند:

نصب آخرین آپدیتهای امنیتی سیسکو ASA برای بستن حفرههای شناختهشده.

فعالسازی MFA برای تمامی ورودهای از راه دور به ASA.

اجتناب از اکسپوز کردن مستقیم سرویسهایی مثل

/+CSCOE+/logon.html، WebVPN، Telnet یا SSH.در صورت نیاز به دسترسی خارجی، از VPN Concentrator، Reverse Proxy یا Access Gateway استفاده کنید.

بهرهگیری از شاخصهای اسکن منتشر شده توسط GreyNoise و Rat5ak برای بلاک کردن پیشگیرانه تلاشها.

استفاده از Geo-blocking یا Rate Limiting برای مناطق خارج از محدوده جغرافیایی سازمان.