مهاجمان سایبری با سوءاستفاده از تبلیغات گوگل، نسخهای جعلی از یک ویرایشگر PDF به نام AppSuite PDF Editor را برای توزیع بدافزار TamperedChef منتشر کردهاند؛ بدافزاری که اطلاعات حساس کاربران را سرقت میکند.

این عملیات بخشی از یک کمپین گستردهتر است که شامل چندین برنامه جعلی دیگر نیز میشود. برخی از این برنامهها علاوه بر سرقت اطلاعات، سیستم قربانی را به شبکههای پروکسی خانگی (Residential Proxies) متصل میکنند. تاکنون بیش از ۵۰ دامنه شناسایی شده که اپلیکیشنهای مخرب را با گواهیهای جعلی از دستکم چهار شرکت مختلف امضا کردهاند.

فعالسازی تدریجی بدافزار TamperedChef

گزارش شرکت امنیت سایبری Truesec نشان میدهد کمپین TamperedChef از ۲۶ ژوئن آغاز شده است. اگرچه نسخه آلوده اپلیکیشن از ۱۵ می در سرویسهای امنیتی مانند VirusTotal اسکن شده، اما رفتار مخرب آن تا ۲۱ اوت فعال نشده بود. این استراتژی نشان میدهد مهاجمان صبر کردهاند تا کمپین تبلیغاتی گوگل بیشترین تعداد دانلود را به دست آورد، سپس قابلیتهای مخرب را فعال کردهاند.

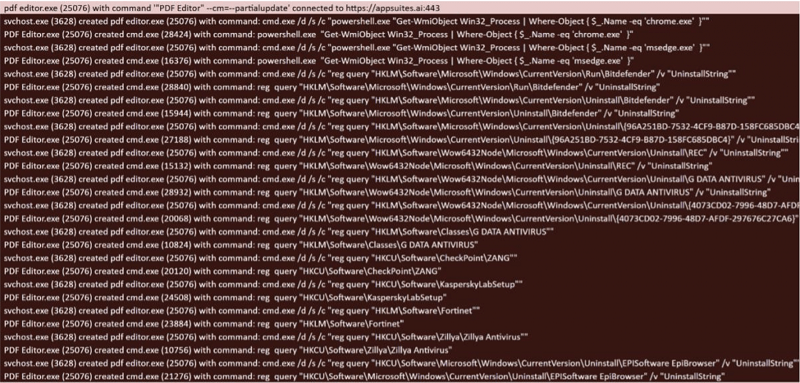

بدافزار TamperedChef از طریق آرگومان -fullupdate در فایل اجرایی PDF Editor فعال شده و اقدام به بررسی وجود نرمافزارهای امنیتی و سرقت دادههای حساس مرورگرها با استفاده از DPAPI (رابط برنامهنویسی حفاظت از دادههای ویندوز) میکند.

نقش تبلیغات گوگل در گسترش آلودگی

تحقیقات Truesec نشان میدهد که مهاجمان از کمکمپینهای تبلیغاتی گوگل با چندین شناسه مختلف برای انتشار برنامه آلوده استفاده کردهاند تا گستره آلودگی را افزایش دهند. نسخههای مختلف این نرمافزار با گواهینامههای صادر شده از شرکتهایی مانند:

ECHO Infini SDN BHD

GLINT By J SDN. BHD

SUMMIT NEXUS Holdings LLC, BHD

امضا شدهاند.

تبدیل سیستم قربانی به پروکسی

بررسیها نشان میدهد مهاجمان از اوت ۲۰۲۴ فعال بوده و علاوه بر AppSuite PDF Editor، برنامههای دیگری مانند OneStart و Epibrowser را برای اهداف مشابه تبلیغ کردهاند.

ابزار OneStart که اغلب به عنوان برنامه ناخواسته (PUP) شناخته میشود، قادر است نسخه آلوده AppSuite-PDF را دانلود کرده و سیستم قربانی را به پروکسی تبدیل کند.

برخی نسخههای PDF Editor حتی از کاربران میخواهند برای استفاده رایگان از نرمافزار، اجازه دهند سیستمشان بهعنوان پروکسی خانگی استفاده شود.

شرکت Expel نیز گزارش مشابهی منتشر کرده و هشدار داده است که این ابزارها فایلهای مشکوک اجرا میکنند، دستورات غیرمنتظره میفرستند و سیستمها را به ابزار حملات بعدی تبدیل میکنند.

نتیجهگیری

با وجود باطل شدن گواهیهای امضای دیجیتال برنامهها، خطر برای کاربرانی که قبلاً این نرمافزارها را نصب کردهاند همچنان باقی است. پژوهشگران هشدار دادهاند که این کمپین تنها محدود به AppSuite PDF Editor نیست و احتمالاً برنامههای بیشتری را شامل میشود که هنوز به بدافزار تبدیل نشدهاند اما میتوانند در آینده برای اهداف مخرب به کار گرفته شوند.

گزارشهای منتشر شده از سوی Truesec و Expel حاوی مجموعهای از شاخصهای نفوذ (IoC) هستند که میتواند به مدیران امنیتی در شناسایی و مقابله با این تهدید کمک کند.