یک گروه تهدید پیشرفته و پایدار (APT) وابسته به چین به نام TheWizards با ابزاری برای گسترش در شبکه به نام Spellbinder مرتبط شده است؛ ابزاری که میتواند حملات از نوع نفوذگر در میانه ارتباط (AitM) را تسهیل کند.

به گفته پژوهشگر ESET، Spellbinder، با جعل پیکربندی خودکار آدرس بدون حالت IPv6 (SLAAC)، حملات AitM را امکانپذیر میسازد. همچنین، در شبکههای به خطر افتاده گسترش پیدا میکند، بستهها را رهگیری میکند و ترافیک نرمافزارهای قانونی چینی را هدایت میکند تا بهروزرسانیهای مخرب را از سرور تحت کنترل مهاجمان دانلود کند.

این حمله راه را برای دانلودکنندهای مخرب باز میکند که با ربودن مکانیزم بهروزرسانی نرمافزار Sogou Pinyin تحویل داده میشود. این دانلودکننده بهعنوان مجرایی برای نصب بکدور ماژولار WizardNet عمل میکند.

عاملان تهدید چینی پیشتر نیز از فرآیند بهروزرسانی Sogou Pinyin برای انتقال بدافزار سوءاستفاده کردهاند. در ژانویه ۲۰۲۴، گروه هکری Blackwood با بهرهگیری از این مکانیزم، یک ایمپلنت به نام NSPX30 را مستقر کرد. در سال ۲۰۲۴، گروه تهدید PlushDaemon نیز از همین تکنیک برای توزیع دانلودکننده سفارشی LittleDaemon استفاده کرد.

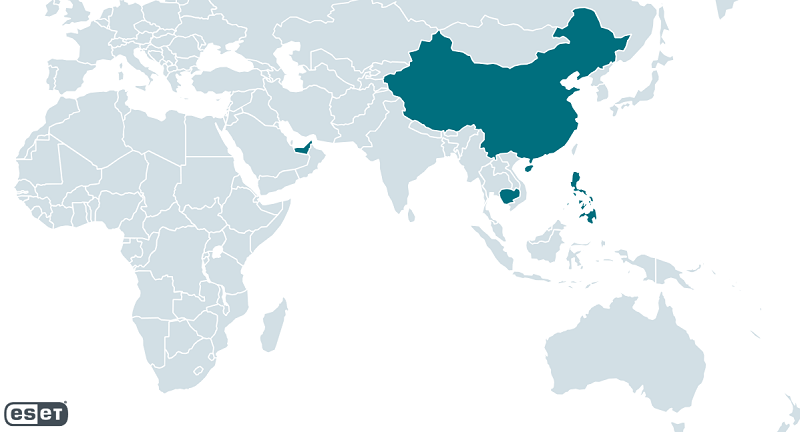

گروه TheWizards افراد و بخشهای قمار در کامبوج، هنگکنگ، سرزمین اصلی چین، فیلیپین و امارات متحده عربی را هدف قرار میدهد.

استقرار و راهاندازی Spellbinder

Spellbinder حداقل از سال ۲۰۲۲ توسط این گروه استفاده شده است. بردار نفوذ اولیه این حملات هنوز دقیقا مشخص نیست. پس از نفوذ به دستگاهی در شبکه هدف، مهاجمان آرشیوی به نام AVGApplicationFrameHostS.zip را در مسیر %PROGRAMFILES%\AVG Technologies باز میکنند. این آرشیو شامل فایلهای زیر است:

• AVGApplicationFrameHost.exe

• wsc.dll

• log.dat

• winpcap.exe

مهاجمان winpcap.exe را نصب کرده و AVGApplicationFrameHost.exe را اجرا میکنند، که برای بارگذاری جانبی DLL سوءاستفاده میشود. این DLL شلکد را از log.dat خوانده و در حافظه اجرا میکند، که منجر به راهاندازی Spellbinder میشود.

عملکرد فنی Spellbinder

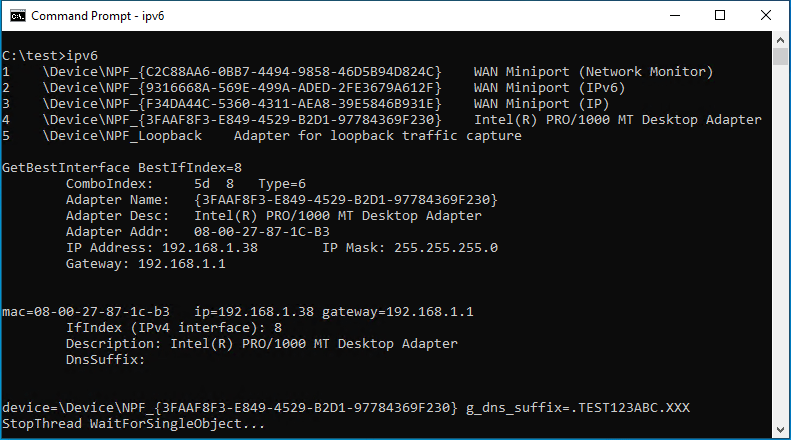

Spellbinder از کتابخانه WinPcap برای ضبط و پاسخ به بستهها استفاده میکند. این ابزار ابتدا آداپتور شبکه مناسب را انتخاب میکند و با استفاده از API pcap_findalldevs همه آداپتورهای موجود را فهرست کرده و بهصورت شمارهگذاریشده نمایش میدهد.

مهاجم میتواند با وارد کردن یک شاخص(index)، آداپتور خاصی را انتخاب کند. در صورت عدم انتخاب، Spellbinder از APIهای ویندوز GetBestInterface و GetAdapterInfo برای یافتن مناسبترین آداپتور استفاده کرده و اطلاعات آن را روی صفحه نمایش میدهد.

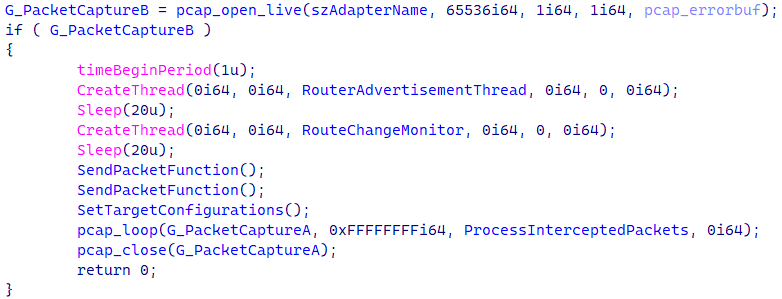

پس از انتخاب آداپتور، این ابزار با API pcap_open_live ضبط بستهها را آغاز میکند و دو ترد(Thread) ایجاد میکند:

- یکی برای ارسال بستههای اعلان روتر ICMPv6

- دیگری برای نظارت بر تغییرات شبکه

API pcap_loop یک تابع بازخوانی را برای هر بسته ضبطشده فراخوانی میکند.

حمله SLAAC

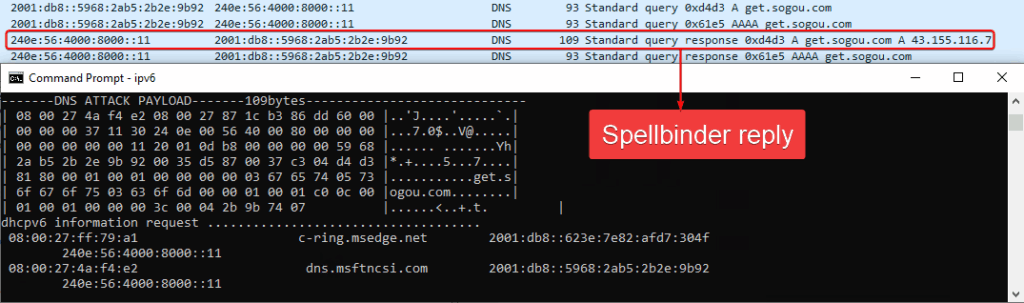

Spellbinder با بهرهگیری از نقص پیکربندی همزیستی IPv4 و IPv6، که از سال ۲۰۰۸ توسط IETF بحث شده و در سال ۲۰۱۱ توسط Alec Waters بهعنوان حمله SLAAC نامگذاری شد، پیامهای RA (اعلان روتر) جعلی ارسال میکند تا دستگاههای ویندوزی با IPv6 فعال، دستگاه مهاجم را بهعنوان گیتوی(gateway) پیشفرض بپذیرند.

بنابراین مهاجم با استفاده از بسته RA جعلی، دستگاه قربانی را به استفاده از پیشوند و DNSهای مشکوک هدایت کرده و خود را بهعنوان روتر محلی جا میزند تا ترافیک IPv6 را به سمت خود منحرف کند.

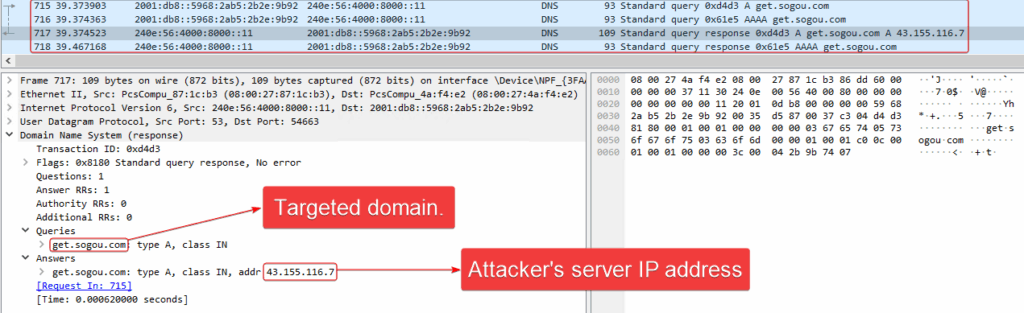

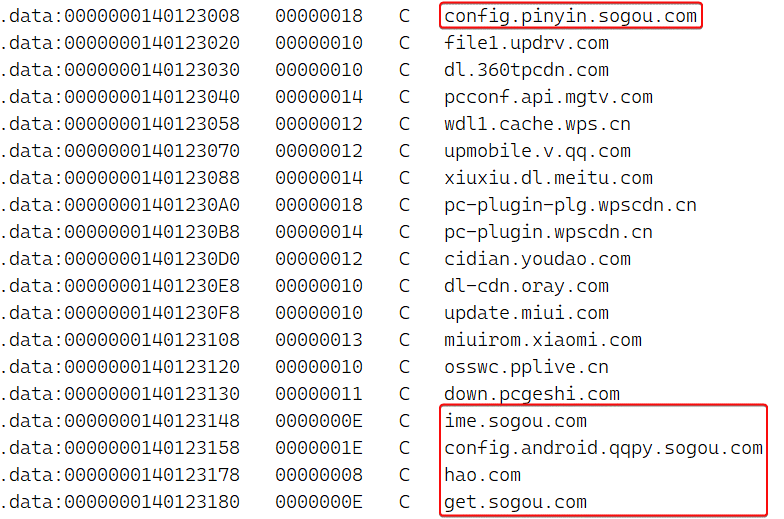

در ادامه ابزار Spellbinder با استفاده از تجزیهکننده اختصاصی خود، بستههای خام شبکه را پردازش میکند. در صورت دریافت کوئری DNS برای دامنههای چینی مانند Tencent یا Baidu، که در فهرست هاردکدشدهای وجود دارند، پاسخ جعلی با آدرس IP مخرب، مانند43.155.116[.]7، ارسال میکند.

انتقال پیلود مخرب

بعد از آماده سازی بستر و امکان آلوده سازی سیستم قربانی، اجرای بدافزار روی دستگاه آلوده با DLL مخرب به نام minibrowser_shell.dll آغاز میشود. این فایل DLL دارای سه تابع export است که اجرای هرکدام، عملکرد اصلی آن را فعال میکند، البته تنها در صورتی که نام پردازش جاری شامل عبارت “QQ” باشد (مثلاً QQ.exe).

این DLL با استفاده از API مربوط به WinSock، از طریق TCP به سروری تحت کنترل مهاجم متصل میشود و یک بلوک رمزگذاریشده دریافت میکند که شامل کدی برای لودر و بکدور WizardNet است.

لودر شلکد

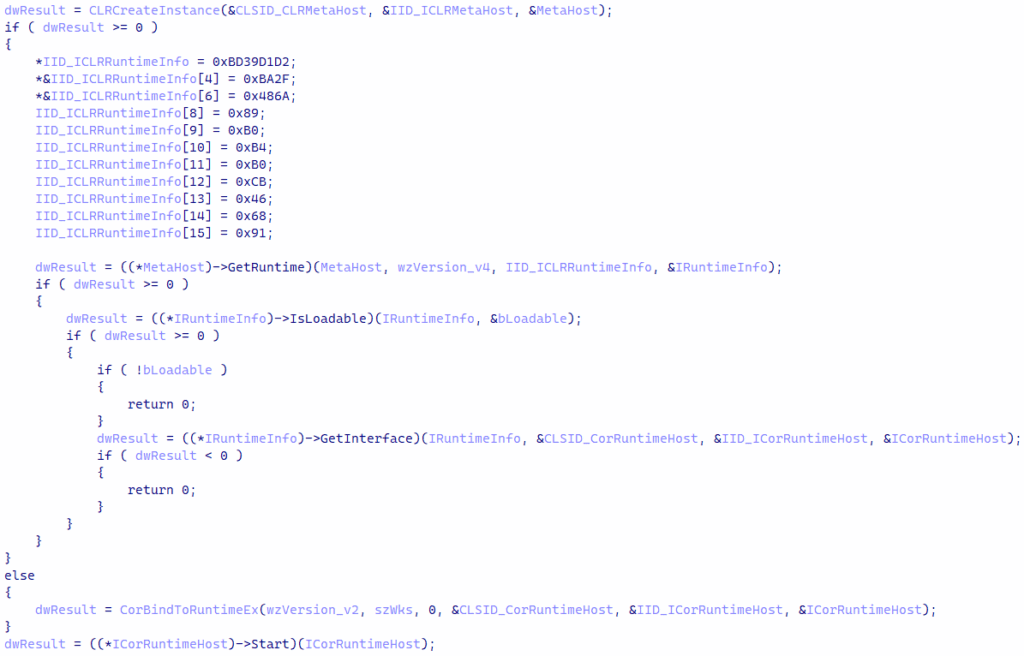

لودر با استفاده از یک روش شناختهشده، عملکرد AMSI را غیرفعال میکند و با پچ کردن تابع EtwEventWrite، ثبت رویدادها را نیز مختل میسازد. برای اجرای پیلود در حافظه، لودر، محیط اجرای .NET را با استفاده از رابطهای ICLRMetaHost، ICLRRuntimeInfo و ICorRuntimeHost راهاندازی میکند و به نسخهای از .NET با ورژن v2.0.50727 یا v4.0.30319 نیاز دارد. در ادامه، پیلود با استفاده از ترکیب سادهای از عملیات ADD و XOR رمزگشایی میشود، در حافظه بارگذاری شده و نقطه ورود آن اجرا میگردد.

بکدور WizardNet

پیلود نهایی، بکدور ماژولار WizardNet، یک ایمپلنت است که به سرور فرمان و کنترل متصل میشود تا ماژولهای .NET را دریافت و اجرا کند. در راهاندازی اولیه، یک mutex به نام Global<MD5(computer_name)> ایجاد میکند، شلکد را از ppxml.db یا کلید رجیستری HKCU\000000 خوانده و به فرآیند explorer.exe یا %ProgramFiles%\Windows Photo Viewer\ImagingDevices.exe تزریق میکند.

مرحله نهایی راهاندازی، تولید شناسه یکتا (SessionKey) از هش MD5 نام کامپیوتر، زمان نصب، و شماره سریال دیسک (با بایتهای جدا شده توسط @) است که در مسیر زیر ذخیره میشود:

HKCU\Software<MD5(computer_name)><MD5(computer_name)>mid

WizardNet از سوکت TCP یا UDP برای ارتباط با سرور فرمان و کنترل استفاده میکند، پیامها با PKCS7 پر شده و با AES-ECB و کلید SessionKey رمزگذاری میشوند و IV تصادفی برای هر بسته تولید میشود.

این بکدور از پنج دستور پشتیبانی میکند، که سه تای آنها ماژولهای .NET را در حافظه اجرا میکنند. دستورات بکدور WizardNet شامل بارگذاری و اجرای ماژولهای .NET، حذف آنها، پاکسازی افزونهها، و جمعآوری اطلاعات سیستم (مانند نام دستگاه، نسخه سیستمعامل، زمان راهاندازی، آنتیویروسهای فعال، IP خصوصی و ..) و ارسال آنها به سرور مهاجم است.

دیگر ابزار ها

ابزار دیگر گروه TheWizards، DarkNights (که توسط Trend Micro به نام DarkNimbus شناخته میشود)، به گروه هکری چینی Earth Minotaur نیز نسبت داده شده است؛ اما این دو گروه بهدلیل تفاوت در ابزارها، زیرساختها و اهداف، اپراتورهای مستقل محسوب میشوند.

پیمانکار وزارت امنیت عمومی چین، به نام Sichuan Dianke Network Security Technology (معروف به UPSEC) تأمینکننده بدافزار DarkNimbus است.

استفاده از Spellbinderو بکدور WizardNet در حمله ای دیگر

در حملهای در سال ۲۰۲۴، مهاجمان فرآیند بهروزرسانی نرمافزارTencent QQ را در سطح DNS ربودند تا نسخهای تبدیل به تروجانشده ارائه دهند که بکدور ماژولار WizardNet را مستقر کرد. این بکدور قادر به دریافت و اجرای محمولههای .NET روی میزبان آلوده است. Spellbinder با رهگیری کوئری DNS برای دامنه بهروزرسانی (update.browser.qq[.]com) و ارسال پاسخ DNS با آدرس IP سرور مهاجمان (43.155.62[.]54) که میزبان بهروزرسانی مخرب است، این کار را انجام میدهد.