سیستمهای اتوماسیون صنعتی (Industrial Automation Systems)، نقش کلیدی در بهینهسازی فرآیندهای تولیدی و صنعتی دارند، اما به دلیل اتصال به شبکهها و وابستگی به فناوریهای پیشرفته، در برابر تهدیدات امنیت سایبری آسیب پذیر میباشند.

این تهدیدات شامل حملات بدافزاری، نفوذ به شبکههای کنترل صنعتی (ICS)، سوءاستفاده از آسیب پذیریهای تجهیزات SCADAو ایجاد تغییر در دادهها یا فرایندها میشوند. پیامدهای این تهدیدات میتوانند از اختلال در عملیات گرفته تا خسارتهای مالی، تهدیدات ایمنی کارکنان و آسیبهای زیست محیطی متفاوت باشد.

از این رو درک این تهدیدات و بهکارگیری راهکارهای امنیتی مناسب از جمله استفاده از سیستمهای پایش مستمر، مدیریت دسترسیها و بهروزرسانی مداوم تجهیزات برای تضمین پایداری و امنیت این سیستمها ضروری است.

ما در این مقاله با استناد به گزارش کسپرسکی، چشم انداز تهدیدات سیستمهای اتوماسیون صنعتی را در سه ماهه سوم سال ۲۰۲۴ مورد بررسی قرار دادهایم.

آمار تمامی تهدیدات حوزه سیستمهای اتوماسیون صنعتی (ICS) در سه ماهه سوم ۲۰۲۴

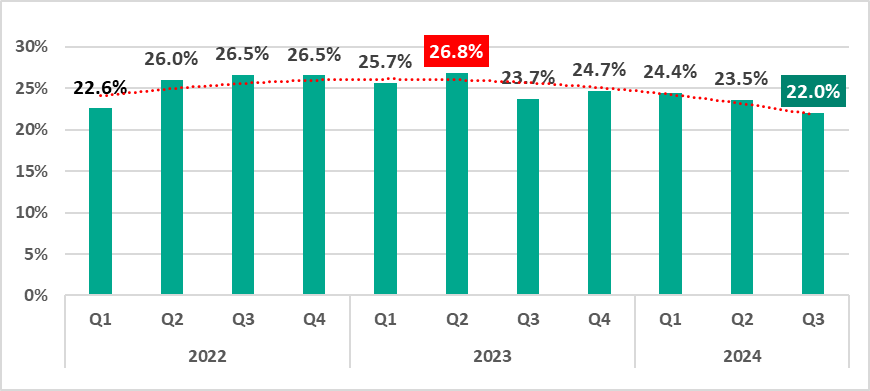

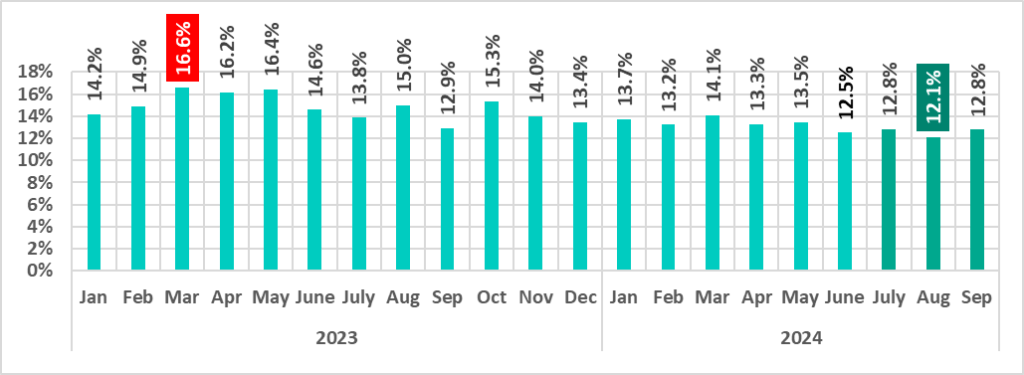

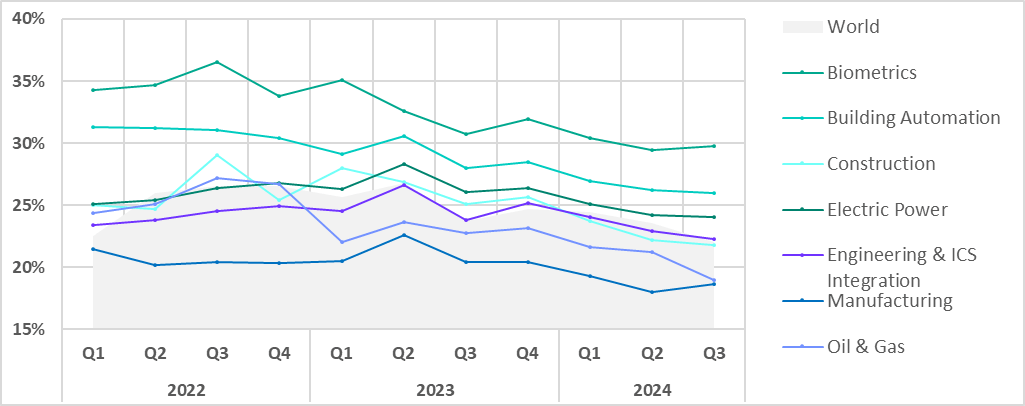

درصد رایانههای ICS که در سه ماهه سوم سال 2024، آبجکتهای مخرب روی آنها مسدود شدهاند در مقایسه با سه ماهه قبل، ۱.۵ درصد کاهش یافته و به 22 درصد رسیده است.

این میزان در مقایسه با مدت مشابه سال قبل یعنی سه ماهه سوم 2023، حدود ۱.۷ درصد کاهش یافته است. درصد رایانههای ICS که در سه ماهه سوم سال 2024 روی آنها آبجکتهای مخرب مسدود شدهاند، در ماههای جولای و سپتامبر بالاترین میزان و در ماه آگوست کمترین میزان بوده است.

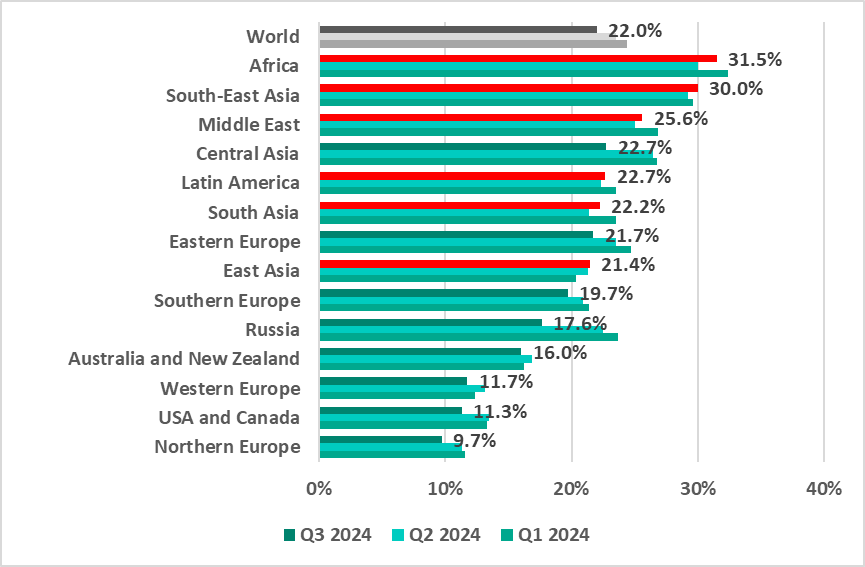

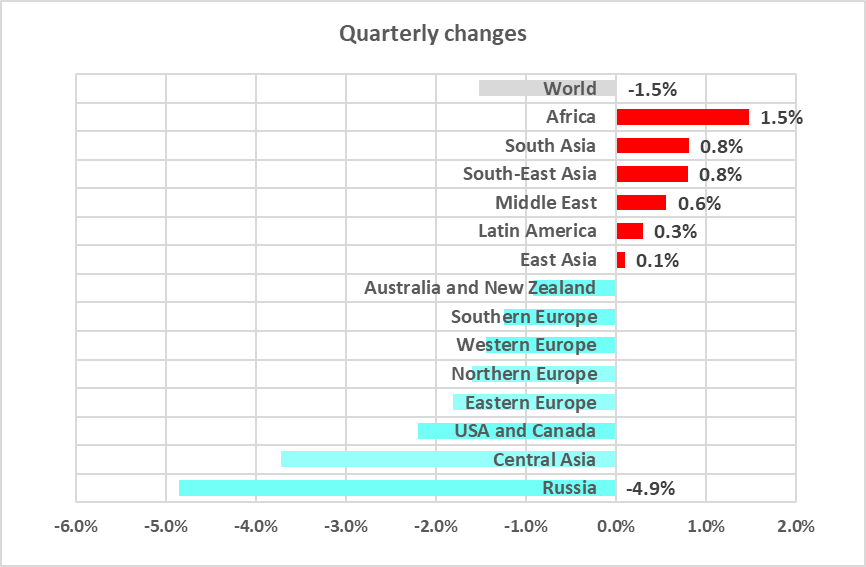

رتبه بندی منطقه

درصد رایانههای ICS که آبجکتهای مخرب را در طول این دوره سه ماهه مسدود کردهاند، از ۹.۷ درصد در شمال اروپا تا ۳۱.۵ درصد در آفریقا متغیر میباشد.

جالب است بدانید که آفریقا، آسیای جنوبی، آسیای جنوب شرقی، خاورمیانه، آمریکای لاتین و آسیای شرقی، درصد خود را نسبت به سه ماهه قبل افزایش دادهاند.

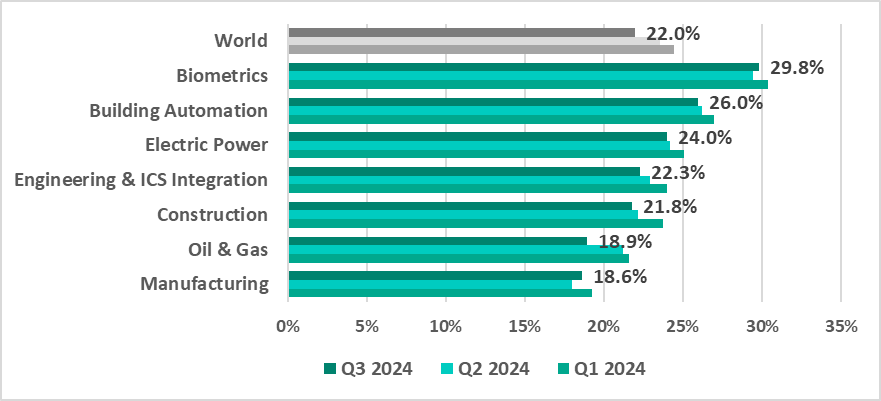

صنایع منتخب

بخش بیومتریک از نظر درصد رایانههای ICS که آبجکتهای مخرب روی آنها مسدود شدهاند، پیشتاز صنایع مورد بررسی میباشد.

درصد رایانههای ICS در سه ماهه سوم سال 2024 که آبجکتهای مخرب روی آنها مسدود شدهاند در اکثر صنایع به استثنای بخشهای بیومتریک و تولیدی کاهش یافته است.

تنوع آبجکتهای مخرب شناسایی شده

راهکارهای امنیتی کسپرسکی در سه ماهه سوم سال 2024، آبجکتهای مخرب را از ۱۱,۸۸۲ خانواده بدافزار مختلف از دستههای متفاوت در سیستمهای اتوماسیون صنعتی مسدود کردهاند.

قابل توجهترین رشد نسبی در این دوره، در درصد رایانههای ICSی بود که شامل اسکریپتهای مخرب و صفحات فیشینگ مسدود شده بودند که نشان دهنده افزایش ۱.۱ برابری این تهدید است.

منابع اصلی تهدید

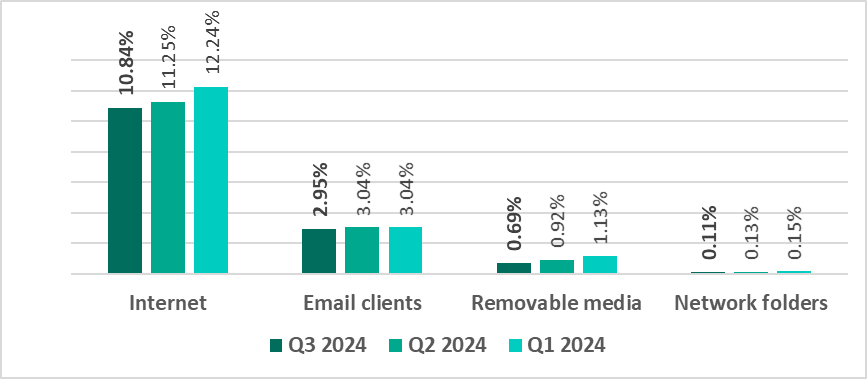

اینترنت، کلاینتهای ایمیل و دستگاههای ذخیرهساز انتقال پذیر، منابع اصلی تهدید برای رایانهها در زیرساخت فناوری یک سازمان میباشند. توجه داشته باشید که منبع تهدیدات مسدود شده را نمیتوان هر بار به طور قابل اطمینان شناسایی کرد.

درصد رایانههای ICSی که در سه ماهه سوم سال 2024 آبجکتهای مخرب از منابع مختلف در آنها مسدود شده بودند، برای تمامی منابع تهدید توصیف شده در این گزارش کاهش یافته است.

علاوه بر این، در این دوره (سه ماهه سوم ۲۰۲۴)، درصد رایانههای ICS که در آنها تهدیدات از سوی کلاینتهای ایمیل، رسانههای انتقال پذیر و فولدرهای شبکه مسدود شدهاند به کمترین میزان سال ۲۰۲۴ رسیده است.

دستههای تهدید

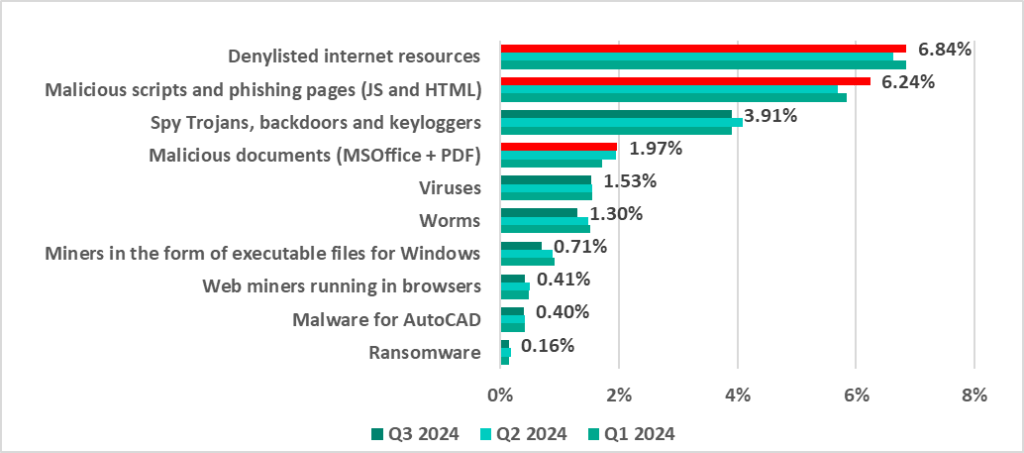

آبجکتهای مخرب مورد استفاده برای نفوذ اولیه

آبجکتهای مخربی که به منظور نفوذ اولیه به رایانههای ICS استفاده میشوند غالبا شامل منابع اینترنتی خطرناک فهرست نشده، اسکریپتهای مخرب و صفحات فیشینگ و اسناد مخرب میباشند.

درصد رایانههای ICS که در آنها منابع اینترنتی و اسناد مخرب در سه ماهه سوم سال 2024 مسدود شدهاند به ترتیب به ۶.۸۴ درصد و ۱.۹۷ درصد افزایش یافته است. تعداد اسکریپتهای مخرب و صفحات فیشینگ نیز به میزان قابل توجهی افزایش یافته و به ۶.۲۴ درصد رسیده است.

بدافزار مرحله بعدی یا پیلودهای ثانویه

آبجکتهای مخربی که برای آلوده کردن رایانهها استفاده میشوند، حاوی پیلودهای مرحله بعدی مانند جاسوسافزارها، باجافزارها و ماینرها میباشند که در رایانه قربانیان مستقر میشوند. جالب است بدانید که:

- درصد رایانههای ICS که در آنها نرمافزارهای جاسوسی (مانند تروجانهای جاسوسی، بکدورها و کیلاگرها) مسدود شده بودند، در این دوره در مقایسه با سه ماهه قبل با ۰.۱۷ درصد کاهش به ۳.۹۱ درصد رسیده است.

- درصد رایانههای ICS که باج افزارها در آنها مسدود شدهاند در هر سه ماهه، متفاوت است و در این دوره به ۰.۱۶ درصد کاهش یافته است.

- درصد رایانه های ICS که ماینرها در قالب فایلهای اجرایی ویندوز مسدود شدهاند با ۰.۱۸ درصد کاهش در این دوره به ۰.۷۱ درصد رسیده است.

- درصد رایانههای ICS که در آن ماینرهای وب مسدود شدهاند با ۰.۰۹درصد کاهش به ۰.۴۱ درصد رسیده است.

بدافزارهای خود انتشار

بدافزارهای خود انتشار مانند کرمها و ویروسها، یک دسته جداگانه از آبجکتهای مخرب را به خود اختصاص دادهاند. کرمها و فایلهای آلوده به ویروسها قبلا برای نفوذ اولیه مورد استفاده قرار میگرفتند اما با ظهور بات نتها، عملکرد آنها تکامل یافت.

ویروسها و کرمها برای انتشار در شبکههای ICS به رسانههای انتقال پذیر، فولدرهای شبکه، فایلهای آلوده از جمله فایلهای بک آپ و حملات تحت شبکه به نرمافزارهای قدیمی وابسته هستند.

درصد رایانههای ICS که کرمها در آن مسدود شده بودند در سه ماهه سوم سال 2024 با روند کاهشی مواجه بوده است و با ۰.۱۸ درصد کاهش به ۱.۳۰ درصد رسیده است. این، کمترین میزان از ابتدای سال 2022 میباشد.

بدافزار AutoCAD

بدافزار اتوکد به طور معمول یک تهدید سطح پایین به شمار میآید و از نظر درصد رایانههای ICS که روی آنها مسدود شده است، در دسته آخر قرار میگیرد. درصد رایانههای ICS در سه ماهه سوم سال 2024 که بدافزار اتوکد در آنها مسدود شده به ۰.۴۰ درصد رسیده است.

سخن پایانی

سیستمهای اتوماسیون صنعتی بهعنوان زیرساختهای حیاتی در صنایع مختلف، هدفی جذاب برای تهدیدات امنیت سایبری محسوب میشوند. این تهدیدات نهتنها عملکرد مستمر و بهینه این سیستمها را به خطر میاندازند، بلکه میتوانند خسارات گستردهای به تولید، ایمنی کارکنان و محیط زیست وارد کنند. برای مقابله با این تهدیدات، اتخاذ یک رویکرد جامع امنیتی که شامل شناسایی آسیب پذیریها، اجرای سیاستهای امنیتی، بهروزرسانی مداوم سیستمها و افزایش آگاهی کارکنان است، ضروری به نظر میرسد. تقویت امنیت سیستمهای اتوماسیون صنعتی نهتنها باعث کاهش خطرات و ریسکها میشود، بلکه اعتماد به فناوریهای نوین و توسعه پایدار صنعتی را نیز تضمین میکند.