به تازگی، تیم تحلیل تهدیدات شرکت WithSecure کمپین بدافزاری پیچیدهای را شناسایی کردهاست که در آن نرمافزار متنباز مدیریت رمز عبور KeePass دستکاری شده و به ابزاری برای استقرار پیلود Cobalt Strike و سرقت اطلاعات حساس احراز هویت تبدیل شده است. این اولین نمونه گزارششدهای است که یک برنامه مدیریت رمز عبور تروجانشده بهطور همزمان بهعنوان لودر بدافزار و ابزار سرقت اطلاعات کاربری عمل میکند.

روش حمله

فایل آلوده KeePass با نام “KeePass-2.56-Setup.exe” از طریق کمپینهای تبلیغات مخرب(Malvertising) توزیع شده و کاربران با هدایت به دامنههای جعلی و شبیهسازیشده، این فایل را دانلود میکنند. فایل اجرایی دارای گواهی دیجیتال معتبر بوده و رفتار آن مشابه نسخه اصلی KeePass است، که شناسایی آن را دشوار میکند.

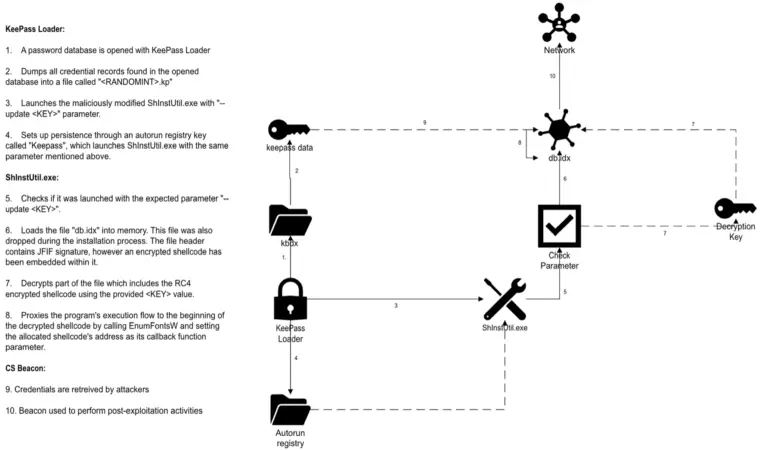

بدافزار توسط شرکت WithSecure به نام KeeLoader شناخته میشود. پس از اجرا، KeeLoader دو فایل اجرایی دستکاریشده به نامهای KeePass.exe و ShInstUtil.exe را در پوشه کاربر قرار میدهد و مکانیزم ماندگاری مبتنی بر رجیستری ایجاد میکند. سپس، فایل مخرب db.idx، که رمزگذاریشده و بهظاهر یک فایل JPG است، در حافظه رمزگشایی و بهعنوان beacon Cobalt Strike اجرا میشود.

در حالی که KeePass عملکرد عادی خود را حفظ میکند، در پسزمینه، اطلاعات کاربری ذخیرهشده در پایگاه داده رمزها را استخراج و در فایلهایی با پسوند .kp بهصورت CSV در مسیر %localappdata% با نامهای تصادفی ذخیره میکند. این فایلها شامل اطلاعات حساب، نام کاربری، رمز عبور، آدرس سایت و توضیحات هستند.

زیرساخت این حمله بسیار حرفهای بودهاست و شامل:

- دامنههای جعلی مانند keeppaswrd[.]com, keegass[.]com و KeePass[.]me

- تبلیغات مخرب در موتورهای جستجوی Bing و DuckDuckGo

- زنجیرههای ریدایرکت از طریق دامنههای جعلی متعدد

- استفاده از گواهیهای SSL صادرشده توسط NameCheap برای شبیهسازی امضای قانونی KeePass

این کمپین با گذشت زمان پیچیدهتر شده و باینریهای آن تقریبا با نسخههای قانونی یکسان هستند. عملکرد مخرب تنها هنگام باز شدن پایگاه داده رمز عبور فعال میشود.

شناسایی عامل تهدید

با وجود دشواری در شناسایی عامل حمله بهدلیل استفاده از خدمات Loader-as-a-Service و میزبانهای ضدشناسایی، WithSecure نشانههایی از Cobalt Strike را شناسایی کرد که با گروههای باجافزاری مانند Black Basta و BlackCat همپوشانی دارد.

یادداشت باج مشابه باجافزار Akira است؛ اما شامل آدرس تماس onionmail بوده که نشاندهنده تلاش یک همکار پیشین در اکوسیستم باجافزار برای فعالیت مستقل است. این موضوع احتمال فعالیت یک عامل تهدید با تجربه در مدل باج افزار به عنوان سرویس را تقویت میکند که اکنون بهصورت مستقل عمل میکند.

WithSecure نتیجهگیری کرد که این کمپین احتمالا توسط یک دلال دسترسی اولیه با منابع گسترده اجرا شده است. این شرکت اکوسیستم As-a-Service را که پایه بسیاری از حملات باجافزاری است، به ریشههای تهدیدی تشبیه کرد که به تداوم و گسترش این حملات کمک میکند.

توصیههای امنیتی

سازمانها باید:

- هش فایلهای نرمافزارها را پیش از نصب اعتبارسنجی کنند.

- از دانلود از منابع غیررسمی اجتناب کنند.

- رفتار نرمافزارهای شناختهشده را بهدقت نظارت کنند.