Marbled Dust یک گروه هکری وابسته به ترکیه از آوریل ۲۰۲۴ با سوءاستفاده از آسیبپذیری روز صفر در پلتفرم ارتباطی Output Messenger، کمپین جاسوسی سایبری علیه اهداف مرتبط با نیروهای نظامی کرد در عراق راهاندازی کرده است.

گروه Marbled Dust و اهداف حمله

تیم اطلاعات تهدید مایکروسافت گزارش داد که این حملات دادههای کاربران مرتبط با اهداف در عراق را جمعآوری کرده و اهداف به نیروهای نظامی کُرد مرتبط هستند، که با اولویتهای پیشین گروه Marbled Dust (با نامهای سابق Silicon، Cosmic Wolf، Sea Turtle، Teal Kurma و UNC1326) همخوانی دارد.

این گروه از سال ۲۰۱۷ فعال بوده و در سال ۲۰۱۹ توسط واحد Talos شرکت Cisco بهدلیل حملات علیه نهادهای دولتی و خصوصی در خاورمیانه و شمال آفریقا شناسایی شد. در سال گذشته نیز این گروه به هدفگیری شرکتهای مخابراتی، رسانهای، ارائهدهندگان اینترنت، فناوری اطلاعات و وبسایتهای کردی در هلند متهم شد.

مایکروسافت ارزیابی کرد که Marbled Dust پیش از حمله، جمعآوری اطلاعات(reconnaissance) انجام داده تا اطمینان یابد اهداف از کاربران Output Messenger هستند، سپس با سوءاستفاده از آسیبپذیری روز صفر، بدافزار را توزیع و دادهها را استخراج کرده است.

جزئیات آسیبپذیریها

آسیبپذیری مورد سوءاستفاده، CVE-2025-27920، یک نقص پیمایش دایرکتوری (directory traversal) در نسخه ۲.۰.۶۲ Output Messenger است که به مهاجمان راه دور امکان دسترسی یا اجرای فایلهای دلخواه را میدهد. این نقص توسط شرکت Srimax، توسعهدهنده نرمافزار، در دسامبر ۲۰۲۴ با نسخه ۲.۰.۶۳ برطرف شد؛ اما در اطلاعیه این شرکت به سوءاستفاده فعال اشارهای نشد.

مایکروسافت همچنین نقص دیگری، CVE-2025-27921 (نقص XSS بازتابی)، را در همان نسخه شناسایی کرد که شواهدی از سوءاستفاده از آن مشاهده نشده است.

زنجیره حمله

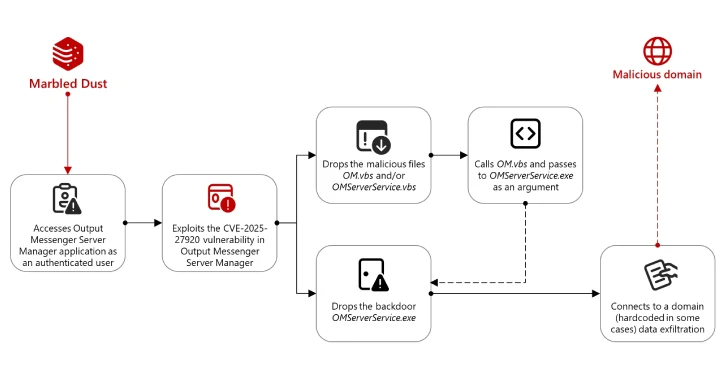

حمله از دسترسی مهاجم بهعنوان کاربر احراز هویتشده به Output Messenger Server Manager آغاز میشود. احتمالا Marbled Dust از تکنیکهایی مانند ربایش DNS یا typosquatting برای سرقت اطلاعات کاربری استفاده کرده است. پس از دسترسی، مهاجم اطلاعات ورود به سیستم کاربر را جمعآوری کرده و با سوءاستفاده از CVE-2025-27920، فایلهای مخرب زیر را مستقر میکند:

- OM.vbs و OMServerService.vbs در پوشه راهاندازی(startup) سرور.

- OMServerService.exe در مسیر Users/public/videos سرور.

فایل OMServerService.vbs برای اجرای OM.vbs و OMServerService.exe استفاده میشود. فایل دوم یک بکدور نوشتهشده با Golang است که با دامنه هاردکدشده api.wordinfos[.]com برای استخراج دادهها ارتباط برقرار میکند.

در سمت کلاینت، نصبکننده بهطور همزمان فایل معتبر OutputMessenger.exe و فایل مخرب OMClientService.exe را استخراج و اجرا میکند. این فایل نیز بکدور Golang دیگری است که با دامنه سرور فرمان و کنترل (C2) گروه Marbled Dust ارتباط برقرار میکند. این بکدور ابتدا اتصال را با درخواست GET به api.wordinfos[.]com بررسی میکند. در صورت موفقیت، درخواست دوم شامل اطلاعات نام میزبان برای شناسایی قربانی ارسال میشود. پاسخ سرور C2 با فرمان cmd /c اجرا میشود که دستورات را در خط فرمان ویندوز اجرا و سپس آن را میبندد.

در یک مورد، دستگاه قربانی با کلاینت Output Messenger به آدرس IP مرتبط با Marbled Dust متصل شد که احتمالا برای استخراج دادهها استفاده شده است.

مایکروسافت اعلام کرد که استفاده موفق از آسیبپذیری روز صفر نشاندهنده افزایش پیچیدگی فنی Marbled Dust است و ممکن است بیانگر اولویتیافتن اهداف یا فوریت بیشتر در عملیات آنها باشد.