پژوهشگران امنیت سایبری جزئیات دو آسیبپذیری جدید در فریمور کنترلر مدیریت برد اصلی (BMC) شرکت Supermicro را منتشر کردهاند که میتواند به مهاجمان اجازه دهد با دور زدن مراحل حیاتی تأیید امنیتی، سیستم را با یک ایمیج مخرب بهروزرسانی کنند.

این آسیبپذیریها که هر دو شدت متوسطی دارند و ناشی از تأیید نادرست امضای رمزنگاریشده هستند، عبارتاند از:

CVE-2025-7937 (امتیاز CVSS: 6.6) – یک ایمیج فریمور دستساز میتواند با هدایت برنامه به یک جدول جعلی “fwmap” در بخش امضانشده، منطق تأیید فریمور در نسخه Root of Trust 1.0 را دور بزند و سیستم را بهروزرسانی کند.

CVE-2025-6198 (امتیاز CVSS: 6.4) – یک ایمیج فریمور دستساز میتواند با هدایت برنامه به یک جدول جعلی امضا (“sig_table”) در بخش امضانشده، منطق تأیید فریمور را دور بزند و سیستم را بهروزرسانی کند.

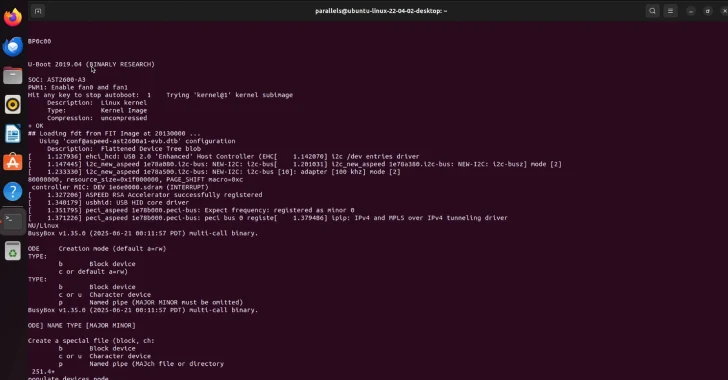

🔐 فرآیند بررسی فریمور هنگام بهروزرسانی شامل سه مرحله است:

- دریافت کلید عمومی از تراشه SPI BMC

- پردازش جداول “fwmap” یا “sig_table” درون ایمیج

- محاسبه هش رمزنگاریشده از تمام بخشهای امضانشده و مقایسه مقدار امضا با هش محاسبهشده

🔍 مسیر حمله از آسیبپذیری قدیمیتر در Supermicro

شرکت امنیت فریمور Binarly که کشف این دو نقص را بر عهده داشته، اعلام کرد CVE-2025-7937 در واقع روشی برای دور زدن آسیبپذیری قدیمیتر CVE-2024-10237 است که در ژانویه ۲۰۲۵ توسط Supermicro افشا شده بود.

آن نقص که در ابتدا توسط NVIDIA شناسایی شده بود، به مهاجم اجازه میداد تراشه SPI BMC را با یک ایمیج مخرب دوباره برنامهریزی کند و کنترل کامل و دائمی هم بر سیستم BMC و هم بر سیستمعامل اصلی سرور بهدست آورد.

در نسخه قدیمی، مهاجم میتوانست با اضافه کردن ورودیهای سفارشی به جدول “fwmap” و انتقال محتوای امضانشده به فضای رزرونشده فریمور، فرآیند تأیید را گمراه کند بهگونهای که هش محاسبهشده همچنان معتبر بماند.

دو آسیبپذیری دیگر یعنی CVE-2024-10238 و CVE-2024-10239 نیز از نوع Stack Overflow در تابع بررسی ایمیج بودند و امکان اجرای کد دلخواه در سطح BMC را فراهم میکردند.

⚠️ ضعف در نسخه جدید و دور زدن RoT

بررسیهای جدید نشان داد که اصلاح انجامشده برای CVE-2024-10237 ناکافی بوده است. مهاجم میتواند یک جدول جعلی “fwmap” را قبل از جدول اصلی قرار دهد و از آن در فرآیند تأیید استفاده کند تا در نهایت کد دلخواه خود را در محیط BMC اجرا کند.

همچنین یک نقص در تابع “auth_bmc_sig” در مادربرد X13SEM-F کشف شد که به مهاجم اجازه میدهد بدون تغییر هش، ایمیج مخرب را بارگذاری کند. در این حالت مهاجم میتواند بخشهایی مانند کرنل را نیز تغییر دهد و دادههای اصلی را به فضای استفادهنشده منتقل کند تا امضای دیجیتال همچنان معتبر بماند.

استفاده موفق از آسیبپذیری CVE-2025-6198 نهتنها امکان نصب ایمیج مخرب را فراهم میکند، بلکه میتواند ویژگی امنیتی Root of Trust در BMC را نیز بیاثر کند.

🧨 هشدار برای کل اکوسیستم

الکسی ماتروسوف، مدیرعامل Binarly هشدار داد:

«تحقیقات جدید نشان میدهد که ادعای قبلی Supermicro مبنی بر اینکه ویژگی سختافزاری RoT از این حملات جلوگیری میکند، نادرست است. آسیبپذیری CVE-2025-6198 میتواند RoT را دور بزند و در صورت افشای کلید امضا، کل اکوسیستم تحت تأثیر قرار میگیرد.»

او توصیه کرد شرکتها کلیدهای امضای رمزنگاریشده را برای هر خط محصول بهصورت جداگانه استفاده و مرتباً چرخش دهند؛ زیرا استفاده مکرر از یک کلید واحد – مانند آنچه در حوادثی نظیر PKfail و نشت کلید Intel Boot Guard رخ داد – میتواند اثرات فاجعهباری در سطح صنعت داشته باشد.

📊 جمعبندی

دو آسیبپذیری جدید در BMC سرورهای Supermicro بار دیگر نشان میدهند که حتی مکانیزمهای حیاتی امنیتی مانند Root of Trust نیز در صورت پیادهسازی ناقص میتوانند دور زده شوند. این موضوع اهمیت حیاتی تأیید چندلایه، بررسی مستقل امضا و استفاده از کلیدهای منحصربهفرد را در سیستمهای فریمور سرور یادآور میشود.