مرکز اطلاعات امنیتی AhnLab (ASEC) به تازگی، توزیع بدافزار XLoader را توسط تکنیک بارگذاری جانبی DLL با سوءاستفاده از یک برنامهی قانونی مرتبط با بنیاد Eclipse شناسایی کرده است. مهاجم در این تکنیک، یک DLL آلوده را در کنار یک برنامهی قانونی قرار داده است تا هنگامی که برنامهی اصلی اجرا میشود، نسخهی آلودهی مهاجم به جای DLL واقعی، بارگذاری شود.

برنامهی قانونی مورد استفاده در این حمله، Jarsigner است که در طول نصب پکیج IDE که توسط بنیاد Eclipse توزیع شده، ایجاد میشود. این ابزار برای امضای فایلهای jar به کار میرود.

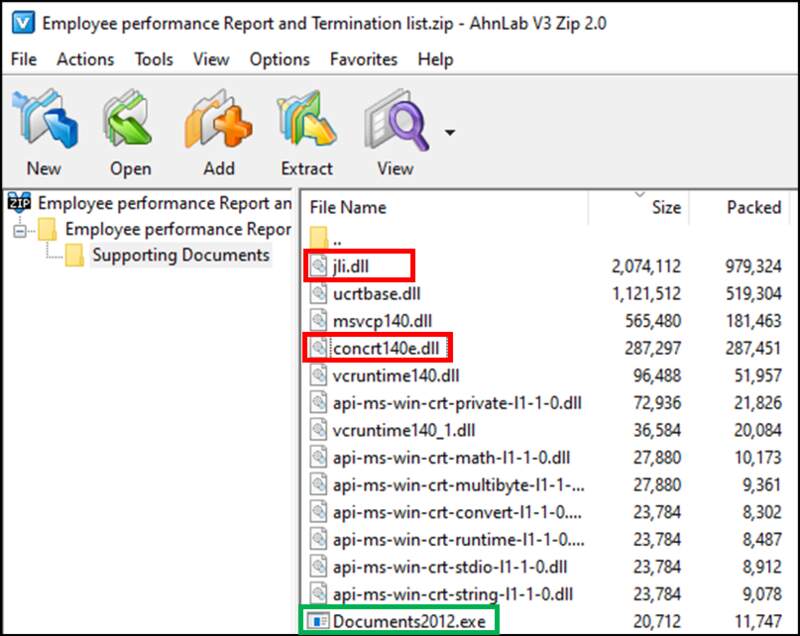

بدافزار بهصورت یک آرشیو فشرده شدهی ZIP منتشر میشود که شامل فایل اجرایی قانونی بههمراه DLLهایی است که برای اجرای بدافزار بهصورت جانبی بارگذاری میشوند. این آرشیو شامل موارد زیر است:

- Documents2012.exe: نسخه تغییر نامیافته از فایل قانونی jarsigner.exe

- jli.dll: یک فایل DLL که توسط مهاجم تغییر داده شده تا concrt140e.dll را رمزگشایی و تزریق کند

- concrt140e.dll: پیلود بدافزار XLoader

زنجیرهی حمله زمانی به مرحلهی مخرب میرسد که فایل Documents2012.exe اجرا شود. اجرای این فایل باعث اجرای کتابخانه jli.dll تغییر یافته میگردد که در نهایت، XLoader را بارگذاری میکند.

به گفته مرکز امنیتی ASEC، فایل concrt140e.dll، یک پیلود رمزگذاری شده است که در طول فرآیند حمله رمزگشایی شده و در فایل قانونی aspnet_wp.exe تزریق میشود تا اجرا گردد.

XLoader، این بدافزار تزریق شده، اطلاعات حساسی مانند اطلاعات رایانه و مرورگر کاربر را ربوده و فعالیتهای مختلفی از جمله دانلود بدافزارهای اضافی را انجام میدهد.

XLoader که جایگزین بدافزار Formbook است، برای اولین بار در سال ۲۰۲۰ مشاهده شد. این بدافزار تحت مدل بدافزار بهعنوان یک سرویس (MaaS) برای فروش به مجرمان سایبری دیگر عرضه شده است. نسخهای از این بدافزار رباینده اطلاعات و کیلاگر مختص macOS در آگوست ۲۰۲۳ شناسایی شد که خود را بهعنوان یکی از اپلیکیشن های Microsoft Office به نام OfficeNote معرفی کرده بود.

گزارش Zscaler ThreatLabz که در دو بخش منتشر شده است، نشان میدهد که نسخههای ۶ و ۷ این بدافزار شامل لایههای اضافی مبهمسازی و رمزگذاری هستند تا با پنهان کردن کدها و اطلاعات حیاتی، مکانیزمهای تشخیص مبتنی بر امضا را دور بزنند وهمچنین فرآیند مهندسی معکوس بدافزار را پیچیده کنند.

XLoader از تکنیکهایی که قبلاً در بدافزار SmokeLoader مشاهده شده بود، استفاده میکند. این تکنیکها شامل رمزگذاری بخشهایی از کد در زمان اجرا و دور زدن هوک های NTDLL میباشند.

بررسیهای بیشتر نشان داده است که این بدافزار از لیستی شامل طعمههای هاردکد شده استفاده میکند تا ارتباطات واقعی با سرور فرماندهی و کنترل (C2) را با ترافیک سرورهای طعمه به وبسایتهای قانونی ترکیب کند. هم سرورهای C2 واقعی و هم سرور های طعمه با کلیدها و الگوریتمهای متفاوت رمزگذاری میشوند.

هدف از استفاده از طعمهها، تولید ترافیک شبکه به دامنههای قانونی است تا ترافیک واقعی سرور C2 پنهان شود. بدافزار با ارسال درخواستهای شبکهای به سایتهای معتبر، ترافیک واقعی خود را در میان این ارتباطات قانونی مخفی میکند تا شناسایی آن دشوار شود. این تکنیک پیش از این در خانوادههای بدافزاری مانند Pushdo نیز مشاهده شده است.

تکنیک بارگذاری جانبی DLL همچنین توسط عامل تهدید SmartApeSG (معروف به ZPHP یا HANEYMANEY) مورد سوءاستفاده قرار گرفته است تا NetSupport RAT را از طریق وبسایتهای قانونی آلوده به کد مخرب جاوا اسکریپت توزیع کند. این تروجان با دسترسی از راه دور، بهعنوان یک واسطه برای دانلود و استقرار بدافزار رباینده اطلاعات StealC عمل میکند.

این اتفاقات پس از گزارش Zscaler در مورد دو لودر بدافزاری جدید به نامهای NodeLoader و RiseLoader رخ داده است که برای توزیع طیف گستردهای از بدافزارهای رباینده اطلاعات، ماینرهای ارز دیجیتال و بدافزارهای باتنت از جمله Vidar, Lumma, Phemedrone, XMRig و Socks5Systemz مورد استفاده قرار گرفتهاند.

بدافزارهای RiseLoader و RisePro شباهتهای زیادی در پروتکلهای ارتباطی شبکهای خود، از جمله ساختار پیامها، فرآیند مقداردهی اولیه و ساختار پیلود دارند. این همپوشانیها ممکن است نشان دهندهی آن باشد که یک عامل تهدید مشترک پشت هر دو خانوادهی بدافزاری قرار دارد.

واکنش بنیاد Eclipse

میکائل باربرو، رئیس امنیت بنیاد Eclipse، در این باره اذعان داشت که سوءاستفاده از فایل jarsigner.exe ناشی از رفتار بارگذاری DLL در ویندوز است و یک آسیب پذیری در Eclipse Temurin به شمار نمیآید. این تکنیک بر تعداد بیشماری از برنامههای ویندوز تأثیر میگذارد و نشاندهنده نقص امنیتی در نرمافزارهای بنیاد Eclipse نیست.

او همچنین تأکید کرد که هیچ شواهدی مبنی بر نفوذ به زیرساختهای بنیاد Eclipse، سیستمهای ساخت Temurin یا پروژههای آن وجود ندارد و البته که مهاجمان نیازی به آن ها ندارند. مهاجمان صرفاً از یک فایل باینری قانونی و امضا شده استفاده میکنند که پس از توزیع با فایلهای مخرب ترکیب شده است.