پژوهشگران امنیت سایبری گزارش دادند که عامل تهدیدی با نام ViciousTrap حدود ۵,۳۰۰ دستگاه مرزی شبکه را با استفاده از آسیبپذیری سیسکو در ۸۴ کشور آلوده کرده و آنها را به شبکهای شبیه به هانیپات(honeypot) تبدیل کرده است.

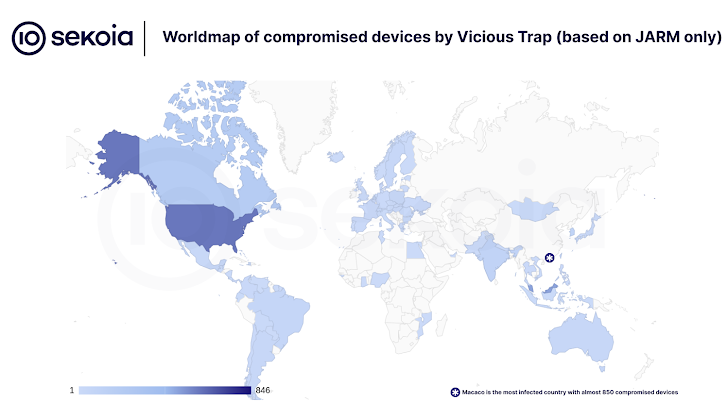

این مهاجم با سوءاستفاده از آسیبپذیری بحرانی CVE-2023-20118 در روترهای Cisco Small Business (مدلهای RV016، RV042، RV042G، RV082، RV320 و RV325) این دستگاهها را به بخشی از زیرساخت هانیپات خود تبدیل میکند. بخش قابلتوجهی از این آلودگیها (حدود ۸۵۰ دستگاه) در منطقه ماکائو شناسایی شدند.

زنجیره آلودگی

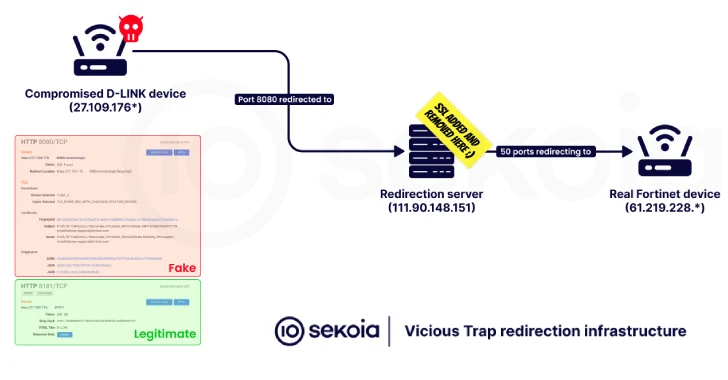

شرکت Sekoia گزارش داد که زنجیره آلودگی شامل اجرای اسکریپت شل NetGhost است که ترافیک ورودی به پورتهای خاص روترهای آلوده را به زیرساخت هانیپات تحت کنترل مهاجم هدایت میکند و به این ترتیب امکان رهگیری جریانهای شبکه را فراهم میسازد. این آسیبپذیری پیشتر در حملات باتنت PolarEdge، که توسط همین شرکت شناسایی شده بود، مورد سوءاستفاده قرار گرفته بود.

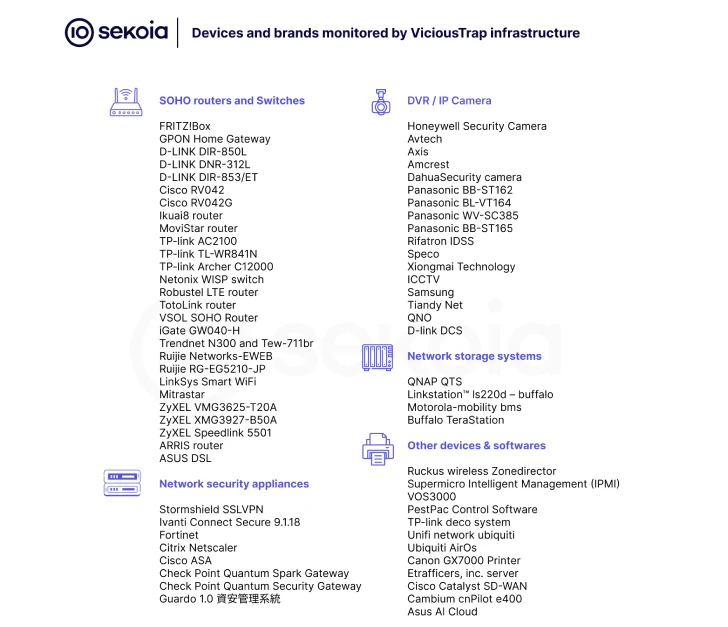

اگرچه ارتباط مستقیمی بین این دو فعالیت تأیید نشده، احتمال دارد ViciousTrap در حال ایجاد زیرساخت هانیپات از طریق نفوذ به دستگاههای متصل به اینترنت، از جمله روترهای SOHO، VPNهای مبتنی بر SSL، دستگاههای DVR و کنترلرهای BMC از بیش از ۵۰ برند مانند Araknis Networks، ASUS، D-Link، Linksys و QNAP باشد. این زیرساخت به مهاجم امکان مشاهده تلاشهای سوءاستفاده، دسترسی به اکسپلویتهای روز صفر یا عمومینشده و بازیافت دسترسیهای بهدستآمده توسط دیگر مهاجمان را میدهد.

زنجیره حمله با سوءاستفاده از CVE-2023-20118 آغاز میشود تا اسکریپت bash از طریق ابزار ftpget دانلود و اجرا شود. این اسکریپت سپس با سرور خارجی ارتباط برقرار کرده و فایل اجرایی wget را دریافت میکند. در مرحله بعد، آسیبپذیری سیسکو بار دیگر مورد سوءاستفاده قرار میگیرد تا اسکریپت دوم، که با wget دانلود شده، اجرا شود.

اسکریپت دوم، معروف به NetGhost، ترافیک شبکه را از دستگاه آلوده به زیرساخت تحت کنترل مهاجم هدایت میکند و حملات نفوذگر در میانه ارتباط (AitM) را ممکن میسازد. این اسکریپت همچنین میتواند خود را از دستگاه آلوده حذف کند تا ردپای کمتری باقی بگذارد.

منشا حملات

Sekoia اعلام کرد که تمام تلاشهای سوءاستفاده از آدرس IP مشخصی (101.99.91[.]151) انجام شده و فعالیتها از مارس ۲۰۲۵ آغاز شدهاند. در آوریل ۲۰۲۵، ViciousTrap از وبشل ناشناختهای که پیشتر در حملات PolarEdge استفاده شده بود، بهره گرفت. همچنین، در ماه جاری، تلاشهایی برای سوءاستفاده از روترهای ASUS با آدرس IP دیگری (101.99.91[.]239) مشاهده شد؛ اما در این حملات، زیرساخت هانیپات روی این دستگاهها موجود نبود.

تمام آدرسهای IP فعال در این کمپین در مالزی و تحت سیستم مستقل (AS45839) متعلق به ارائهدهنده خدمات میزبانی Shinjiru قرار دارند. شواهد ضعیفی مانند همپوشانی جزئی با زیرساختهای GobRAT و هدایت ترافیک به داراییهایی در تایوان و ایالات متحده، احتمال منشأ چینیزبان این گروه را مطرح میکند

Sekoia نتیجه گرفته که اگرچه هدف نهایی ViciousTrap هنوز مشخص نیست، این عملیات با اطمینان بالا در حال ساخت شبکهای شبیه به هانیپات است.