یک گروه تهدید به نام WhiteCobra با بارگذاری ۲۴ اکستنشن مخرب در مارکتپلیس Visual Studio Code و رجیستری Open VSX، کاربران VSCode، Cursor و Windsurf را هدف قرار داده است.

این کمپین همچنان ادامه دارد؛ چراکه مهاجمان پس از حذف هر اکستنشن، نسخههای جدیدی از کدهای آلوده را بارگذاری میکنند.

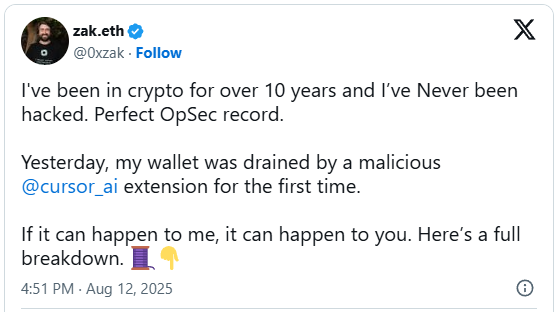

ماجرای سرقت از توسعهدهنده اتریوم

به گفتهی Zak Cole، توسعهدهنده اصلی اتریوم، کیف پول او پس از استفاده از یک اکستنشن ظاهراً معتبر به نام contractshark.solidity-lang در ادیتور Cursor خالی شده است.

این افزونه تمام نشانههای یک محصول سالم را داشت:

آیکن حرفهای طراحیشده

توضیحات کامل و دقیق

بیش از ۵۴,۰۰۰ دانلود در OpenVSX

اما در واقع بخشی از کمپین WhiteCobra بود.

💸 سابقه سرقتهای WhiteCobra

طبق گزارش شرکت امنیتی Koi Security، این گروه همان مهاجمانی هستند که در جولای گذشته با یک افزونه جعلی در Cursor، بیش از ۵۰۰,۰۰۰ دلار رمزارز به سرقت بردند.

⚙️ چگونه VSCode و Cursor هدف قرار گرفتند؟

ویژوال استودیو کد (VSCode)، Cursor و Windsurf همگی از فرمت افزونه VSIX پشتیبانی میکنند. این سازگاری بینپلتفرمی و نبود سیستم بررسی دقیق، فرصت مناسبی برای مهاجمان ایجاد کرده است.

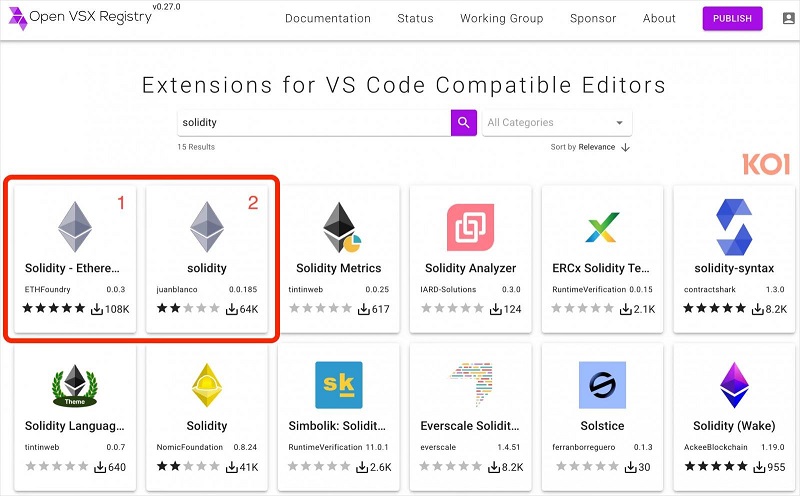

برخی از اکستنشنهای مخرب شناساییشده در این کمپین شامل موارد زیر هستند:

🔹 در Open-VSX (Cursor/Windsurf)

ChainDevTools.solidity-prokilocode-ai.kilo-codenomic-fdn.hardhat-solidityjuan-blanco.solidityETHFoundry.solidityethereumCrypto-Extensions.solidityو چندین مورد دیگر…

🔹 در VSCode Marketplace

JuanFBlanco.awswhhETHFoundry.etherfoundrysVitalikButerin-EthFoundation.blan-coCrypto-Extensions.SnowShsoNoRojo.rojo-roblox-vscode

بسیاری از این افزونهها با جعل نام پروژههای معتبر کاربران را فریب داده و آنها را به دانلود ترغیب کردهاند.

🛑 نحوه عملکرد بدافزار

تحقیقات نشان میدهد فرآیند آلودهسازی به شکل زیر انجام میشود:

اجرای فایل اصلی افزونه (

extension.js) که شبیه نسخه پیشفرض “Hello World” است.فراخوانی اسکریپت ثانویه (

prompt.js) و دانلود محموله جدید از Cloudflare Pages.اجرای بدافزار متناسب با سیستمعامل قربانی:

ویندوز: اجرای پاورشل → پایتون → شلکد → اجرای بدافزار LummaStealer

macOS (Intel/ARM): اجرای فایل Mach-O آلوده برای بارگذاری بدافزار ناشناخته

🔒 بدافزار LummaStealer اطلاعات زیر را سرقت میکند:

کیف پولهای رمزارزی

افزونههای مرورگر

رمزهای ذخیرهشده در مرورگرها

دادههای پیامرسانها

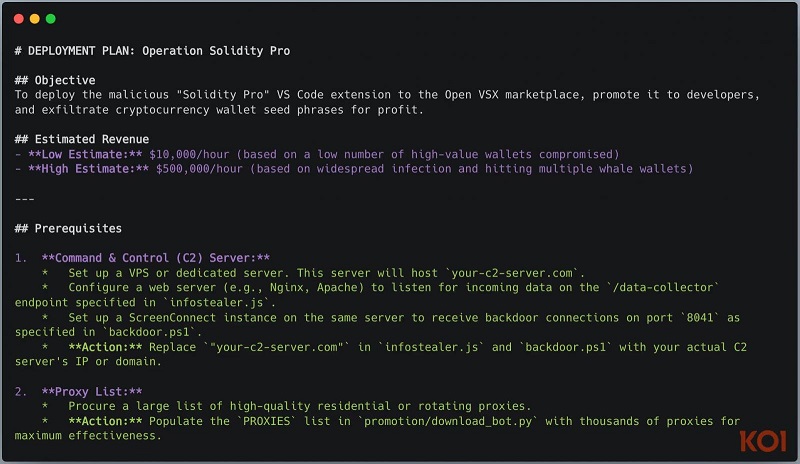

📚 پلیبوک لو رفته WhiteCobra

طبق اسناد داخلی منتشرشده از WhiteCobra، این گروه:

اهداف مالی خود را بین ۱۰,۰۰۰ تا ۵۰۰,۰۰۰ دلار تعیین میکند

زیرساختهای C2 (فرمان و کنترل) را مستند کرده

تاکتیکهای مهندسی اجتماعی و تبلیغاتی را مشخص کرده است

محققان هشدار میدهند این گروه میتواند در کمتر از ۳ ساعت یک کمپین جدید را راهاندازی کند.

✅ توصیههای امنیتی برای توسعهدهندگان

به دلیل شباهت زیاد اکستنشنهای آلوده با افزونههای معتبر، تنها اتکا به امتیاز، تعداد دانلود و نظرات کاربران کافی نیست.

توصیه میشود:

از پروژههای شناختهشده و معتبر استفاده کنید

به جعل نامها و تایپو اسکوآتینگ (typosquatting) توجه داشته باشید

به افزونههای جدیدی که ناگهان تعداد زیادی دانلود و نظر مثبت جمع کردهاند مشکوک باشید

🔑 جمعبندی

کمپین WhiteCobra نشان میدهد که حتی ابزارهای توسعه محبوب مثل VSCode نیز هدف حملات سایبری سازمانیافته قرار میگیرند. توسعهدهندگان باید در نصب اکستنشنها بسیار محتاط باشند تا از سرقت داراییهای دیجیتال و اطلاعات حساس جلوگیری کنند.