فکر میکنید فایروال WAF همه چیز را پوشش میدهد؟ دوباره فکر کنید.

امروزه، جاوا اسکریپت های بدون نظارت بزرگترین حفره امنیتی شما هستند — جایی که مهاجمان میتوانند اطلاعات پرداخت کاربران را بدزدند، در حالیکه سیستمهای WAF و IDS شما هیچ چیز نمیبینند.

📉 نگاهی به سال قبل

فصل تعطیلات ۲۰۲۴ شاهد موجی از حملات به کدهای وبسایتها بود:

نفوذ به Polyfill.io بیش از ۵۰۰ هزار وبسایت را تحت تأثیر قرار داد.

حمله Magecart به فروشگاه سیسکو در سپتامبر، خریداران فصل تعطیلات را هدف گرفت.

این حملات از ضعف کدهای شخص ثالث و فروشگاههای آنلاین استفاده کردند؛ درست زمانی که ترافیک خرید آنلاین ۶۹۰٪ افزایش یافته بود.

🔒 پرسش کلیدی برای ۲۰۲۵:

فروشگاههای آنلاین چگونه میتوانند ضمن استفاده از ابزارهای شخص ثالث، امنیت خود را در برابر این نوع حملات تضمین کنند؟

⚠️ شکاف امنیتی در سمت کاربر (Client-Side)

در حالی که شرکتها برای خرید، سرورها و شبکههایشان را تقویت میکنند، یک نقطهٔ کور خطرناک همچنان بیدفاع باقی میماند:

مرورگر کاربر، جایی که کد مخرب اجرا میشود، دادهها را سرقت میکند و از دید همهچیز پنهان میماند.

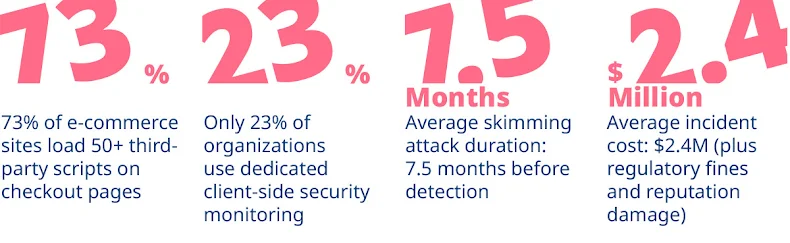

تحقیقات اخیر نشان میدهد:

ابزارهای WAF و IDS فقط فعالیتهای سمتسرور را میبینند، نه اجرای جاوا اسکریپت در مرورگر کاربر.

ترافیک HTTPS رمزگذاریشده، مانع از تحلیل دقیق درخواستها میشود.

رفتار پویا و متغیر کدهای جاوا اسکریپت، تحلیل ایستا را ناکارآمد میکند.

با وجود تأکید PCI DSS 4.0.1 بر امنیت سمت کاربر، هنوز راهنمایی مشخصی برای محافظت از دادهها در مرورگر وجود ندارد.

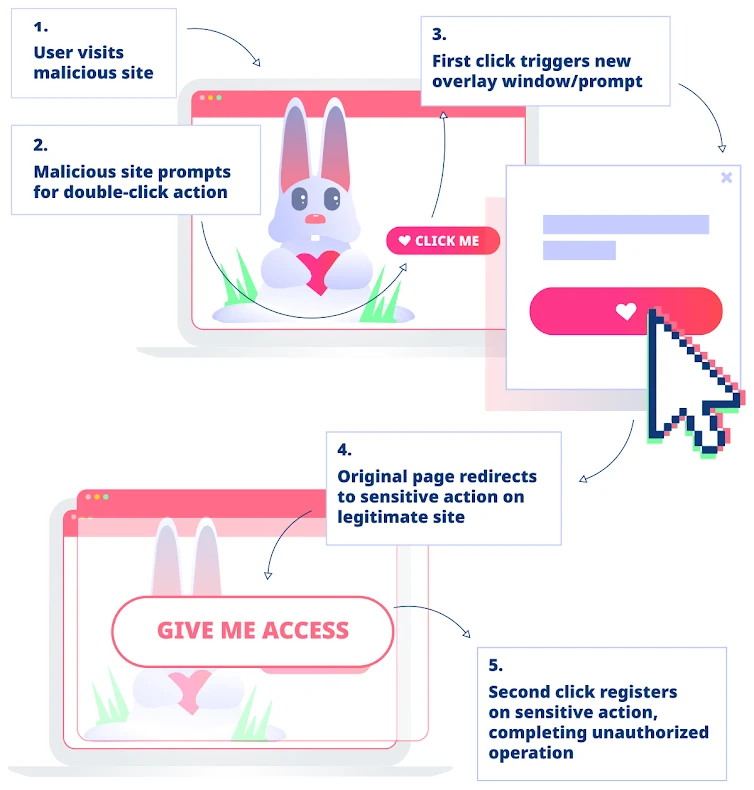

💳 انواع حملات سمت کاربر

۱. E-skimming (حملات Magecart):

معروفترین نوع، تزریق جاوا اسکریپت مخرب برای سرقت دادههای پرداخت است. در حمله معروف به British Airways (۲۰۱۸) ، تعداد ۳۸۰,۰۰۰ کارت بانکی در عرض دو هفته بدون شناسایی لو رفتند.

۲. زنجیره تأمین آلوده (Supply Chain):

کدهای شخص ثالث مثل ابزارهای چت یا آنالیتیکس میتوانند آلوده شوند. حمله به Ticketmaster در ۲۰۱۹ از همین مسیر اتفاق افتاد.

۲. زنجیره تأمین آلوده (Supply Chain):

کدهای شخص ثالث مثل ابزارهای چت یا آنالیتیکس میتوانند آلوده شوند. حمله به Ticketmaster در ۲۰۱۹ از همین مسیر اتفاق افتاد.

۳. Shadow Scriptها:

کدهایی که بدون اطلاع تیم امنیتی اجرا میشوند — بهویژه وقتی اسکریپتهای دیگر را بهصورت پویا بارگذاری میکنند.

۴. دستکاری نشست و کوکیها:

مهاجمان میتوانند توکنهای احراز هویت یا اطلاعات حساس را از local storage یا کوکیها استخراج کنند؛ بدون آنکه ردپایی در لاگهای سرور بگذارند.

🧠 درسهایی از فصل خرید سال ۲۰۲۴

حملهی Polyfill.io و حملهی Magecart به فروشگاه سیسکو نشان دادند که حتی شرکتهای بزرگ هم مصون نیستند.

همچنین، سایت کویتی Shrwaa.com در سراسر سال ۲۰۲۴ فایلهای جاوااسکریپت آلوده را میزبانی کرد و بدافزار را به سایتهای دیگر منتقل نمود. گونهی Grelos skimmer نیز درست قبل از بلکفرایدی و سایبرماندی، فرمهای پرداخت جعلی را در سایتهای کوچکتر تزریق کرد.

🕒 چرا خطر در فصل های خرید بیشتر میشود؟

حجم بالای تراکنشها، انگیزه حملات را بالا میبرد.

بسیاری از شرکتها در این بازه، «کد فریز» دارند و قادر به وصله سریع آسیبپذیریها نیستند.

افزودن ابزارهای بازاریابی و پرداخت جدید، سطح حمله را افزایش میدهد.

کاهش نیروهای شیفت امنیتی در تعطیلات، زمان واکنش را کند میکند.

🛡️ راهکارهای مؤثر برای امنیت سمت کاربر

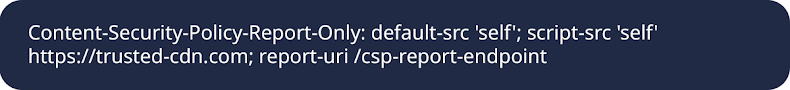

۱. پیادهسازی سیاست امنیتی محتوا (CSP):

از حالت report-only شروع کنید تا دید درستی از رفتار اسکریپتها بهدست آورید، سپس به تدریج enforce کنید.

⛔ خطای رایج: افزودن 'unsafe-inline' که کل CSP را بیاثر میکند.

✅ راه درست: استفاده از nonce برای اسکریپتهای مجاز.

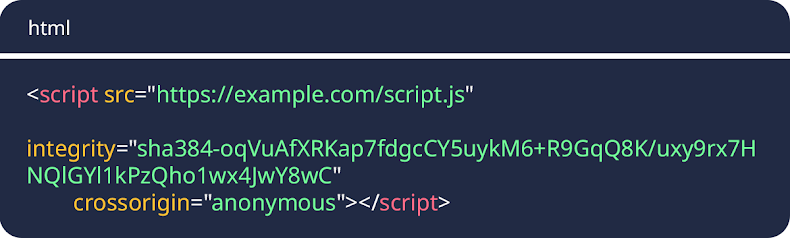

۲. استفاده از Subresource Integrity (SRI):

برای اطمینان از اینکه فایلهای شخص ثالث دستکاری نشدهاند.

۳. ممیزی منظم اسکریپتها:

شامل هدف، سطح دسترسی، رویههای بروزرسانی و جایگزین در صورت compromise شدن سرویس.

۴. مانیتورینگ سمت کاربر (Client-Side Monitoring):

ابزارهایی که در مرورگر رفتار جاوااسکریپت را بهصورت زنده بررسی میکنند؛ از CSP validator گرفته تا RASP.

۵. آمادهسازی پاسخ به حوادث (IR):

پلان جداگانه برای حذف سریع اسکریپت مخرب، اطلاعرسانی به کاربران و تعامل با تأمینکنندگان داشته باشید.

⚙️ چالشها و راهحلها

سازگاری با سیستمهای قدیمی: از صفحات حساستر شروع کنید.

تأثیر بر کارایی: با حالت آزمایشی گزارشگیری تست کنید.

مقاومت فروشندگان ثالث: الزامات امنیتی را در قراردادها ذکر کنید.

محدودیت منابع: از سرویسهای مدیریتشده یا ابزارهای خودکار استفاده کنید.

جلب حمایت مدیران: امنیت سمت کاربر را به عنوان «حفاظت از درآمد» معرفی کنید، نه صرفاً هزینهٔ IT.

🔭 آیندهٔ امنیت وب

امنیت سمت کاربر یک تغییر بنیادین در تفکر امنیتی سازمانهاست.

برای محافظت مؤثر از دادهها، باید از رویکرد سنتی «امنسازی محیط سرور» عبور کرد و محیط مرورگر کاربر را نیز در دایرهٔ حفاظت قرار داد.

سازمانهایی که از هماکنون این تغییر را بپذیرند، نهتنها مشتریان خود را در فصل خرید پیشرو حفظ میکنند، بلکه پایهای مقاومتر برای کل سال آینده خواهند ساخت.