یک کمپین جاسوسی تحت حمایت دولت، سفارتخانههای خارجی در کره جنوبی را با استفاده از بدافزار XenoRAT از مخازن مخرب GitHub هدف قرار داده است. محققان Trellix گزارش دادهاند که این کمپین از ماه مارس آغاز شده و همچنان با حداقل ۱۹ حمله فیشینگ هدفمند علیه اهداف با ارزش بالا، ادامه دارد. اگرچه زیرساختها و تکنیکهای این حملات با روشهای گروه Kimsuky (APT43) کره شمالی مطابقت دارد؛ اما نشانههایی وجود دارد که به عاملان مستقر در چین اشاره میکند.

کمپین چندمرحلهای بدافزار XenoRAT

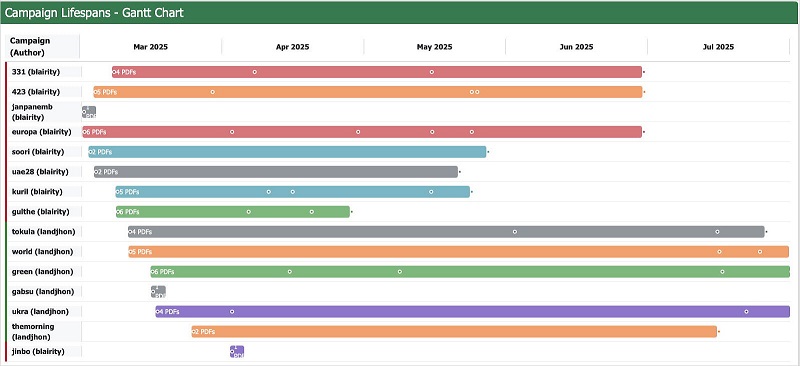

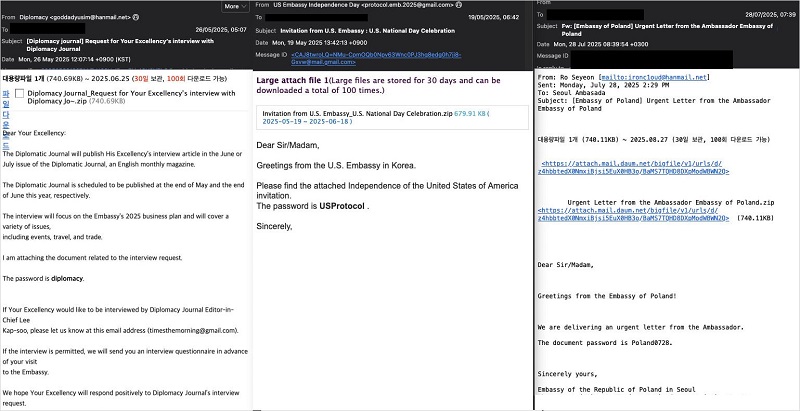

حملات در سه مرحله از اوایل مارس تا جولای، هر یک با طعمههای ایمیلی متمایز، اجرا شدند. نخستین مرحله در مارس با ایمیلی که یک سفارت اروپای مرکزی را هدف قرار داده بود، آغاز شد. در ماه می، مهاجمان به هدفگیری دیپلماتیک با طعمههای پیچیدهتر روی آوردند. برای مثال، در ۱۳ می ۲۰۲۵، ایمیلی به یک سفارت اروپای غربی ارسال شد که ادعا میکرد از سوی یک مقام ارشد هیئت اتحادیه اروپا برای «جلسه مشاوره سیاسی در هیئت اتحادیه اروپا در ۱۴ می» است. بین ژوئن و جولای، موضوعات به اتحاد نظامی ایالات متحده و کره مرتبط شد.

هدفها عمدتا سفارتخانههای اروپایی در سئول بودند و موضوعات شامل دعوتنامههای جعلی برای جلسات، نامههای رسمی و دعوت به رویدادها بود که اغلب از دیپلماتهای جعلشده ارسال میشدند. طعمهها بسیار متناسب و چندزبانه بودند و به زبانهای کرهای، انگلیسی، پارسی، عربی، فرانسوی و روسی نوشته شده بودند. برای متقاعدکنندهتر شدن، اکثر ایمیلها با رویدادهای واقعی هماهنگ شده بودند.

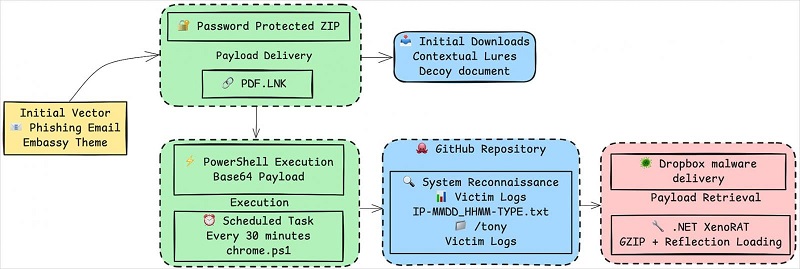

در تمام مراحل، روش تحویل یکسان بود: مهاجم آرشیوهای محافظتشده با رمز عبور (ZIP) را از سرویسهای Dropbox، Google Drive یا Daum ارسال میکرد تا از شناسایی توسط سیستمهای حفاظت ایمیلی جلوگیری کند. آرشیوها شامل یک فایل .LNK بودند که بهعنوان PDF جعل شده بود. با اجرای آن، کد PowerShell مبهمسازیشده اجرا میشد که پیلود بدافزار XenoRAT را از GitHub یا Dropbox دریافت کرده و با وظایف زمانبندیشده پایداری آن را تضمین میکرد.

درباره XenoRAT

XenoRAT یک تروجان قدرتمند است که قابلیت ثبت کلیدها، گرفتن اسکرینشات، دسترسی به وبکم و میکروفون، انتقال فایل و اجرای عملیات شل از راه دور را دارد. این بدافزار از طریق بازتاب مستقیما در حافظه بارگذاری شده و با Confuser Core 1.6.0 مبهمسازی میشود تا حضور مخفیانهای در سیستمهای نقضشده داشته باشد.

نشانههایی از حضور چین و کره شمالی در حملات

این حملات با مشخصات APT43 همخوانی دارند و از تکنیکهای معمول گروه تهدید کره شمالی، از جمله استفاده از سرویسهای ایمیلی کرهای، سوءاستفاده از GitHub برای فرمان و کنترل و استفاده از GUID و mutex منحصربهفرد مطابق با دیگر خانوادههای بدافزار Kimsuky، استفاده میکنند. همچنین، محققان آدرسهای IP و دامنههایی را ثبت کردند که پیشتر با کمپینهای Kimsuky مرتبط بودند.

با این حال، تحلیل منطقه زمانی نشان میدهد که اکثر فعالیتهای مهاجم با عاملان مستقر در چین مطابقت دارد و توقفها در تعطیلات ملی چین، بدون ارتباط قوی با تعطیلات کرهای، این موضوع را تأیید میکند. Trellix با اطمینان متوسط این کمپین را به APT43 نسبت داده و فرضیهای از حمایت یا دخالت چین را مطرح کرده است.